BTC/HKD+1.16%

BTC/HKD+1.16% ETH/HKD+1.14%

ETH/HKD+1.14% LTC/HKD+0.42%

LTC/HKD+0.42% ADA/HKD+2.26%

ADA/HKD+2.26% SOL/HKD+4.96%

SOL/HKD+4.96% XRP/HKD+1.53%

XRP/HKD+1.53%前言

隨著ETH升級PoS?共識系統,原有的PoW機制的ETH鏈在部分社區的支持下成功硬分叉。但是,由于某些鏈上協議在設計之初沒有對可能的硬分叉做好準備,導致對應的協議在ETHW分叉鏈存在一定的安全隱患,其中最為嚴重的安全隱患則是重放攻擊。

在完成硬分叉后,ETHW主網出現了至少2起利用重放機制進行的攻擊,分別是OmniBridge的重放攻擊和PolygonBridge的重放攻擊。本文將以這兩個事件作為案例,分別分析重放攻擊對分叉鏈的影響,以及協議應如何防范此類攻擊。

重放的類型

首先,在開始分析之前,我們需要先對重放攻擊的類型做一個初步的了解,一般而言,我們對重放攻擊分成兩類,分別是交易重放和簽名消息重放。下面,我們來分別說下這兩類重放機制的區別

交易重放

交易重放指的是將在原有鏈的交易原封不動的遷移到目標鏈的操作,屬于是交易層面上的重放,重放過后交易也是可以正常執行并完成交易驗證。最著名的案例莫過于Wintermute在Optimism?上的攻擊事件,直接導致了超2000萬OPToken的損失。但是在EIP155實施以后,由于交易的簽名本身帶有chainId(一種用于鏈本身區別與其他分叉鏈的標識符),在重放的目標鏈chainId不同的情況下,交易本身是無法完成重放的。

簽名消息重放

簽名消息重放區別于交易重放,是針對的用私鑰簽名的消息(e.g.Coboisthebest)進行的重放,在簽名消息重放中,攻擊者不需要對整個交易進行重放,而只需將簽名的消息進行重放即可。在消息簽名中,以Coboisthebest為例,由于該消息中并不含任何和鏈相關的特殊參數,所以該消息在簽名后理論上是可以在任意的分叉鏈中均是有效的,可以驗簽通過。為了避免該消息在分叉上的重放,可以消息內容中添加chainId,如Coboisthebest+chainId()。在帶上特定的鏈標識符之后,在不同分叉鏈上的消息內容不同,消息簽名不同,因此無法直接進行重放復用。

以太坊證明服務EAS已集成OP Stack:7月30日消息,以太坊證明服務(Ethereum Attestation Service)已完成OP Stack原生集成。未來所有OP Stack鏈部署都將自動包含創世EAS合約。

EAS表示,集成至OP Stack將使信任證明成為超級鏈(SuperChain)中的基本要素,不僅將促進超級鏈中證明實踐的采用,還將設定信息驗證和信任建立的新標準。[2023/7/30 16:07:02]

OmniBridge和PolygonBridge的攻擊原理

下面我們來分析OmniBridge和PolygonBridge的攻擊原理。首先拋出結論,這兩起攻擊事件本身都不是交易重放攻擊,原因在于ETHW使用了區別于ETH主網的chainId,所以直接重放交易無法被驗證通過。那么剩下的選項就只有消息重放了,那下面我們就來逐個分析它們各自是如何在ETHW分叉鏈上被消息重放攻擊的。

OmniBridge

OmniBridge是用于在xDAI和ETH主網之間進行資產轉移而使用的橋,主要依賴橋的指定的validator提交跨鏈消息完成跨鏈接資產的轉移。在OmniBridge中,validator提交的驗證消息的邏輯是這樣的

美國財政部副部長:各方正在就債務上限進行“建設性的談話”:5月14日消息,美國財政部副部長Adeyemo:各方正在就債務上限進行“建設性的談話”。(金十)[2023/5/15 15:02:42]

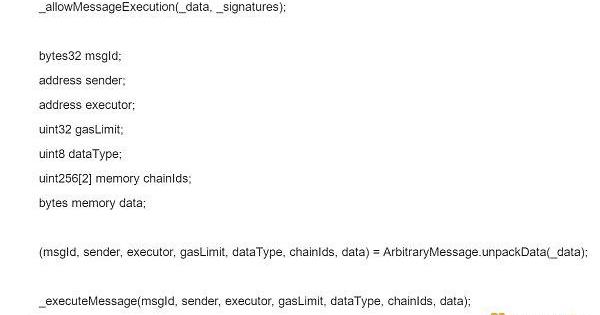

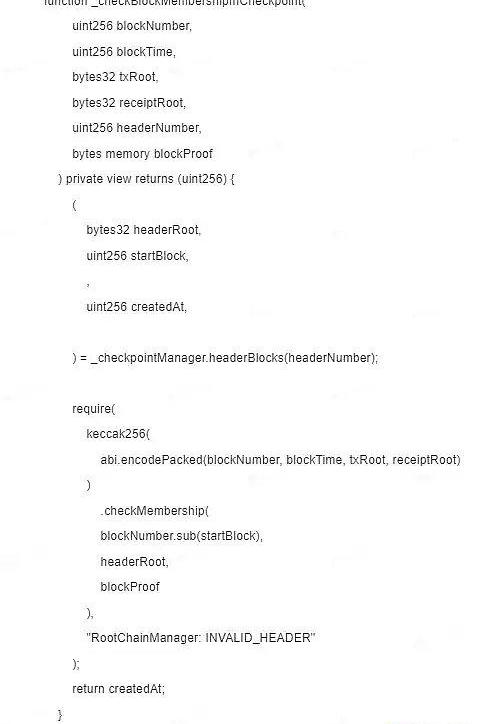

在這個函數中,首先會根據#L2行的簽名檢查來確定提交的簽名是不是由指定的validator進行簽名,然后再在#L11行對data消息進行解碼。從解碼內容上看,不難發現,返回字段中包含了chainId字段,那么是不是說明無法進行簽名消息重放呢?我們繼續分析。

通過追查_executeMessage函數,發現函數在#L11行對chaindId進行了合法性的檢查

通過繼續分析后續的函數邏輯,不難發現其實針對chainId的檢查其實并沒有使用evm原生的chainId操作碼來獲取鏈本身的chainId,而是直接使用存儲在uintStorage變量中的值,那這個值很明顯是管理員設置進去的,所以可以認為消息本身并不帶有鏈標識,那么理論上就是可以進行簽名消息重放的。

由于在硬分叉過程中,分叉前的所有狀態在兩條鏈上都會原封不動的保留,在后續xDAI團隊沒有額外操作的情況下。分叉后ETHW和ETH主網上OmniBridge合約的狀態是不會有變化的,也就是說合約的validator也是不會有變化的。根據這一個情況,我們就能推斷出validator在主網上的簽名也是可以在ETHW上完成驗證的。那么,由于簽名消息本身不包含chainId,攻擊者就可以利用簽名重放,在ETHW上提取同一個合約的資產。

Sky Mavis聯創:Axie Infinity打算在韓國市場“加倍押注”:8月9日消息,Axie Infinity背后公司Sky Mavis表示,盡管存在監管障礙,該公司仍希望在韓國市場“加倍押注”,并提高用戶采用。

在8月9日(當地時間)舉行的韓國區塊鏈周上,Sky Mavis聯合創始人兼增長主管Jeffrey Zirlin在接受采訪時表示,盡管韓國仍然禁止P2E游戲,但“韓國市場是世界上最重要的游戲市場之一,我們在韓國擁有大量玩家。”

Zirlin補充道,該公司目前正在尋找讓Axie Infinity適合韓國玩家的方法:“我們想要加倍押注。我們想要本土化,例如,韓國人不怎么說英語,所以要將游戲真正交到韓國玩家手中還存在許多障礙。”(Cointelegraph)[2022/8/9 12:12:12]

PolygonBridge

和OmniBridge一樣,PolygonBridge是用于在Polygon和ETH主網進行資產轉移的橋。與OmniBridge不同,PolygonBridge依賴區塊證明進行提款,邏輯如下:

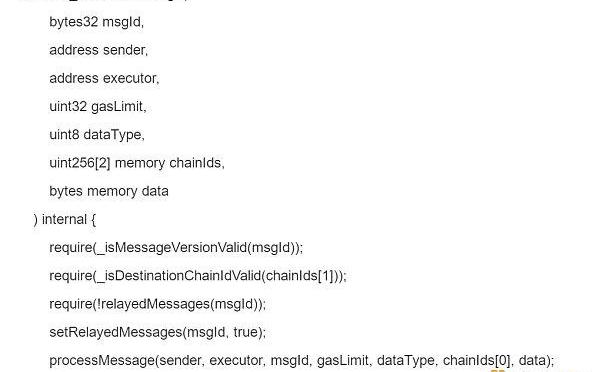

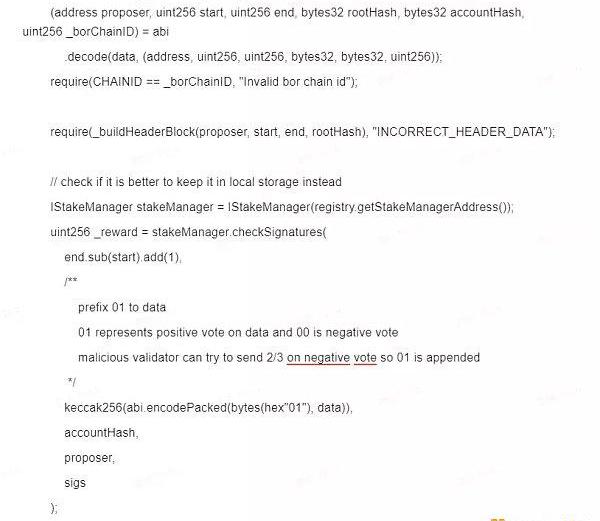

通過函數邏輯,不難發現合約通過2個檢查確定消息的合法性,分別是通過檢查transactionRoot和BlockNumber來確保交易真實發生在子鏈(PloygonChain),第一個檢查其實可以繞過,因為任何人都可以通過交易數據來構造屬于自己的transactionRoot,但是第二個檢查是無法繞過的,因為通過查看_checkBlockMembershipInCheckpoint邏輯可以發現:

Phantom等Solana錢包疑似遭攻擊,數百萬美元代幣被盜:8月3日消息,Solana錢包Phantom疑似遭遇黑客攻擊,多名用戶報告稱其資金在不知情的情況下被耗盡。截至目前,攻擊者的可疑錢包已盜竊了至少50萬美元的SOL代幣、150萬美元的SPL代幣和100萬美元的NXDF代幣。其他錢包似乎也成為目標。

Phantom表示,“我們正在評估影響Solana錢包的事件,并正在與生態系統中的其他團隊密切合作,以查明真相。一旦我們收集到更多信息,我們將發布更新。”該項目表示,目前不認為這是Phantom特有的問題。

此外,一些用戶懷疑這次黑客攻擊可能與MagicEden基于Solana的NFT市場交易有關,盡管漏洞的來源尚未得到證實。MagicEden沒有回應置評請求,但在推特上發出警告,要求用戶撤銷錢包的權限以避免受到攻擊。(CoinDesk)[2022/8/3 2:54:56]

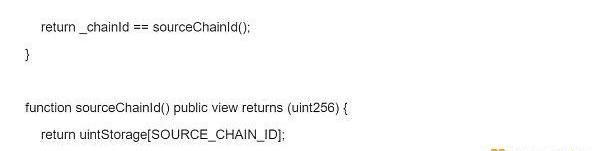

對應的headerRoot是從_checkpointManager合約中提取的,順著這個邏輯我們查看_checkpointManager設置?headerRoot的地方

今日恐慌與貪婪指數為7,等級仍為極度恐慌:金色財經報道,今日恐慌與貪婪指數為7(昨日為7),等級仍為極度恐慌。

注:恐慌指數閾值為0-100,包含指標:波動性(25%)+市場交易量(25%)+社交媒體熱度(15%)+市場調查(15%)+比特幣在整個市場中的比例(10%)+谷歌熱詞分析(10%)。[2022/6/16 4:30:49]

不難發現在#L2行代碼中,簽名數據僅對borChianId進行了檢查,而沒有對鏈本身的chainId進行檢查,由于該消息是由合約指定的proposer進行簽名的,那么理論上攻擊者也可以在分叉鏈上重放proposer的消息簽名,提交合法的headerRoot,后續再通過PolygonBridge進行在ETHW鏈中調用exit函數并提交相應的交易merkleproof后就可以提現成功并通過headerRoot的檢查。

以地址?0x7dbf18f679fa07d943613193e347ca72ef4642b9?為例,該地址就成功通過以下幾步操作完成了對ETHW鏈的套利

首先依靠鈔能力主網交易平臺提幣。

在Ploygon鏈上通過PolygonBridge的depositFor函數進行充幣;

ETH主網調用PolygonBridge的exit函數提幣;

復制提取ETH主網proposer提交的headerRoot;

在ETHW中重放上一步提取的proposer的簽名消息;

在ETHW中的PolygonBridge上調用exit進行提幣

為什么會發生這種情況?

從上面分析的兩個例子中,不難發現這兩個協議在ETHW上遭遇重放攻擊是因為協議本身沒有做好防重放的保護,導致協議對應的資產在分叉鏈上被掏空。但是由于這兩個橋本身并不支持ETHW分叉鏈,所以用戶并沒有遭受任何損失。但我們要考慮的事情是為什么這兩個橋在設計之初就沒有加入重放保護的措施呢?其實原因很簡單,因為無論是OmniBridge還是PolygonBridge,他們設計的應用場景都非常單一,只是用于到自己指定的對應鏈上進行資產轉移,并沒有一個多鏈部署的計劃,所以沒有重放保護而言對協議本身并不造成安全影響。

反觀ETHW上的用戶,由于這些橋本身并不支持多鏈場景,如果用戶在ETHW分叉鏈上進行操作的話,反而會在ETH主網上遭受消息重放攻擊。

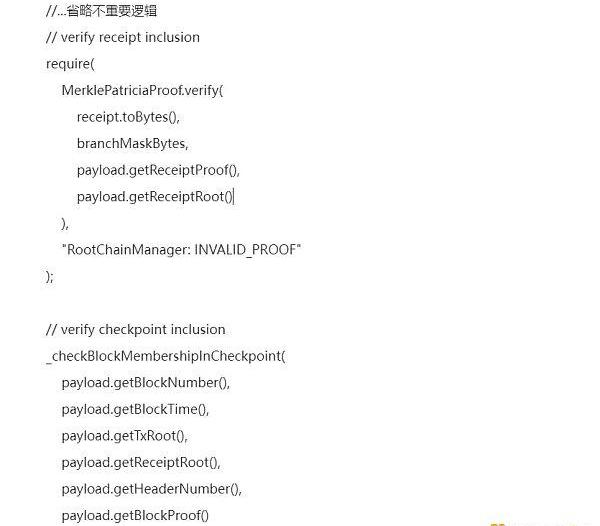

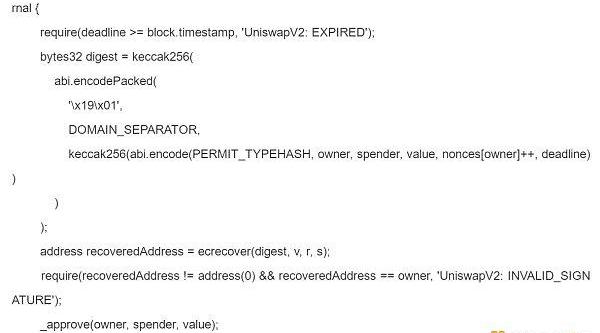

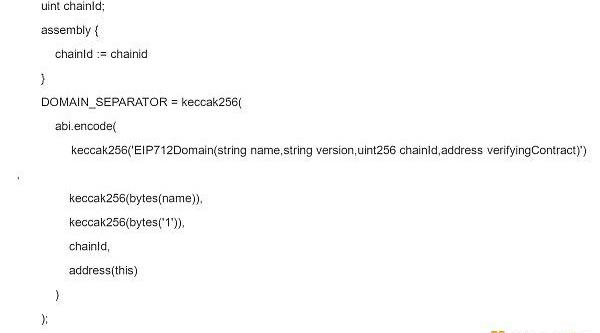

以UniswapV2為例,目前在UnswapV2的pool合約中,存在permit函數,該函數中存在變量PERMIT_TYPEHASH,其中包含變量DOMAIN_SEPARATOR。

此變量最早在EIP712中定義,該變量中含有chainId,在設計之初就包含可能的多鏈場景的重放預防,但是根據uniswapV2pool合約的邏輯,如下:

DOMAIN_SEPARATOR在構造函數中已經定義好,也就是說在硬分叉后,就算鏈本身的chainId已經改變,pool合約也無法獲取到新的chianId來更新DOMAIN_SEPARATOR,如果未來用戶在ETHW上進行相關授權,那么ETHW上的permit簽名授權可以被重放到ETH主網上。除了Uniswap外,類似的協議還有很多,比如特定版本下的yearnvault合約,同樣也是采用了固定DOMAIN_SEPARATOR的情況。用戶在ETHW上交互的時候也需要防范此類協議的重放風險。

協議設計之初的防范措施

對于開發者而言,在為協議本身定制消息簽名機制的時候,應該考慮后續可能的多鏈場景,如果路線圖中存在多鏈部署的可能,應該把chainId作為變量加入到簽名消息中,同時,在驗證簽名的時候,由于硬分叉不會改變分叉前的任何狀態,用于驗證簽名消息的chainId不應該設置為合約變量,而應該在每次驗證前重新獲取,然后進行驗簽,保證安全性。

影響

對用戶的影響

普通在協議不支持分叉鏈的情況下,應盡量不在分叉鏈上進行任何操作,防止對應的簽名消息重放到主網上,造成用戶在主網上損失資產

對交易平臺和托管機構的影響

由于很多交易平臺本身都支持了ETHW

Token

,所以這些由于攻擊而提取出來的

Token

都有可能充值到交易平臺中進行拋售,但需要注意的是,此類攻擊并不是鏈共識本身的問題而導致的惡意增發,所以對交易平臺而言,此類攻擊無需進行額外的防范

總結

隨著多鏈場景的發展,重放攻擊從理論層面逐步變成主流的攻擊方式,開發者應當仔細考量協議設計,在進行消息簽名機制的設計時,盡可能的加入chainId等因子作為簽名內容,并遵循相關的最佳實踐,防止用戶資產的損失。

Cobo是亞太地區最大的加密貨幣托管機構,自成立以來已為超過500家行業頂尖機構以及高凈值人士提供卓越的服務,在保證加密資產安全存儲的前提下,同時兌現了加密資產的穩健增益,深受全球用戶信賴。Cobo專注于搭建可擴展的基礎設施,為機構管理多類型的資產提供安全托管、資產增值、鏈上交互以及跨鏈跨層等多重解決方案,為機構邁向Web3.0轉型提供最強有力的技術底層支持和賦能。Cobo旗下包含CoboCustody、CoboDaaS、CoboMaaS、Cobo?StaaS、CoboVentures、CoboDeFiYieldFund等業務板塊,滿足您的多種需求。

來源:金色財經

Tags:ETHAINBRIRIDGEEthereum GoldCosmic ChainBrise ParadiseBRIDGE幣

來源:加密投資公司CoinArkCapital編譯:比推BitpushNews,MaryLiu在各大財經文章中,我們經常看到諸如“市場Beta”和“Alpha”之類的術語.

1900/1/1 0:00:009月24行情解讀 以太坊Layer2上總鎖倉量回落至87.7億美元:金色財經報道,L2BEAT數據顯示,截至目前,以太坊Layer2上總鎖倉量回落至87.7億美元,近7日跌0.02%.

1900/1/1 0:00:00周三舉行的FOMC會議及其隨后的結果深深地影響了加密市場的狀況。鑒于會議期間和會議后價格的大幅波動,整個市場的清算量迅速上升。數以萬計的交易員陷入了交火之中,這是過去幾個月來最大的清算趨勢.

1900/1/1 0:00:009.23以太坊比特幣白盤行情點位分享金色財經報道,由于經濟危機,政府限制了存款資金的使用,并于9月16日關閉了所有銀行一周.

1900/1/1 0:00:00若問當今最熱的項目是誰?毫無疑問非“區塊鏈”莫屬,區塊鏈就像一陣龍卷風,席卷全球。各大銀行、企業、金融業、資本巨頭已紛紛入局,各行各業相繼走向探索區塊鏈之路.

1900/1/1 0:00:00BTC周末橫盤窄幅震蕩,大餅已經從19號震蕩到今天26日超過一個星期。橫有多長豎有多高,一旦選擇方向即將暴發巨大能量。當下這個位置現貨可以打底倉布局以免踏空,合約等待方向明確再順勢而為.

1900/1/1 0:00:00