BTC/HKD+0.04%

BTC/HKD+0.04% ETH/HKD+0.09%

ETH/HKD+0.09% LTC/HKD+1.41%

LTC/HKD+1.41% ADA/HKD+0.78%

ADA/HKD+0.78% SOL/HKD-0.45%

SOL/HKD-0.45% XRP/HKD-0.04%

XRP/HKD-0.04%今天下午,加密用戶?3155.eth?發文稱,一些頂級?MEV?機器人正成為黑客的攻擊目標,其「三明治攻擊」中的交易模塊被替換,目前已造成超過2000萬美元的損失,這可能成為整個?MEV?生態系統的主要轉折點。

Odaily星球日報查詢發現,黑客攻擊發生在約10小時前,黑客使用了八個錢包地址,對五個MEV機器人實施攻擊,分別是:

根據鏈上分析機構?Lookonchain?統計,目前總損失約2520萬美元,主要涉及五大幣種,具體如下:?7461?個WETH、?530萬美元?USDC、?300萬美元?USDT、?65個WBTC以及170萬美元DAI。

Paxos不同意美SEC將BUSD視為證券,并表示在必要時會提起訴訟:金色財經報道,根據周一的新聞稿,穩定幣發行方Paxos承認已收到美國證券交易委員會(SEC)的通知,表明可能會根據其Binance USD構成未注冊證券的指控采取執法行動。BUSD是幣安旗下的一種與美元掛鉤的穩定幣。

但該公司表示,它“斷然不同意SEC工作人員的意見,因為BUSD不是聯邦證券法規定的證券。”該公司還聲稱,Paxos“始終以美元計價的儲備1:1支持,完全隔離并保存在破產遠程賬戶中”,并表示該公司“準備在必要時積極提起訴訟”。

此外,Paxos表示,該通知只針對BUSD,Paxos沒有收到其他指控。據此前消息,Paxos表示將在紐約金融服務部(NYDFS)的指示下停止發行新的BUSD代幣。[2023/2/14 12:04:57]

在了解本次攻擊前,我們首先需要知道什么是MEV以及MEV是如何實現三明治攻擊的?

新火科技:在Genesis沒有任何資金敞口:11月17日消息,新火科技表示,新火科技及旗下子公司在Genesis沒有任何資金敞口。新火科技還補充道:本次 FTX 事件中,新火科技的子公司 Hbit 在 FTX 上有一定資金敞口,對此我們正在積極采取各種解決方案,包括采取法律途徑以盡快挽回損失。同時我們希望以優先賠付,同步追償的處理態度,為平臺客戶負責。公司大股東李林先生已和新火科技達成無抵押零息融資協定,公司運營一切正常。詳情可以參考公司於 11 月 14 日所發布的港交所公告。此外,新火科技及旗下子公司在 Genesis 沒有任何資金敞口。[2022/11/17 13:18:35]

所謂MEV是“礦工可提取價值”或“最大可提取價值”的縮寫。礦工或者驗證者,有能力在區塊內對交易進行排序,從而使得部分交易可以搶先交易。通常的做法是,一些MEV機器人會支付高昂的GAS費用從而獲得驗證者優先排序處理交易,通過價差獲利;當然,也會有驗證者直接下場,沒有支付高昂GAS費用但優先打包自己的交易。

BTC中位交易量達2年低點:金色財經報道,據Glassnode數據顯示,BTC中位交易量達2年低點,7日均值數額為291.74 美元。注:交易量中位數(MedianTransactionValueperBlock)該數據維度統計了每日網絡中每個區塊的交易量(單位:BTC),從而得到當日區塊交易量中位數,可以用于衡量網絡的活躍用戶。[2022/9/18 7:04:26]

良性的MEV形式是套利、清算,而被?DeFi?玩家詬病的則是「三明治攻擊」,即在原始交易之前就“插隊”進行自己的交易購買資產,然后加價賣給原始購買者。通常而言,bundle可以拆分為三筆交易:?1?)大量買入,?2?)被夾用戶的交易;3?)大量賣出。

比特幣哈希率未因礦工利潤下滑受影響:金色財經消息,盡管比特幣的法定價值已比2021年11月的歷史高點下降了70%以上,但價格下跌使得礦工根據他們運營的設備賺取的利潤減少了。盡管礦工利潤下滑,但比特幣的哈希率一直保持在每秒180exahash(EH/s)至261EH/s的高位徘徊。在三天或600多個區塊之后,比特幣的下一次難度調整估計也將增加0.3%。[2022/7/3 1:47:18]

安全公司Certik告訴Odaily星球日報,本次黑客攻擊之所以能夠成功,在于黑客自己成為驗證器,可以看到MEV機器人的bundle原始信息,從而將第二步替換了成自己的交易,用便宜的Token換走了MEV機器人的資金。

“為了挖掘交易,驗證者需要訪問某些特定信息,就像在公共mempool一樣,惡意驗證者可以獲取bundle的信息。通常情況下,flashbot驗證者都是可靠的,并且通過了驗證,以增加可信數據來源。但在本次事件中,惡意驗證器獲取了必要信息,從而可以領先于MEV機器人進行行動。”

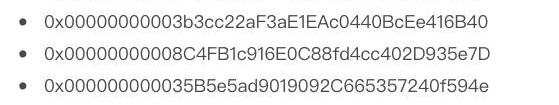

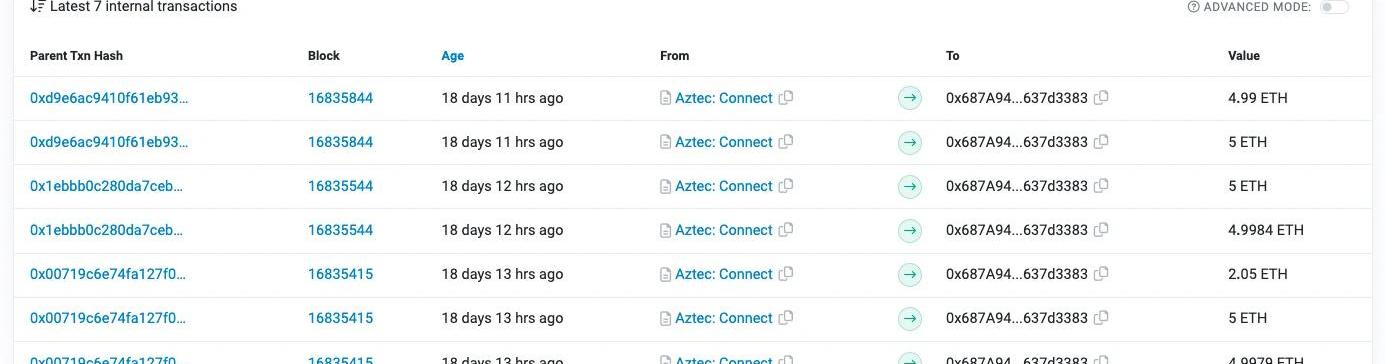

Odaily星球日報查詢鏈上數據發現,以太坊區塊16964664屬于Slot6137846?,由驗證器552061提議,該驗證器的32ETH資金是黑客在18天通過隱私保護協議AztecNetwork進行轉賬,匯入?0x?873?f?73開頭的地址,如下所示:

在完成了前期準備之后,攻擊者會試探MEV機器人是否會搶跑交易。例如下圖中,我們可以看到攻擊者通過0.04WETH試探MEV機器人,勾引MEV機器人進行搶跑套利;發現?Uniswap??V2的ETH/Threshold池中確實有MEV機器人進行監控,并且還會使用其所有的資金進行套利。在此期間,黑客也一直在試探MEV是否使用自己的驗證器進行出塊。

試探成功后,黑客會使用預先在UniswapV3中兌換出來的大量代幣,在低流動性的V2池內進行兌換操作,勾引MEV使用全部的WETH進行搶跑購買不值錢的Threshold代幣;再用Threshold代幣換走MEV機器人投入的所有WETH。由于MEV進行搶跑的WETH已經被攻擊交易兌換出來,所以MEV機器人想要重新換回WETH的操作會執行失敗。

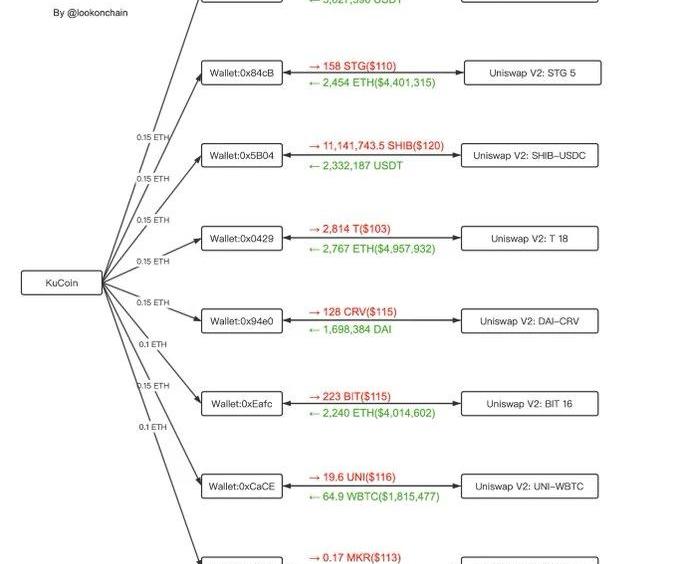

除了上面提到的?Threshold代幣,黑客還還操縱其他七個地址對?UniswapV2池中的AAVE、STG、SHIB、CRV、BIT、UNI以及MKR等七個代幣進行價格操縱,實現獲利,如下所示:

安全公司Beosin認為,黑客能夠成功的原因主要有三個:一是MEV每次在低流動性池中套利會使用自身所有的資金,沒有風險控制;二是V2池流動性不高,并被黑客操縱;三是具有驗證節點權限,可以修改bundle。

本次攻擊事件,也給MEV搜尋者提了個醒,為了避免「三明治攻擊」,需要及時調整交易策略,并選擇一些有驗證歷史記錄的“靠譜”驗證者。目前相關資金已經匯聚到下面三個地址中,等待下一步行動,Odaily星球日報也將持續關注后續動向:

0x3c98d617db017f51c6a73a13e80e1fe14cd1d8eb;0x5B04db6Dd290F680Ae15D1107FCC06A4763905b6;0x27bf8f099Ad1eBb2307DF1A7973026565f9C8f69。

我們之前已經討論過未來數百萬個區塊鏈的樣子,一些是通用的公鏈,但其中絕大多數是用于特定的應用程序,即應用鏈.

1900/1/1 0:00:00對于一家試圖受到頂級風險投資公司認真對待并吸引新用戶注意的初創公司來說,第一印象就是一切。但是,如果您的項目或整個行業走錯了路怎么辦?一年半前,在Facebook更名為MetaPlatforms.

1900/1/1 0:00:003月21日晚間,Arbitrum公布DAO空投細節,表示「空投的核心原則之一是觸達Arbitrum的子社區」,只有Arbitrum上具有DAO和社區金庫的項目才有資格參與此分發.

1900/1/1 0:00:00注:本文來自@youyouAllen推特,MarsBit整理如下:看了孟巖洋洋灑灑幾千字,但沒有一個清晰結論。我來講講web3與GPT的具體結合場景。這里本質上還是底層的區塊鏈與GPT的結合.

1900/1/1 0:00:00MarsBitCryptoDaily2023年3月27日 一、?今日要聞 FDIC:SVB已被出售給第一公民銀行,后者將承擔其全部存款和貸款據金十報道.

1900/1/1 0:00:003月27日,PolygonzkEVM主網測試版本正式上線發布,以太坊創始人Vitalik?Buterin已在PolygonzkEVM主網上完成了其首筆交易.

1900/1/1 0:00:00