BTC/HKD+3.93%

BTC/HKD+3.93% ETH/HKD+2.95%

ETH/HKD+2.95% LTC/HKD+5.36%

LTC/HKD+5.36% ADA/HKD+5.11%

ADA/HKD+5.11% SOL/HKD+1.66%

SOL/HKD+1.66% XRP/HKD+3.38%

XRP/HKD+3.38%來源:國家區塊鏈漏洞庫

近期DeFi安全事件頻發,國家區塊鏈漏洞庫收錄的安全事件包括shroom.finance項目增發無限代幣、Unicats項目授權攻擊、Balancer項目攻擊事件、Akropolis和OUSD分別遭遇黑客重入攻擊等。DeFi生態安全威脅風險等級為高。

一、DeFi當前整體發展情況

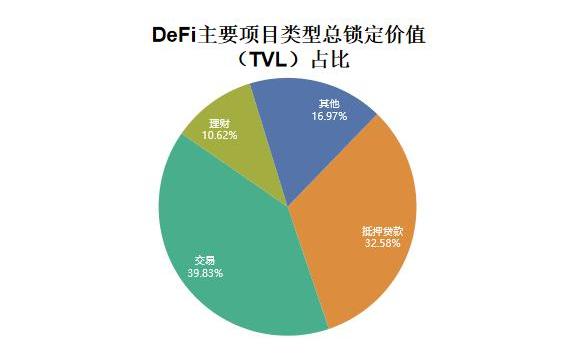

2017年12月,全球首個DeFi項目Maker正式上線。今年以來,DeFi經歷了快速發展,特別是6月到11月間DeFi鎖定資產價值從10億美元增長到了180億美元左右,上漲幅度高達1,700%。高峰時期,項目數量超500個。目前DeFi的主要產品類型有借貸市場、去中心化交易所、衍生品、支付網絡、代幣化資產等。此外,根據用途及代幣特性,DeFi還有基礎設施、數據服務、錢包以及穩定幣等品類。

圖1DeFi主要項目類型總鎖定價值占比

DeFi項目快速發展,圍繞DeFi的各類安全事件也開始頻繁發生。

二、DeFi安全現狀

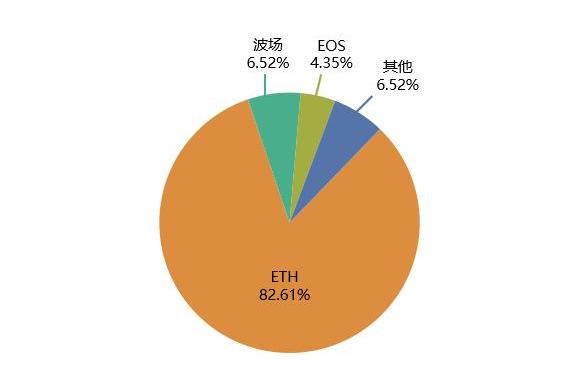

DeFi在各鏈平臺的安全狀況國家區塊鏈漏洞庫對今年以來的DeFi安全事件統計,82.61%安全事件發生在以太坊上。波場區塊鏈占比6.52%,EOS區塊鏈占比4.35%,其他區塊鏈占比6.52%。

加拿大下議院:建議制定國家區塊鏈戰略,包括對消費者保護法規的全面審查:金色財經報道,加拿大下議院工業和技術常設委員會發布了一份關于區塊鏈技術的綜合報告,其中包括向加拿大政府提出的一系列支持和培育區塊鏈和加密貨幣行業的建議。該報告強調了區塊鏈技術在將未開發的經濟領域數字化并引發前所未有的價值創造方面的潛力。鑒于這種潛力,委員會的第一項建議敦促政府承認區塊鏈是一個具有可觀經濟和就業前景的新興產業。

報告表示,監管環境是加拿大公司受近期事件影響較小以及此類事件在加拿大發生的可能性明顯低于其他地方的主要原因。建議制定國家區塊鏈戰略,包括對消費者保護法規的全面審查,并承諾保護個人自我托管數字資產的權利。[2023/6/29 22:07:58]

圖2各類區塊鏈上的DeFi安全事件占比

DeFi項目的安全問題

1、無限增發問題

無限增發是指智能合約中存在可以非法調用增發函數的漏洞,導致攻擊者可以進行隨意發幣的操作過程。

DeFi項目方通過添加minter權限,即可進行增發代幣操作。此外,也存在本該擁有鑄幣權限的治理合約地址,被替換成項目方所持外部地址的情況,這樣使得項目方可以無限鑄幣。還有些項目方沒寫時間鎖,導致增幣不受時間限制,可以無限增幣。例如,DeFi項目shroom.finance因為沒有設置時間鎖定,導致代幣無限增發。

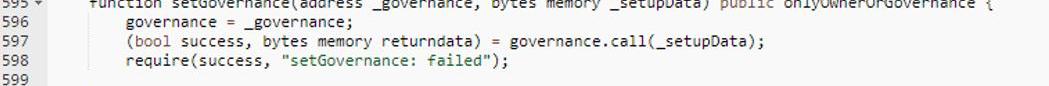

2、授權攻擊問題授權攻擊是指攻擊者利用合約邏輯漏洞獲得其他用戶授權過的合約權限,對用戶的代幣進行隨意轉賬。

投資者參與DeFi項目時,為了方便,通常會被要求將全部代幣授權給合約地址,以避免用戶在之后的操作中反復授權,例如用戶有1,000萬某代幣,但每次合約進行轉賬的時候用不了1,000萬,這樣的話,每次合約轉賬都需要用戶簽名,如果在最開始就把1,000萬授權給合約地址,那就可以避免不必要的重復操作。但如有惡意者利用合約權限,調用ERC20代幣中存在的transferFrom函數實施代理轉賬。那么用戶錢包中的所有代幣都能被攻擊者隨意操作。在詐騙項目Unicats中,項目方正是留下了這樣的可以越過判斷條件的權限,相當于地址白名單,使其可利用合約身份發起交易,恣意盜取用戶的資產。

Zetrix與MIMOS合作運營馬來西亞國家區塊鏈基礎設施:10月7日消息,周五的一份新聞稿稱,馬來西亞的區塊鏈基礎設施將由位于馬來西亞的一層區塊鏈結構Zetrix和技術咨詢公司MIMOS Technology Solutions Sdn.Bhd.(MTSSB)共同創建和運營,這兩個實體簽署了諒解備忘錄(MOU)。馬來西亞的國家區塊鏈基礎設施將面向各級政府和商業部門。(CoinDesk)[2022/10/7 18:42:03]

圖3攻擊代碼部分截圖

從目前情況看,幾乎所有的項目方在前端或者其他地方,會默認設置用戶授權的額度是最大。而有些合約在調用其他合約的時候,也會需要給合約授權,但是他們往往使用的是使用多少授權多少的方式。因此,作為投資者,在DeFi項目的授權問題上都必須保持高度警惕,以免墜入攻擊者的“陷阱”。

3、套利問題

套利是通過同時購買和出售同種虛擬數字貨幣資產來獲得利潤的方式,它利用了同一虛擬數字貨幣資產在不同交易所定價的不同的現象,特別是在虛擬數字貨幣資產發行的開始階段,在不同交易所之間流動性變化很大,導致有很多可以利用交易所之間的價格差來套利賺取收益的機會。

這類問題主要出現在業務復雜程度較高的DeFi項目上。例如,Balancer項目的攻擊事件。攻擊者通過組合利用“閃電貸”、通縮貨幣的特性,以及Balancer代幣池的“乘積恒定”規則,使用通縮代幣STA和“閃電貸”構造出只有1單位STA的特殊情況。當池中只有1單位STA和其他代幣時,僅需1單位STA就可以兌換價值較高的其它代幣。加之,STA具有通縮特性,即轉賬時會銷毀部分代幣,但因為1單位STA是最小值,當轉賬1單位STA時也會銷毀1單位STA,這就使得池中STA數量不變。攻擊者反復進行此操作,便可掏空資金池。如下圖:

成都入選國家區塊鏈創新應用綜合性試點:12月23日消息,近日,中央網信辦、中央宣傳部、國務院辦公廳[電子政務辦公室]、最高人民法院、最高人民檢察院、教育部、工業和信息化部等17個部門和單位公示了國家區塊鏈創新應用試點入選名單,成都市人民政府作為申報單位入選綜合性試點。與成都一同入選綜合性試點的還有北京市海淀區、重慶市渝中區、貴州省貴陽市、上海市靜安區等14個市(區)。

此外,在特色領域試點中,四川省大數據中心作為申報單位入選特色領域試點(“區塊鏈+政務服務”和“區塊鏈+政務數據共享”),四川省人力資源和社會保障廳作為申報單位入選特色領域試點(“區塊鏈+人社”),四川大學作為申報單位入選特色領域試點(“區塊鏈+教育”)。(成都日報)[2021/12/23 7:57:50]

圖4攻擊流程

4、重入攻擊

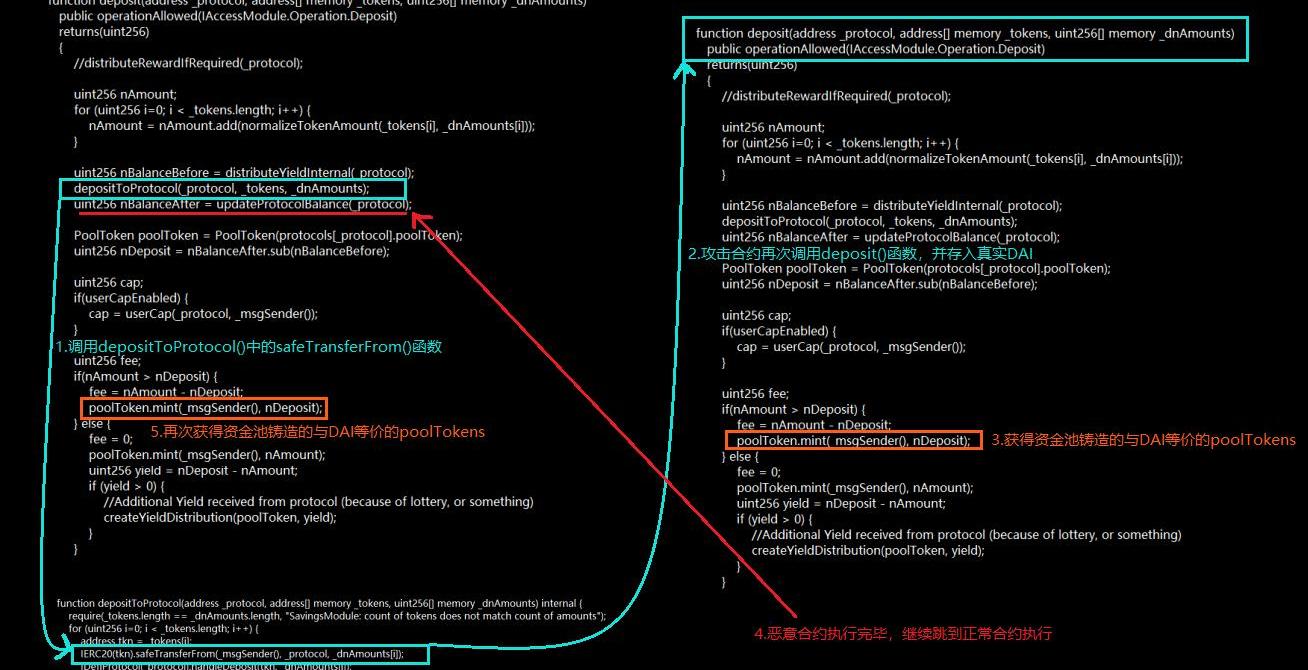

重入攻擊是指合約代碼在執行回調函數時被攻擊者劫持,導致本該調用的回調函數被替換為惡意合約地址,使得攻擊者能再次調用該函數,例如,本該進行一次轉賬的函數被兩次調用,這就使得攻擊者獲得兩次收益。

最近發生的DeFi協議Akropolis遭到了黑客重入攻擊事件,通過分析,本次攻擊主要是由于合約未進行參數校驗以及未對重入攻擊進行防范所導致。

攻擊者首先將自己的惡意合約地址作為參數傳入函數deposit(),傳入的位置為代幣地址的參數位置。這樣就將導致函數在執行代幣的safetransferFrom()函數時,調用的是攻擊者的惡意合約。攻擊流程分為如下幾個步驟進行:

廣州:建設國家區塊鏈發展先行示范區和區塊鏈算力中心:廣州市政府近日印發《廣州市建設國家數字經濟創新發展試驗區實施方案》,《方案》提出率先探索數字經濟創新發展新思路、新模式、新路徑,將廣州打造成為國家數字經濟創新發展試驗區(廣東)核心區,全面推進國家區塊鏈發展先行示范區建設,打造區塊鏈技術創新策源地、集聚發展新高地、開放合作重點區和制度改革試驗田,建成世界一流的、以區塊鏈為特色的中國軟件名城示范區。

《方案》重點任務包括:1、布局先進算力基礎設施,建設區塊鏈算力中心,鼓勵發展安全可擴展的區塊鏈基礎設施;2、探索區塊鏈、電子認證、隱私保護、數據安全等技術在數據確權與拆分、評估與定價、質押與抵押、訪問與傳輸等領域的創新應用;3、在區塊鏈等新技術領域開展技術基礎理論、核心算法及關鍵共性技術研究;4、推進區塊鏈等新技術在銀行、證券、保險等行業的深度滲透;5、建立全廣州市統一的政務區塊鏈基礎平臺。(廣州市人民政府官網)[2021/7/31 1:26:36]

1.deposit()函數首先執行depositToProtocol()函數,而depositToProtocol()函數里存在一個被惡意劫持的safeTransferFrom()函數,所以這一步將執行攻擊合約。

2.在攻擊合約中攻擊者再次調用了deposit()函數,而這次傳入的參數為正常代幣地址,本次調用攻擊者存入了真實的DAI進行正常存幣操作。

3.代碼中可以看到,mint函數之前進行了一個余額相差計算,鑄幣即是根據這個差值來計算的,而本次存入真實DAI使得余額增加,所以本次攻擊者將會獲得與存入DAI等價的poolTokens。

國家區塊鏈服務網絡(BSN)將于4月25日進入全球商用階段:在國家信息中心的領導下,區塊鏈服務網絡(BSN)將于4月25日進入全球商用階段。如果一切如預想中那樣,公司和軟件開發人員將能夠插入區塊鏈服務網絡,像組裝樂高積木一樣輕松地構建基于區塊鏈的應用程序。但最終目標可能遠不止為編碼人員提供技術支持那么簡單。

由政府機構、幾個國有實體和區塊鏈公司牽頭的區塊鏈服務網絡發展聯盟在一份最新白皮書中表示:“隨著服務網絡在全球各國逐步落地,它將成為唯一由中國自主創新并由中國控制入網權的全球性基礎設施網絡。”(香港亞洲時報網)[2020/4/21]

4.惡意合約執行完畢后,正常合約將繼續執行depositToProtocol()函數之后的代碼。

5.由于之前攻擊者確實存入了DAI,所以本次攻擊者將會再次獲得與存入DAI等價的poolTokens,實現了資產翻倍。

攻擊者正是使用了這一系列方法,對合約發起了多次攻擊,最終獲利200多萬的DAI。

圖5攻擊流程

再比如,最近發生的OUSD遭重入攻擊事件,攻擊者利用重入攻擊與彈性供應調整來達到攻擊目的。

本次攻擊,攻擊者通過dYdX閃電貸貸出7萬枚ETH,并將ETH兌換成了相應的USDT和DAI。

1.攻擊者先向Vault中轉入750萬的USDT,從而使自己在Vault中的價值占比達到50%以上。

2.調用合約中的mintMultiple()函數進行鑄幣,并將2,050萬枚DAI與惡意合約假冒的另一種代幣作為參數傳入,函數正常接收到2,050萬枚DAI,在接收另一種代幣時其實調用的是攻擊者的惡意合約,攻擊者在攻擊合約中再次存入2,000枚USDT進行鑄幣,其目的是為了觸發rebase()調用。

3.因為正常合約是轉賬之后,會進行資產結算,更新資產總價值,然后通過rebase()進行分配,但此時合約被劫持,合約還未將這2,050萬的DAI算入Vault資產總價值,所以在進行rebase()的時候,會將這2,050萬枚DAI全部當作收益進行分配。

4.由于攻擊者在Vault中的價值占比超過50%,所以攻擊者會在沒有任何付出的情況下分配到超1,025萬的DAI,之后合約正常執行,攻擊者獲得由oUSD.mint鑄的OUSD代幣,其價值與存入DAI相等。

最終,攻擊者所有的收獲加起來價值大約為3,327萬枚OUSD。最后,攻擊者贖回之前存入的代幣,并將獲得的代幣歸還閃電貸。

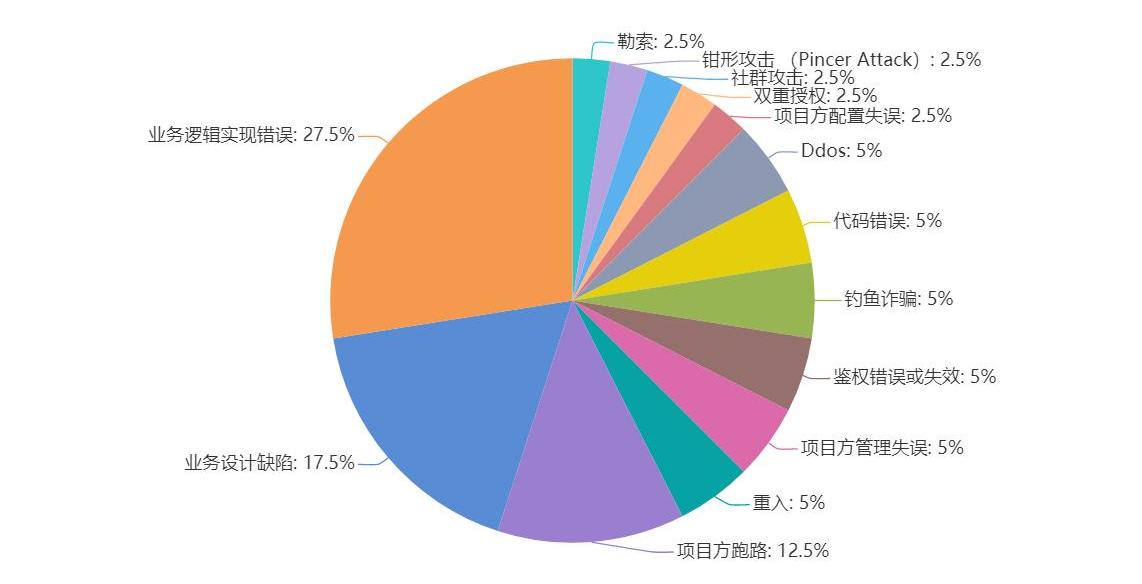

導致DeFi安全事件的原因國家區塊鏈漏洞庫對DeFi安全事件的主要原因進行分析,具體包括業務邏輯實現漏洞、業務設計缺陷以及項目方跑路、重入攻擊、釣魚詐騙等,詳細原因分類如下圖所示。

圖6導致DeFi安全事件的原因

除此而外,導致DeFi安全事件頻發的另一個原因是,大量“仿盤”項目如雨后春筍般在市場中迅速興起。這些項目普遍存在技術底層薄弱,業務設計不合理等問題,有的更是疑似詐騙的項目。接下來,我們對其中存在的典型問題分析如下:

1、業務邏輯實現錯誤所謂業務邏輯實現錯誤,是指在寫程序實現需求的時候,因為錯誤的代碼編寫方法導致漏洞存在。在CherryFi項目USDT鎖死事件中,其轉賬邏輯調用了safeTransfer函數進行具體轉賬操作。但是,USDT的轉賬邏輯并沒有返回值,這就導致safeTransfer調用永遠無法成功,導致資金鎖死,用戶因此無法進行USDT轉入和轉出。據了解,CherryFi代碼未經審計。

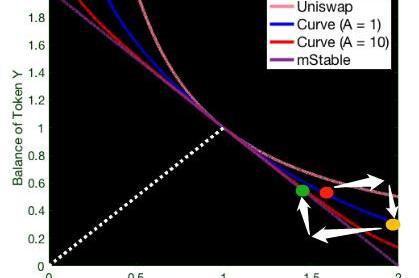

2、業務設計缺陷業務設計缺陷,是指在業務設計的過程中考慮不夠完善與嚴謹,而并非是因為代碼編寫問題導致的業務缺陷。在DeFi項目中,此類問題主要體現在交易對相關邏輯或彈性供應機制中,且極易引發惡意套利問題。在Curve項目中,其變量A在進行變化前后的兌換比例如不一致,就會出現套利機會。

圖7代幣聯合曲線

如上圖所示,Curve代幣池中不同代幣余額都要滿足該曲線。為進一步說明這個套利空間的形成過程,可假設TokenX為USDT,TokenY為另一種代幣。用戶在A=1時將持有的USDT和TokenY全部兌換成TokenY,假設兌換前池子中共150USDT,50TokenY,如圖紅點,該點處于藍色曲線上,同時保持150與50的比例,用戶持有50USDT。根據此時的曲線,用戶如果使用50USDT兌換TokenY,則池子里將會有200USDT,為了保證比例處于藍色曲線,則紅點將會移動到黃點,對應比列為200:30,所以50USDT可兌換20TokenY。

假設,A=10時,當前池中余額為200USDT和30TokenY。此時使用持有的20TokenY兌換USDT,這時池中有50TokenY,為了滿足紅色曲線的比列,則黃點會移動到綠點,則池中余額應為140USDT和50TokenY,即使用20TokenY可兌換到60USDT,這樣就獲得了10個USDT的利潤。這就是A在變化前后,形成的套利的空間。

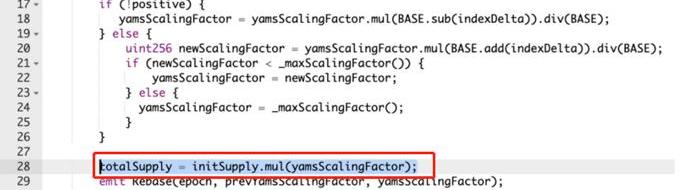

3、代碼錯誤代碼錯誤通常發生在編寫代碼時,因為程序員疏忽大意,導致代碼書寫錯誤。該問題可能對項目帶來毀滅性打擊,例如YAM項目因出現代碼書寫錯誤,在彈性供應計算過程中忘記除以精度,如下圖所示,導致合約保留過多代幣。而治理需要投票,發起一個提案需要提案發起者抵押總代幣的1%才能夠提案成功,如果總代幣數量太多了,那提案所需抵押的代幣量就比較巨大,從而導致沒有人能承擔得起提案所需代幣。最終,項目方不得不因此宣布項目終止。

圖8部分錯誤代碼截圖

最后,隨著DeFi行業的快速發展,越來越多的組合性創新被應用到DeFi項目中,但是人們在進行安全檢測或者安全審計的過程中,往往很難發現組合后的風險。比如,Lendf.me攻擊,項目的業務邏輯、ERC777本身都沒有問題,但是組合起來之后存在重入漏洞。組合性風險的難題仍待區塊鏈安全行業的各個廠商去聯手解決。

三、結語

當前DeFi項目仍處于發展初期,各個項目方水平參差不齊,技術條件差異較大。部分DeFi項目,一是未經過專業的代碼安全審計;二是忽視區塊鏈技術特性,只基于傳統金融類中心化系統經驗進行建設;三是部分區塊鏈應用沒有進行真實性核查,存在被不法分子利用數字資產投資、理財等噱頭進行詐騙的風險。部分項目方還存在將地址上的數字資產進行大量轉移的行為,亟需相關方關注。綜上,DeFi生態安全威脅風險等級為高。

2020年12月5日,2020世界區塊鏈大會·武漢正式在武漢國際會展中心開幕。大會由巴比特主辦,并得到了武漢市政府、江漢區政府、武漢市經信局、中國信通院等部門單位的大力支持.

1900/1/1 0:00:00來源:去中心化金融社區 在經歷了大規模的業務爆發之后,DeFi迎來了大規模的風險爆發期,接連出現的協議被攻擊事件已經成為了常態,讓我們看到了去中心化世界的另一面——殘酷的博弈.

1900/1/1 0:00:00澳大利亞最大的加密貨幣交易所BTCMarket侵犯了27萬多名客戶的隱私。客戶的姓名和電子郵件地址遭曝光,這使得他們很容易受到欺詐和網絡攻擊.

1900/1/1 0:00:00OKEx情報局行業周報帶你快速回顧行業動態,厘清產業動向。 目錄: 行情概覽 大公司與投資機構動態 加密貨幣市場 Polkadot與DeFi動態 行業聲音 行業軼事 行情概覽? 根據CoinGe.

1900/1/1 0:00:00區塊鏈、數字貨幣、資金盤傳銷騙局......項目深度分析鑒定都在鑒查院原標題:《原來比特幣的背后,不止有中本聰!》現場丨鏈上ChainUP Joy:NFT最近火起來除了本身的應用場景.

1900/1/1 0:00:002020年11月4號,巴比特《8問》節目在武漢邀約了9位區塊鏈從業者,來聊他們的2020年。經過了2020這特殊的一年,武漢的區塊鏈從業者很少去談星辰大海,他們更注重當下.

1900/1/1 0:00:00