BTC/HKD+0.49%

BTC/HKD+0.49% ETH/HKD-0.02%

ETH/HKD-0.02% LTC/HKD-0.98%

LTC/HKD-0.98% ADA/HKD-0.26%

ADA/HKD-0.26% SOL/HKD+1.46%

SOL/HKD+1.46% XRP/HKD-0.57%

XRP/HKD-0.57%北京時間2022年3月13日上午9:04,CertiK安全技術團隊監測到Paraluni'sMasterChef?合約遭到攻擊,大約170萬美元的資金通過多筆交易從該項目中被盜。

下文CertiK安全團隊將從該項目的操作及合約等方面為大家詳細解讀并分析。

漏洞交易

攻擊者地址:?https://bscscan.com/address/0x94bc1d555e63eea23fe7fdbf937ef3f9ac5fcf8f?

交易實例:?https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

首發 | 區塊鏈技術及軟件安全實戰基地正式成立:金色財經報道,今日,中軟協區塊鏈分會、人民大學、菏澤市局相關部門聯合共建的區塊鏈技術及軟件安全實戰基地正式成立。同時聘任中軟協區塊鏈分會副秘書長宋愛陸為區塊鏈技術及軟件安全實戰基地特別專家。

區塊鏈技術及軟件安全實戰基地主要涉及領域為:非法數字貨幣交易與洗錢、區塊鏈傳銷與電信詐騙、網絡賭博、四方支付、冒用商標注冊等,聯合社會治理、城市安全、前沿技術領域的行業專家,進行警協合作。

據公開報道,近期菏澤市下屬機關剛破獲一起特大電信網絡詐騙案,打掉多個涉嫌以網貸和投資“比特幣”為名的詐騙團伙,抓獲犯罪嫌疑人83名,扣押凍結涉案資金2700萬元。[2020/7/21]

合約地址

Masterchef合約:?https://bscscan.com/address/0xa386f30853a7eb7e6a25ec8389337a5c6973421d#code

首發 | 劉堯:百度區塊鏈推出天鏈平臺賦能鏈上業務:12月20日,由CSDN主辦的“2019中國區塊鏈開發者大會”12月20日在北京舉行。百度智能云區塊鏈產品負責人劉堯以《企業區塊鏈賦能產業創新落地》為主題進行了演講,他指出:2020年將是區塊鏈企業落地的元年,為了支持中國區塊鏈的產業落地,百度將區塊鏈進行平臺化戰略升級,依托百度智能云推出天鏈平臺,就是要賦能360行的鏈上業務創新落地。[2019/12/20]

攻擊流程

注意,這個攻擊流程是以下面這個交易為基礎的:https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

準備階段:

首發 | 《一起來捉妖》中玩家達到22級將會接觸到專屬貓的玩法 ?:今日騰訊上線首款區塊鏈游戲《一起來捉妖》,經金色財經查證,游戲中玩家達到22級將會接觸到專屬貓的玩法,而非此前官方對外宣稱的15級。除了誘貓鈴鐺召喚出的0代貓以及部分通過運營活動獎勵的專屬貓以外,游戲中所有的貓默認都是未上鏈狀態。未上鏈的貓不能出售,也無法進入市場與其他玩家配對;但是你可以使用這些貓與你的QQ/微信好友進行配對,產出新的小貓。使用道具“天書筆”可以將你的貓記錄到區塊鏈。當貓被記錄到區塊鏈以后,這些貓就可以進入市場,通過配對賺取點券,或者出售賺取點券。專屬貓是否上鏈,并不影響它的增益效果。但只有上鏈后,它才能面對全服務器所有的玩家進行繁殖、交易。

?

《一起來捉妖》中的專屬貓玩法,基于騰訊區塊鏈技術,游戲中的虛擬數字資產得到有效保護。此外,基于騰訊區塊鏈技術,貓也可以自由繁殖,并且運用區塊鏈技術存儲、永不消失。[2019/4/11]

攻擊者部署了兩個惡意的代幣合約UGT和UBT。

IMEOS首發 BM表示EOS合約具有整數溢出保護:據金色財經合作媒體IMEOS報道:近日ETH出現多個ERC20智能合約的處理溢出錯誤,BM在推特上發表評論:新的ETH契約Bug可能會破壞整個Token的供應,讓持有者留下無價值Token.這就算為什么代碼不能成為法律,隨即表示EOS erc合約不容易受到這種攻擊。而EOS官方群也有人表示擔憂EOS是否具有整數溢出保護?BM回應:有很多C ++模板類可以封裝類型并檢查溢出。[2018/4/25]

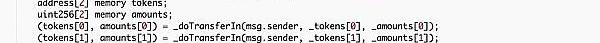

在UBT代幣合約中,有兩個惡意的函數實現:

1.在"transferFrom()"函數中,攻擊者實現了對MasterChef的"deposit()"函數的調用,以存入LP代幣。

2.一個"withdrawAsset()"函數,將調用Masterchef的"withdraw()"來提取存入的LP代幣。

攻擊階段:

攻擊者利用閃電貸獲得了156,984BSC-USD和157,210BUSD。

攻擊者向ParaPair發送通過閃電貸獲得的BSC-USD和BUSD代幣,并收到155,935枚LP代幣作為回報。

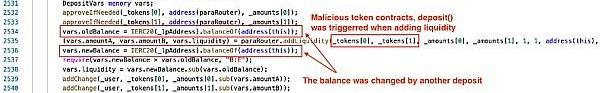

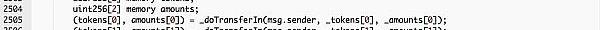

然后,攻擊者調用"depositByAddLiquidity()"函數,將LP代幣存入資金池。

1.在調用此函數時:輸入參數“_pid”為18,“_tokens”為。

2.因為depositByAddLiquidity()會調用“UBT.transferFrom()”函數,因此MasterChef.deposit()函數會被觸發并且向合約存入155,935LP代幣。

3.因此,155,935LP代幣被存入了兩次并且攻擊者獲得了兩份“userInfo”的記錄(一次是從UBT,另一次是從攻擊者的合約)。

最后,攻擊者提取了兩次:

1.?第一次是通過函數“UBT.withdrawAsset()”。

2.另一個是來自攻擊者對“Masterchef.withdraw()”函數的調用。最后,攻擊者刪除了流動資金并返還了閃電貸。

合約漏洞分析

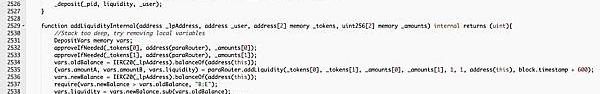

在函數`MasterChef.depositByAddLiquidity()`中,作為參數傳入的`_tokens`可以與池中的編號為`_pid`的tokens不匹配。

`depositByAddLiquidity()`函數通過調用`addLiquidityInternal()`函數,觸發了傳入惡意代幣的“transferFrom”函數,進而導致了重入的問題。因此,同一份LP代幣被存入兩次。

資產去向

截至3月13日,總共有價值約170萬美元的資產被盜。3000個BNB仍然在攻擊者在BSC的地址中,235個ETHs則通過Birdge轉移到以太坊,并通過Tornado進行洗白。

寫在最后

該次事件可通過安全審計發現相關風險:審計可以發現重入問題和外部依賴問題。

同時,CertiK的安全專家建議:

時刻關注函數的外部輸入,盡量避免傳入合約地址作為參數。

關注外部調用,為所有可能出現重入危險的外部調用函數加上“nonReentrant”修飾函數。

本次事件的預警已于第一時間在CertiK項目預警推特

除此之外,CertiK官網已添加社群預警功能。在官網上,大家可以隨時看到與漏洞、黑客襲擊以及RugPull相關的各種社群預警信息。

隨著區塊鏈的快速發展,許多投資者都紛紛入局一些區塊鏈初創公司。a16z可以說是最早入場的一批投資者.

1900/1/1 0:00:00什么是代幣經濟學? 由"代幣?"和"經濟學"這兩個詞組合而成,代幣經濟學是一個在加密領域至關重要的概念,然而,它一直缺乏一個共識。然而,"代幣"和"經濟學"這兩個詞是我們一個完美的切入點.

1900/1/1 0:00:00加密質押收益平臺MoodMiner完成40萬美元種子輪融資:2月3日消息,加密貨幣收益質押平臺 MoodMiner 宣布完成 40 萬美元種子輪融資.

1900/1/1 0:00:00澳大利亞已加入計劃監管加密貨幣行業的國家之列,政府宣布了對支付系統進行重大改革的計劃,該改革也將針對數字貨幣.

1900/1/1 0:00:00介紹 許多團隊開始看到web3的潛力并開始進入該領域。想法正在形成。團隊正在聚集在一起。各種融資輪次正在關閉.

1900/1/1 0:00:00人們不會為技術買單,而是會為承載著技術和創新的故事買單.Crypto的繁榮的關鍵不在于這是多新穎的技術,而是背后將傳統革新,將中心化秩序推翻.

1900/1/1 0:00:00