BTC/HKD-0.53%

BTC/HKD-0.53% ETH/HKD-2.1%

ETH/HKD-2.1% LTC/HKD-2.52%

LTC/HKD-2.52% ADA/HKD-0.81%

ADA/HKD-0.81% SOL/HKD-2.02%

SOL/HKD-2.02% XRP/HKD-2.78%

XRP/HKD-2.78%

北京時間2022年4月15日11點18分,CertiK審計團隊監測到RikkeiFinance被攻擊,導致約合701萬元人民幣資產遭受損失。

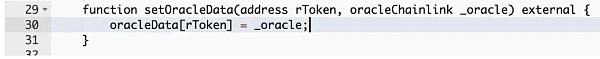

由于缺乏對函數`setOracleData`的訪問控制,攻擊者將預言機修改為惡意合約,并獲取了從合約中提取USDC、BTCB、DAI、USDT、BUSD和BNB的權限。攻擊者隨后將這些代幣全部交易為BNB,并通過tornado.cash將這些BNB轉移一空。

攻擊步驟

①攻擊者向rBNB合約發送了0.0001個BNB以鑄造4995533044307111個rBNB。

②攻擊者通過公共函數`setOracleData()`將預言機設置為一個惡意的預言機。

Balancer流動性已集成至DEX聚合器OpenOcean:金色財經報道,Balancer在推文中表示,Balancer流動性已集成至Polygon和Avalanche上的DEX聚合器OpenOcean,借助金庫的靈活性和 SOR 效率,用戶可以利用深度流動性 ,最小的價格影響以及最佳交換路徑。[2023/8/11 16:21:05]

③由于預言機已被替換,預言機輸出的rTokens價格被操縱。

④攻擊者用被操縱的價格借到了346,199USDC。

⑤攻擊者將步驟4中獲得的USDC換成BNB,并將BNB發送到攻擊合約中。

⑥攻擊者重復步驟4和5,耗盡BTCB、DAI、USDT和BUSD。

⑦攻擊者使用函數`setOracleData()`再次改變預言機,還原了該預言機的狀態。

CertiK:與若干個FakePhishing相關的EOA地址將200枚ETH轉至Tornado Cash:金色財經報道,據CertiK監測,與若干個FakePhishing相關的EOA地址(0x96f8)將200枚ETH (約37.5萬美元)轉至Tornado Cash。[2023/6/5 21:17:03]

合約漏洞分析

SimplePrice預言機?:?

https://bscscan.com/address/0xd55f01b4b51b7f48912cd8ca3cdd8070a1a9dba5#code

Cointroller:?https://bscscan.com/address/0x00aa3a4cf3f7528b2465e39af420bb3fb1474b7b#code

Offchain Labs :Arbitrum One 網絡現已恢復 宕機系主 Sequencer 節點中的硬件故障:1月10日消息,針對昨日的 Arbitrum One 網絡宕機事件,Offchain Labs 發布博客表示目前該網絡及所有公共 RPC 節點都已經恢復運行,具體宕機原因是主 Sequencer 節點中的硬件故障,“雖然我們通常有冗余,可以讓備份 Sequencer 無縫控制,但由于正在進行軟件升級,這些功能未能生效。結果,Sequencer 停止處理新事務。”

Offchain Labs 表示,將不遺余力地最大限度地延長正常運行時間,一旦 Arbitrum 完全去中心化,最有力的保證就會到來。[2022/1/10 8:37:18]

資產地址:?Rtoken0x157822ac5fa0efe98daa4b0a55450f4a182c10ca

NIO GOLD生態已通過Certik代碼審計:據官方消息,NIO GOLD生態已通過美國Certik代碼審計。 CertiK區塊鏈網絡安全公司,由耶魯大學與哥倫比亞大學計算機學教授共同創立。旨在使用網絡與軟件安全技術來識別并消除安全漏洞。截至目前,CertiK已進行了超過700次審計,審計了超過39.6萬行代碼,保護了超過300億美元的資產免受損失。

據悉,NIO GOLD是基于火幣生態鏈的綜合性DeFi生態服務平臺,實行極致通縮機制,致力于建設DeFi全生態服務系統。[2021/6/19 23:49:31]

新的預言機:?

0xa36f6f78b2170a29359c74cefcb8751e452116f9

原始價格:416247538680000000000

更新后的價格:416881147930000000000000000000000

RikketFinance是利用Cointroller中的SimplePrice預言機來計算價格的。然而,函數`setOracleData()`沒有權限控制,也就是說它可以被任何用戶調用。攻擊者使用自己的預言機來替換原有的預言機,并將rToken的價格從416247538680000000000提升到4168811479300000000000000。

資產去向

攻擊者在兩次交易中獲得了2671枚BNB。攻擊者已使用tornado.cash將所有的代幣進行了轉移。

其他細節

漏洞交易:

●?https://bscscan.com/tx/0x4e06760884fd7bfdc076e25258ccef9b043401bc95f5aa1b8f4ff2780fa45d44

●?https://bscscan.com/tx/0x93a9b022df260f1953420cd3e18789e7d1e095459e36fe2eb534918ed1687492

相關地址:

●攻擊者地址:

0x803e0930357ba577dc414b552402f71656c093ab

●攻擊者合約:

0x9aE92CB9a3cA241D76641D73B57c78F1bCF0B209

0xe6df12a9f33605f2271d2a2ddc92e509e54e6b5f

●惡意預言機:

https://bscscan.com/address/0x99423d4dfce26c7228238aa17982fd7719fb6d7f

https://bscscan.com/address/0xa36f6f78b2170a29359c74cefcb8751e452116f9

●攻擊者地址:

0x803e0930357ba577dc414b552402f71656c093ab

●攻擊者合約:

0x9aE92CB9a3cA241D76641D73B57c78F1bCF0B209

0xe6df12a9f33605f2271d2a2ddc92e509e54e6b5f

●惡意預言機:

https://bscscan.com/address/0x99423d4dfce26c7228238aa17982fd7719fb6d7f

https://bscscan.com/address/0xa36f6f78b2170a29359c74cefcb8751e452116f9

●被攻擊預言機地址:

https://bscscan.com/address/0xd55f01b4b51b7f48912cd8ca3cdd8070a1a9dba5#code

寫在最后

該次事件可通過安全審計發現相關風險。CertiK的技術團隊在此提醒大家,限制函數的訪問權限是不可忽略的一步。

4月20日,騰訊動漫十年限定數字藏品開啟預約,并定于4月24日正式公開發售。這是騰訊動漫APP首次作為發售平臺,對數字藏品領域的一次探索,也為延長IP價值鏈、拓展IP收藏意義提供了新思路.

1900/1/1 0:00:00日前,ForeChain與零壹智庫主辦“數字藏品的全球趨勢與中國創新——全球數字藏品年度報告發布會”在線上隆重召開.

1900/1/1 0:00:00兩年前,當DeFi協議鎖定總價值(TVL)沖擊10億美元時,我們在LongHash的通訊稿中發出了信號.

1900/1/1 0:00:00前言 區塊鏈是個偉大的發明,它帶來了某些生產關系的變革,讓「信任」這種寶貴的東西得以部分解決。但,現實是殘酷的,人們對區塊鏈的理解會存在許多誤區.

1900/1/1 0:00:00人類一直都是講故事的人,最早的知識就是口頭流傳下來的,但歷史的種種跡象表明在發明書面語言之前,視覺敘事對人們來說至關重要.

1900/1/1 0:00:00相信喜歡打游戲的伙伴對“代練”并不陌生,所謂“代練”是指在游戲中有償幫助他人提升等級級、打裝備、攢素材、肝活動、通過特定關卡、提升游戲段位等的行為.

1900/1/1 0:00:00