BTC/HKD-0.01%

BTC/HKD-0.01% ETH/HKD+0.6%

ETH/HKD+0.6% LTC/HKD+0.25%

LTC/HKD+0.25% ADA/HKD+0.47%

ADA/HKD+0.47% SOL/HKD-0.01%

SOL/HKD-0.01% XRP/HKD+0.29%

XRP/HKD+0.29%文/Lisa&Kong

近期,我們發現多起關于eth_sign簽名的釣魚事件。

釣魚網站1:https://moonbirds-exclusive.com/

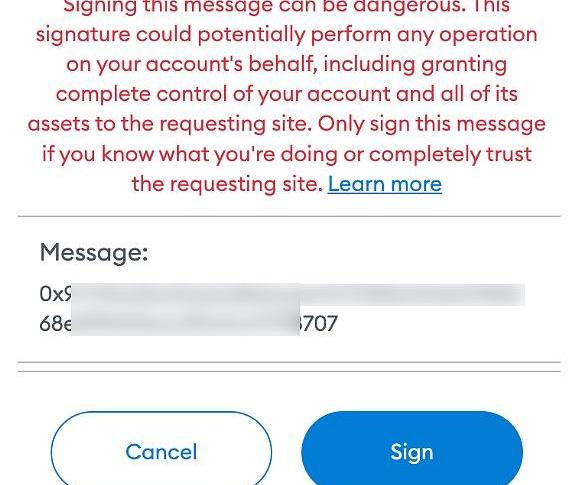

當我們連接錢包后并點擊Claim后,彈出一個簽名申請框,同時MetaMask顯示了一個紅色提醒警告,而光從這個彈窗上無法辨別要求簽名的到底是什么內容。

其實這是一種非常危險的簽名類型,基本上就是以太坊的“空白支票”。通過這個釣魚,騙子可以使用您的私鑰簽署任何交易。

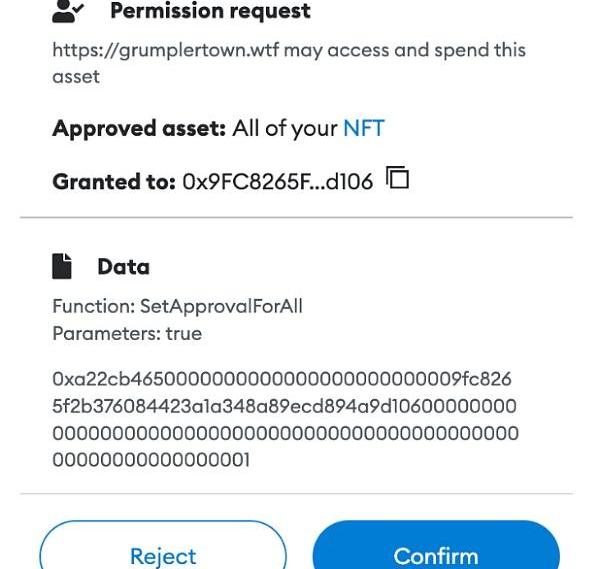

除此之外,還有一種釣魚:在你拒絕上述的sign后,它會在你的MetaMask自動顯示另一個簽名框,趁你沒注意就騙到你的簽名。而看看簽名內容,使用了SetApprovalForAll方法,同時Approvedasset的目標顯示為AllofyourNFT,也就是說,一旦你簽名,騙子就可以毫無節制地盜走你的所有NFT。如下:

慢霧:Uwerx遭受攻擊因為接收地址會多銷毀掉from地址轉賬金額1%的代幣:金色財經報道,Uwerx遭到攻擊,損失約174.78枚ETH,據慢霧分析,根本原因是當接收地址為 uniswapPoolAddress(0x01)時,將會多burn掉from地址的轉賬金額1%的代幣,因此攻擊者利用uniswapv2池的skim功能消耗大量WERX代幣,然后調用sync函數惡意抬高代幣價格,最后反向兌換手中剩余的WERX為ETH以獲得利潤。據MistTrack分析,黑客初始資金來自Tornadocash轉入的10 BNB,接著將10 BNB換成1.3 ETH,并通過Socket跨鏈到以太坊。目前,被盜資金仍停留在黑客地址0x605...Ce4。[2023/8/2 16:14:10]

釣魚網站2:https://dooooodles.org/

慢霧:警惕Web3錢包WalletConnect釣魚風險:金色財經報道,慢霧安全團隊發現 Web3 錢包上關于 WalletConnect 使用不當可能存在被釣魚的安全風險問題。這個問題存在于使用移動端錢包 App 內置的 DApp Browser + WalletConnect 的場景下。

慢霧發現,部分 Web3 錢包在提供 WalletConnect 支持的時候,沒有對 WalletConnect 的交易彈窗要在哪個區域彈出進行限制,因此會在錢包的任意界面彈出簽名請求。[2023/4/17 14:08:53]

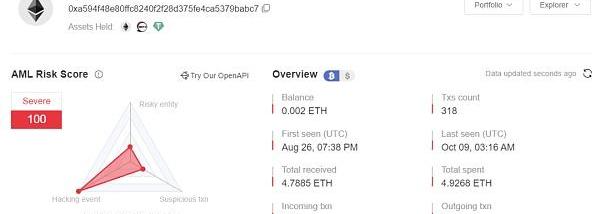

我們使用MistTrack來分析下騙子地址:

慢霧:PancakeBunny被黑是一次典型利用閃電貸操作價格的攻擊:幣安智能鏈上DeFi收益聚合器PancakeBunny項目遭遇閃電貸攻擊,慢霧安全團隊解析:這是一次典型的利用閃電貸操作價格的攻擊,其關鍵點在于WBNB-BUNNYLP的價格計算存在缺陷,而BunnyMinterV2合約鑄造的BUNNY數量依賴于此存在缺陷的LP價格計算方式,最終導致攻擊者利用閃電貸操控了WBNB-BUNNY池子從而拉高了LP的價格,使得BunnyMinterV2合約鑄造了大量的BUNNY代幣給攻擊者。慢霧安全團隊建議,在涉及到此類LP價格計算時可以使用可信的延時喂價預言機進行計算或者參考此前AlphaFinance團隊。[2021/5/20 22:24:55]

0xa594f48e80ffc8240f2f28d375fe4ca5379babc7

慢霧:BSC項目Value DeFi vSwap 模塊被黑簡析:據慢霧區情報,幣安智能鏈項目 Value DeFi 的 vSwap 模塊被黑,慢霧安全團隊第一時間介入分析,并將結果以簡訊的形式分享,供大家參考:

1. 攻擊者首先使用 0.05 枚 WBNB 通過 vSwap 合約兌換出 vBSWAP 代幣;

2. 攻擊者在兌換的同時也進行閃電貸操作,因此 vSwap 合約會將兌換的 vBSWAP 代幣與閃電貸借出的 WBNB 轉給攻擊者;

3. 而在完成整個兌換流程并更新池子中代幣數量前,會根據池子的 tokenWeight0 參數是否為 50 來選擇不同的算法來檢查池子中的代幣數量是否符合預期;

4. 由于 vSwap 合約的 tokenWeight0 參數設置為 70,因此將會采用第二種算法對池子中的代幣數量進行檢查;

5. 而漏洞的關鍵點就在于采用第二種算法進行檢查時,可以通過特殊構造的數據來使檢查通過;

6. 第二種算法是通過調用 formula 合約的 ensureConstantValue 函數并傳入池子中緩存的代幣數量與實時的代幣數量進行檢查的;

7. 在通過對此算法進行具體分析調試后我們可以發現,在使用 WBNB 兌換最小單位(即 0.000000000000000001) vBSWAP 時,池子中緩存的 WBNB 值與實時的值之間允許有一個巨大的波動范圍,在此范圍內此算法檢查都將通過;

8. 因此攻擊者可以轉入 WBNB 進行最小單位的 vBSWAP 代幣兌換的同時,將池子中的大量 WBNB 代幣通過閃電貸的方式借出,由于算法問題,在不歸還閃電貸的情況下仍可以通過 vSwap 的檢查;

9. 攻擊者只需要在所有的 vSwap 池子中,不斷的重復此過程,即可將池子中的流動性盜走完成獲利。詳情見原文鏈接。[2021/5/8 21:37:37]

慢霧:nanotron安全審計報告是偽造的:慢霧科技發推表示:團隊并沒有對于nanotron進行審計,項目的安全審計報告是偽造的,請注意防范風險。[2020/10/8]

通過分析,騙子多次調用SetApprovalForAll盜取用戶資產,騙子地址目前已收到33個NFT,售出部分后獲得超4ETH。

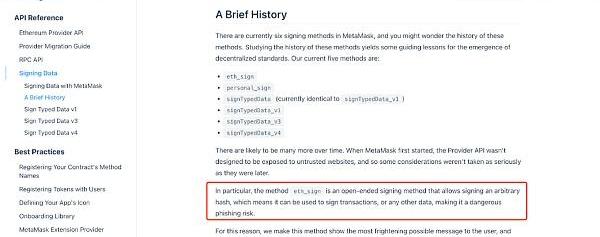

回到正題,我們來研究下這種釣魚方法。首先,我們看看MetaMask官方是如何說明的:

也就是說,MetaMask目前有六種簽名方法,只有一種方式會出現MetaMask警告,發生在eth_sign的簽名情況下,原因是eth_sign方法是一種開放式簽名方法,它允許對任意Hash進行簽名,這意味著它可用于對交易或任何其他數據進行簽名,從而構成危險的網絡釣魚風險。

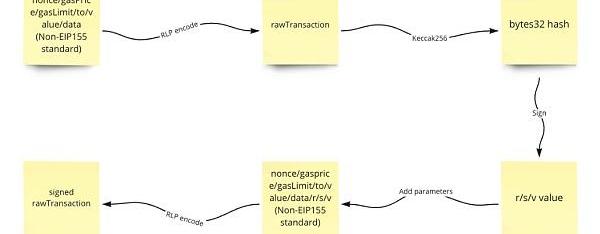

根據MetaMask官方文檔說明,eth_sign方法是可以對任意哈希進行簽名的,而我們在簽署一筆交易時本質上也是對一串哈希進行簽名,只不過這中間的編碼過程都由MetaMask替我們處理了。我們可以再簡單回顧下從編碼到交易廣播的過程:

在進行交易廣播前,MetaMask會獲取我們轉賬的對象、轉賬的金額、附帶的數據,以及MetaMask自動幫我們獲取并計算的nonce、gasPrice、gasLimit參數進行RLP編碼得到原始交易內容。如果是合約調用,那么to即為合約地址,data即為調用數據。

rlp=require('rlp');//Usenon-EIP115standardconsttransaction={??nonce:'',??gasPrice:'',??gasLimit:'',??to:'0x',??value:'',??data:'0x'};//RLPencodeconstrawTransaction=rlp.encode();

隨后再對此內容進行keccak256哈希后得到一串bytes32的數據就是所需要我們簽名的數據了。

//?keccak256?encodeconst?msgHex?=?rawTransaction.toString('hex');const?msgHash?=?Web3.utils.keccak256('0x'+?msgHex);

我們使用MetaMask對這串數據簽名后就會得到r,s,v值,用這三個值再與nonce/gasPrice/gasLimit/to/value/data進行一次RLP編碼即可得到簽名后的原始交易內容了,這時候就可以廣播發出交易了。

rlp=require('rlp');consttransaction={??nonce:'',??gasPrice:'',??gasLimit:'',??to:'',??value:'',??data:'',??v:'',??r:'',??s:''};//RLPencodeconstsignedRawTransaction=rlp.encode();

而如上所述,eth_sign方法可以對任意哈希進行簽名,那么自然可以對我們簽名后的bytes32數據進行簽名。因此攻擊者只需要在我們連接DApp后獲取我們的地址對我們賬戶進行分析查詢,即可構造出任意數據讓我們通過eth_sign進行簽名。

這種釣魚方式對用戶會有很強的迷惑性,以往我們碰到的授權類釣魚在MetaMask會給我直觀的展示出攻擊者所要我們簽名的數據。如下所示,MetaMask展示出了此釣魚網站誘導用戶將NFT授權給惡意地址。

而當攻擊者使用eth_sign方法讓用戶簽名時,如下所示,MetaMask展示的只是一串bytes32的哈希。

總結

本文主要介紹eth_sign簽名方式的釣魚手法。雖然在簽名時MetaMask會有風險提示,但若結合釣魚話術干擾,沒有技術背景的普通用戶很難防范此類釣魚。建議用戶在遇到此類釣魚時提高警惕,?認準域名,仔細檢查簽名數據,必要時可以安裝安全插件,如:RevokeCash、ScamSniffer等,同時注意插件提醒。

Tags:ETAMETAMASKTAMMETAVR價格metamask安卓app下載DMASKmetamask蘋果手機版

數據透明度是Web3的核心設計原則之一。Web3是互聯網的新范例,它使人們能夠以前所未有的方式進行協作。這種新的技術浪潮允許用戶創建一種更加透明的信息共享方式來控制他們的數字生活和隱私數據.

1900/1/1 0:00:00這次美聯儲FOMC會議很有趣,一如既往,真正的「魔鬼」隱藏在細節中,讓我們來看看一些最有趣的細微差別和市場影響。 原文:Alf推特 這次美聯儲FOMC會議很有趣.

1900/1/1 0:00:00自從2021年,也就是“元宇宙元年”開始,大量互聯網公司陸續進入元宇宙賽道,全球投融資總額突破了百億元級別.

1900/1/1 0:00:00本文原發表于Coindesk,作者NikhileshDe,編譯DerrickChen為回復總統拜登的行政命令,白宮發布了一系列有關加密行業的報告,由不同部門編輯.

1900/1/1 0:00:00文/ScottWalkerandNeelMaitra,a16zcrypto上周標志著技術創新的激動人心的時刻.

1900/1/1 0:00:00Merge順利成功,對顯卡礦工們是一把落下的「達摩克利斯之劍」,而對去中心算力市場而言,卻是一把開啟廣闊市場的金鑰匙.

1900/1/1 0:00:00