BTC/HKD-0.06%

BTC/HKD-0.06% ETH/HKD+0.15%

ETH/HKD+0.15% LTC/HKD+0.73%

LTC/HKD+0.73% ADA/HKD-2.02%

ADA/HKD-2.02% SOL/HKD+1.21%

SOL/HKD+1.21% XRP/HKD-1.39%

XRP/HKD-1.39%Abstract:

近一周,0U轉賬的鏈上地址投攻擊愈演愈烈,截至12月2日,已經有超過37W地址被投,總計92個受害地址,被盜取金額超過164WUSD。

本篇文章,X-explore對攻擊態勢進行了全面分析,對攻擊者進行了鏈上溯源,同時也深入分析了攻擊的實現方式。

我們呼吁錢包APP加強風險提示,普通用戶在轉賬時謹防此類攻擊。因為我們注意到UTC時間11月2日10點38分,有一位鏈上用戶損失慘重,近100萬美金因投而被轉到黑客地址。

本文由X-explore與吳說區塊鏈聯合發布。

1.背景

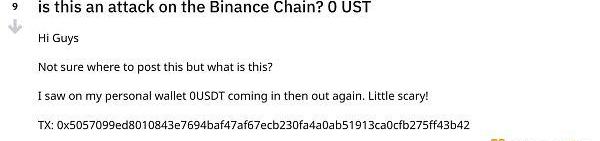

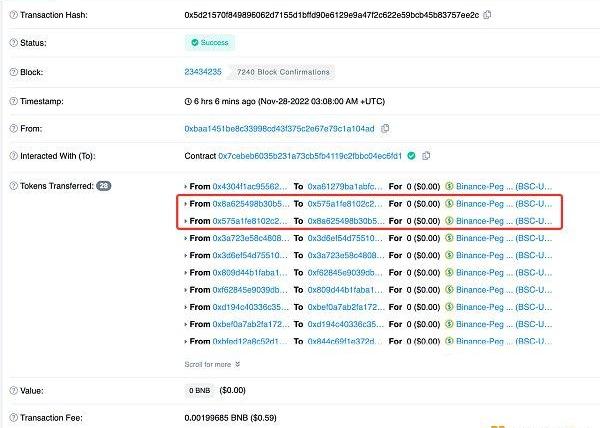

近期,我們的鏈上風險監控發現ETH、BSC鏈上頻繁出現0u轉賬現象,以下圖bsc鏈的交易數據為例,受害者A發出一筆正常交易將452BSC-USD發給B后,會收到C轉來的0BSC-USD,同時,在同一筆交易hash內用戶A自己也會不受控制的給C轉0BSC-USD

在社區中,很多用戶不知所以然,擔心自己的錢包私鑰已經泄漏,攻擊者正在竊取資產。

2.攻擊意圖

其實遇到這種情況的用戶不用緊張,大家的資產是安全的,私鑰并沒有泄漏,只需要仔細確認地址小心別轉錯賬就沒事,黑客的手法很簡單:

Circle CEO認為鏈上AI機器人已大量出現:4月30日消息,Circle首席執行官Jeremy Allaire發推文稱,今天有多少AI在操作鏈上資金賬戶?由于GPT4能夠生成非常好的智能合約代碼,并且GPT API能夠堆疊包括代碼管道和部署在內的活動,我認為鏈上人工智能機器人一定已經大量出現。

此前消息,Solana推出100萬美元AI基金,并推出與ChatGPT交互的插件;數字資產平臺FalconX正研發由ChatGPT驅動的機器人“Satoshi”。[2023/4/30 14:35:38]

在鏈上監控幾個穩定幣的轉賬信息,捕獲受害者地址A正常發送給用戶B的轉賬信息。

精心構造與用戶地址B首尾一致的黑客地址C,使受害者A與黑客地址C互相轉帳0U。

受害者A下次轉賬時粗心大意直接復制歷史交易的地址時,很容易錯誤復制到黑客準備的地址C,從而將資金轉錯賬

我們認為這種攻擊是鏈上地址投攻擊:

首先,黑客讓自己的地址出現在用戶交易歷史中,誘導用戶誤認為是可信的交互地址。

此外,黑客構造出的地址與用戶可信地址首尾相同,被用戶當作下次交易的對象。鏈上投很容易使用戶產生資損,鏈上用戶需共同警惕!

鏈上分析師@Lookonchain:Alameda和FTX穩定幣資產不足以支持FTT:金色財經報道,據鏈上分析師Lookonchain在社交媒體上對巨鯨轉移2300萬FTT到Binance后是否引發崩盤進行了分析。該分析師指出,根據Coingecko數據顯示,當前FTT總供應量為328,895,112枚,循環供應量為133,618,094枚,但前50名持有者共持有3.2272億枚FTT(價值約合74.4億美元),占到總供應量的98.12%,中心化程度極高,其中Alameda & FTX共持有2.45億枚FTT(約合56.5億美元),占總供應量的74.51%。Binance此前持有2435萬枚FTT(約合5600萬美元),占總供應量的7.4%。

通過分析Alameda資產凈值超過1萬美元的地址發現,其總資產價值只有1.8億美元,其中穩定幣資產不到6000萬美元;而分析FTX的兩個錢包發現,其資產約為27.1億美元(其中還有近12億美元的FTT),穩定幣資產約為2.4億美元。因此,FTX和Alameda目前持有約3億美元的穩定幣資產,如果持有2300萬枚FTT的巨鯨轉出其中60%的代幣,那么FTX和Alameda的資產根本不足以支持,這意味著一旦巨鯨拋售FTT,將會引發崩盤。[2022/11/7 12:26:29]

3.攻擊態勢

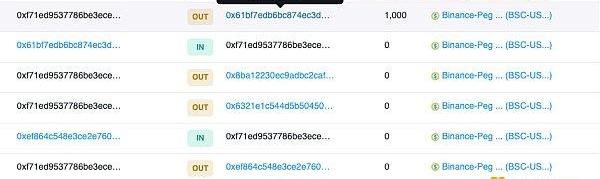

截止12月2日,在BSC與ETH鏈上的攻擊次數分別超過32萬次和5萬次,受攻擊影響的獨立地址數分別超過16萬個以及4萬個。

從趨勢上看,BSC鏈自從11月22日開始爆發,ETH鏈則從11月27日開始爆發,兩條鏈的攻擊規模均愈演愈烈。

此外,可以看到攻擊發生時間有顯著規律性,在每天UTC時間17點到0點攻擊量級顯著減少。疑似攻擊者處于亞洲時區。

OpenSea八月Polygon鏈上交易額達到5170萬 創歷史新高:金色財經報道,OpenSea自年初在Polygon區塊鏈上完成NFT市場部署后交易額一直在上升,據最新數據顯示,八月份Polygon鏈上交易額達到5170萬美元創歷史新高。另外,在Polygon區塊鏈上的買賣過一個NFT的OpenSea錢包數量達到19萬個,其中85.5%旨在Polygon區塊鏈上進行NFT交易。

值得注意的是,OpenSea在Polygon區塊鏈上77%的NFT銷售金額低于100美元,意味著NFT可訪問性得到較大提升。目前OpenSea平臺在Polygon鏈上三個交易量最大的NFT項目分別是Zed Run(2.9萬ETH)、MyCryptoHeroes(2.71萬ETH)和Decentraland Wearables(2.26萬ETH)。[2021/9/14 23:23:18]

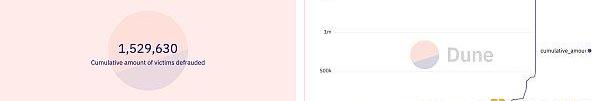

截止12月2日,總共有92個獨立地址受騙,累計被騙金額達到164萬USD。伴隨著攻擊者攻擊目標的增加,可以預見,近期還會不斷有大量用戶被騙。

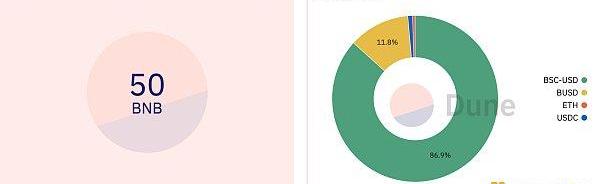

此外,我們對攻擊者的攻擊成本進行了分析,目前總成本接近2.9WUSD,攻擊者對BSC-USD和USDT非常偏愛,與穩定幣的幣種流通量和用戶持有量有關

分析 | BTC算力呈現沖高趨勢 鏈上交易量持續下滑:據TokenGazer數據分析顯示:截止至9月23日17:00,BTC價格于早間跌破$10000點位,目前價格為$9,938.0,市值為$178,240.48M;主流交易所24H BTC交易量約為$353.18M,表現較為萎靡;BTC活躍地址數輕微反彈、鏈上交易量持續下滑,算力有一定沖高趨勢,出塊時間約為9.9min,市值占比平穩波動,目前約為68.12%;BTC 30天ROI有一定下滑;期貨方面,火幣、OKEx、BitMEX的比特幣合約持倉量在過去24小時內小幅增長,其中OKEx合約總量再創新高;交易所方面,日內BTC/USD Coinbase對BTC/USD Bitfinex保持負溢價狀態,負溢價區間有一定縮小。?[2019/9/23]

攻擊者溯源

我們對其中一個攻擊者進行了鏈上溯源追蹤,與兩個主流中心化交易所關聯,其完整過程如下圖所示:

其攻擊資金的來源地址與OKX.com存在關聯,攻擊者通過使用Transit.Finance跨鏈橋將原始攻擊資金從TRON鏈轉移到BSC鏈上。

其盜取資金最終歸集到Huobi.com,攻擊者依然使用Transit.Finance跨鏈橋將盜取資金轉移到TRON鏈上。

讓我們進一步展開,針對盜取資金的流向進行溯源。

首先,受害者地址0xe17c2b2b40574d229a251fe3776e6da2cc46aa5e向攻擊者地址0x720c1cfe1bfc38b3b21c20961262ad1e095a6867分兩次,共轉賬1300U。

分析 | 今日交易所鏈上比特幣流入量激增 短線拋壓嚴重:據合約帝交易所鏈上轉賬報告顯示,截至北京時間7月23日18:00,今日BTC流入交易所21846個,較昨日增加121.56%,流出交易所24838個,較昨日增加71.59%。今日ETH流入交易所356922個,較昨日增加47.24%,流出交易所355132個,較昨日增加37.2%。[2019/7/23]

接著,攻擊者地址將資金歸集到地址0x89e692c1b31e7f03b7b9cbb1c7ab7872ddeadd49

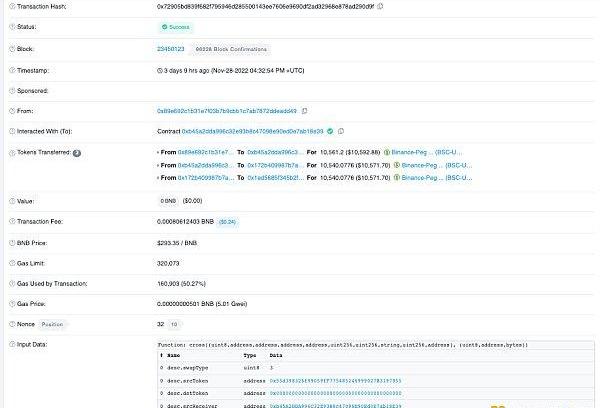

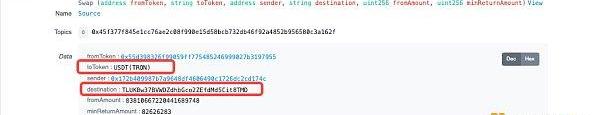

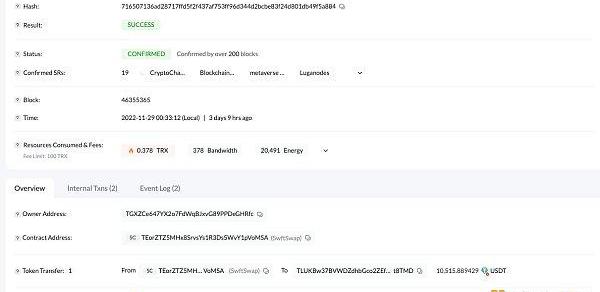

攻擊者在0x89e692c1b31e7f03b7b9cbb1c7ab7872ddeadd49地址上進行了資金的跨鏈轉移,在txhash為0x72905bd839f682f795946d285500143ee7606e9690df2ad32968e878ad290d9f的交易中,如下圖所示,將10561USDT通過Transit.Finance的合約進行了Cross操作。在這筆交易的EventLogs中,可以看到資金去向了TRON鏈的USDT,對應地址是TLUKBw37BVWDZdhbGco2ZEfdMd5Cit8TMD,對應TRON鏈上的交易hash是:716507136ad28717ffd5f2f437af753ff96d344d2bcbe83f24d801db49f5a884

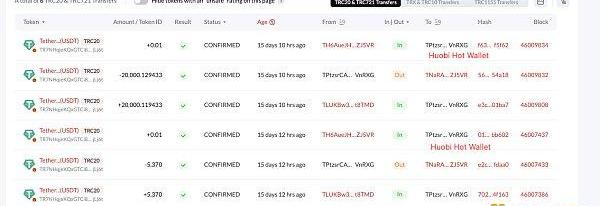

最終,攻擊者將TLUKBw37BVWDZdhbGco2ZEfdMd5Cit8TMD地址上的充值進了Huobi交易所。充值的入金地址分別是:TPtzsrCAG61QMwig3jZV8Px7Rd1WZVnRXG,TDp7r3S1hJeiNfH1CvCVXeY8notY47nagJ

攻擊原理分析

攻擊者案例1:

EOA:0xBAA1451bE8C33998CD43F375c2e67E79c1a104AD

CA:0x7ceBeb6035B231A73CB5Fb4119c2FbBC04Ec6fD1

攻擊者案例2:

EOA:0x616384a80f32aDb65243522971aE2ba7664B62E3

CA:0x6f00Ed594A6AceEf0E1A6FE023Ecd5Eb96c8665a

針對bsc鏈上的token攻擊主要包含BSC-USD、BUSD、USDC、ETH等,大部分是通過攻擊合約批量調用transferFrom()函數,也有手動調用transfer()函數的情況和針對主幣的情況,原理基本一致。以下用BSC-USD的一個攻擊合約舉例

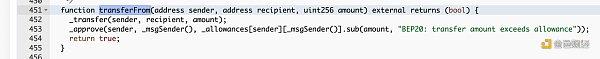

transferFrom()

在攻擊者調用攻擊合約的一筆交易中,攻擊合約只調用了BSC-USD的transferFrom()函數,通過對參數填充sender、recipient、amount可以實現操控任意地址間的0USD轉帳,同時產生授權Approval()與轉賬Transfer()的事件

Blocksecphalcon交易信息

BSC-USD的合約源碼顯示transferFrom()函數順序調用了轉賬_transfer()與授權_approve()函數

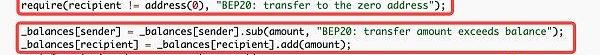

_transfer()函數的作用很簡單,首先排除交易中的全零地址,然后給發送方減錢,接受者加錢,最后記錄轉賬事件。這里用到的加減函數add()/sub()是OpenZeppelin的safemath庫,溢出會報錯回退

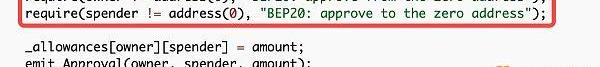

_approve()函數同樣排除全零地址,修改授權值,這個函數的重點在transferFrom中調用approve的參數計算里,用到了_allowances.sub(amount,"BEP20:transferamountexceedsallowance"),將已有的授權token數量減去轉賬數量,剩余的授權數量放入approve重新授權。這里用到的減函數sub是OpenZeppelin的safemath庫,溢出會報錯回退;但是如果整個流程的amount參數為零,沒有任何檢測機制能拒絕這筆交易,也就導致了鏈上大量的0U轉賬能正常發送,而黑客只需要付出手續費即可收獲不菲的回報。

transfer()

調用transfer()函數的攻擊方式原理一致,整個流程只有加減的溢出檢測,沒有對零轉賬的過濾。

BNB

在token的攻擊追溯過程中,我們還發現了通過0BNB轉賬的首尾相同釣魚攻擊,原理與token釣魚類似,構造首尾相同的地址進行釣魚

攻擊交易:https://bscscan.com/tx/0x5ae6a7b8e3ee1f342153c1992ef9170788e024c4142941590857d773c63ceeb3

構造地址后迷惑性非常高,一不小心就轉錯到黑客地址上

正常用戶地址:0x69cb60065ddd0197e0837fac61f8de8e186c2a73

黑客構造地址:0x69c22da7a26a322ace4098cba637b39fa0a42a73

6.X-explore攻擊檢測

目前X-explore可針對此類攻擊行為進行實時的鏈上監測,為了避免危害進一步加劇,我們建議:

錢包App通過顏色或其他提示幫助用戶區分地址,并做好用戶提醒;

用戶在轉賬前仔細區分歷史交易地址,逐字確認,最好自己存一份地址簿。

與此同時,我們在Dune中開源了此次攻擊事件的態勢感知大圖。

https://dune.com/opang/first-and-last-address-construction

敬請關注我們。

Mirror:https://mirror.xyz/x-explore.eth

Twitter:https://twitter.com/x_explore_eth

來源:bress

Tags:USDTRAANSBSCFDUSD價格Wall Street Decentral TokenTransdata ChainBSCS幣

撰寫:BlockworksResearch,Westie編譯:深潮TechFlow鑒于EVM在開發人員中的普及,人們一直希望將zkRollup技術的可擴展性與EVM的開發者體驗相結合.

1900/1/1 0:00:00撰文:MIT藍莓星人 來源:RockFlowUniverse加密貨幣交易所FTX的黑天鵝事件在全球幣圈內引發了一場強震.

1900/1/1 0:00:00又一個“巨人”可能倒下,DCG子公司正在喪失盈利能力。Genesis在Luna/UST、三箭資本、Babel、FTX/Alameda等事件中數次踩坑,最終于11月16日宣布暫停贖回和新貸款的發放.

1900/1/1 0:00:00編者按:2022年,在元宇宙、AI、量子等眾多前沿領域,不僅有大廠和創業公司,還有更多傳統機構也蜂擁而入.

1900/1/1 0:00:00運營商正成為VR普及的關鍵橋梁!近日,2022卡塔爾世界杯正式開幕,不少球迷正通過VR/AR設備“親至現場”,一同感受足球賽事的魅力.

1900/1/1 0:00:00原文:《Cross-chainBridges,Composability,andaNewErainBlockchainInteroperability》byGeorgiosGontikas編譯:.

1900/1/1 0:00:00