BTC/HKD-1.54%

BTC/HKD-1.54% ETH/HKD-3.08%

ETH/HKD-3.08% LTC/HKD-5.8%

LTC/HKD-5.8% ADA/HKD-4.11%

ADA/HKD-4.11% SOL/HKD-3.56%

SOL/HKD-3.56% XRP/HKD-2.9%

XRP/HKD-2.9%By:?Johan

據慢霧安全團隊情報,2023年3月13日,Ethereum鏈上的借貸項目EulerFinance遭到攻擊,攻擊者獲利約2億美元。

黑客在攻擊完Euler后,為了混淆視聽逃避追查,轉了100ETH給盜取了Ronin6.25億多美金的黑客拉撒路。拉撒路順水推舟將計就計,隨即給Euler黑客發了一條鏈上加密消息,并回禮了2枚ETH:

消息內容是提示EulerExploiter用eth-ecies解密這條消息。

質疑

按道理說在公開的環境下,如果RoninExploiter只是想加密通訊,使?公鑰加密是最簡單的?案。

??公鑰加密:

C={rG,M+rQ}={C1,C2}

????私鑰解密:

M=M+r(dG)?d(rG)=C2?d(C1)

Armistice Capital持有Stronghold Digital 9.9%的股份:金色財經報道,根據一份文件顯示,對沖基金Armistice Capital持有比特幣礦業公司Stronghold Digital Mining 9.9%的實益所有權股份。該基金持有該公司現有股份,但目前尚不清楚在今天提交申請之前該股份有多大。

Stronghold Digital上周重組了其與WhiteHawk Finance的5490萬美元貸款,并與Foundry簽署了為期兩年的托管協議。它在一份聲明中說,它能夠將任何強制性本金攤銷付款(總計2900萬美元)推遲到2024年7月。[2023/2/15 12:07:02]

其中密??C,公鑰?Q,私鑰?d,隨機數?r,消息?M。協議很簡單,加密過程不需要?到的私鑰,不存在私鑰泄露的路徑。

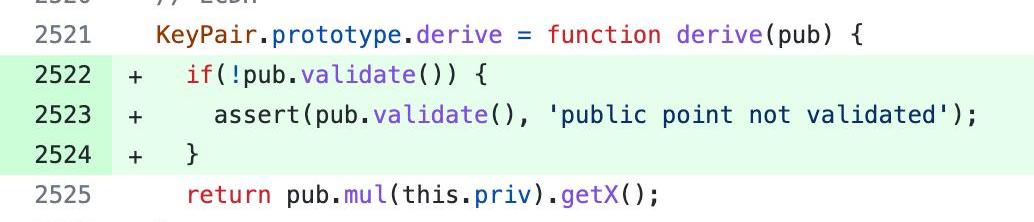

使?eth-ecies加密是因為?便還是另有所圖?隨后很快就有?指出eth-ecies存在安全漏洞,RoninExploiter是想竊取EulerExploiter的私鑰。

是否真的如此?且讓我們先分析?下eth-ecies存在的是怎么樣的?個漏洞。

Ben Armstrong:中本聰已經“死了”:金色財經消息,YouTube頻道BitBoy Crypto創始人Ben Armstrong發推稱:我不想告訴你們,但中本聰已經“死了”。[2022/8/15 12:26:36]

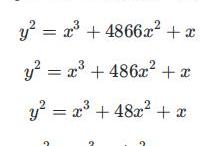

扭曲攻擊漏洞

經過分析,我們發現eth-ecies使?了?"elliptic":"^6.4.0",這是個Javascript橢圓曲線庫,這個版本的庫存在多個安全漏洞,其中?個就是扭曲曲線攻擊漏洞(twistattacks),這個漏洞的成因是在計算ECDH共享密鑰時沒有驗證對?的公鑰是否在曲線上,攻擊者可通過構造??群曲線上的公鑰,誘導受害者計算共享密鑰,從?破解出受害者私鑰。

但是這個漏洞的利?難度是很?的,需要有?常契合的場景才能發起攻擊,RoninExploiter是否有機會發起扭曲攻擊呢?

ECDH算法?險

波場TRON區塊高度突破3000萬:2021年5月10日,根據TRONSCAN波場區塊鏈瀏覽器最新數據顯示,波場TRON區塊高度達到30,056,837,突破3000萬。波場TRON各項數據一直穩中前進,波場生態逐漸強大的同時,也將迎來更多交易量。[2021/5/10 21:43:01]

ECDH算法是基于橢圓曲線加密的密鑰交換算法。它與傳統的Diffie-Hellman(DH)算法類似,但是使?的是橢圓曲線上的數學運算來實現密鑰交換,從?提供更?的安全性。

下?是ECDH算法的步驟:

1.?成橢圓曲線:在密鑰交換之前,通信雙?需要選擇?個橢圓曲線,該曲線必須滿??些數學特性,例如離散對數問題。

2.?成私鑰和公鑰:每個通信?都需要?成?對私鑰和公鑰。私鑰是?個隨機數,?于計算公鑰。公鑰是?個點,它在橢圓曲線上,并由私鑰計算得出。

3.交換公鑰:通信雙?將??的公鑰發送給對?。

4.計算共享密鑰:通信雙?使?對?發送的公鑰和??的私鑰計算出?個共享密鑰。這個共享密鑰可以?于加密通信中的數據,保證通信的機密性。

BitMEX與研究和數據分析公司Kharon達成合作,加強客戶盡職調查程序:官方消息,BitMEX宣布,與研究和數據分析公司Kharon達成合作,以加強客戶盡職調查程序,并加強對OFAC批準的實體和其他相關方的篩選。

去年BitMEX及其高管被美國CFTC指控違反反洗錢規定。[2021/3/31 19:33:29]

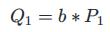

為了?便描述下?Alice和Bob分別代表上?雙?,G為基點,假設:

Alice的私鑰是a,則Alice公鑰是A=aG;

Bob的私鑰中b,則Bob公鑰是B=bG。

核?知識點在共享密鑰計算?法,根據群的乘法交換律,他們只要獲取到對?的公鑰就可以計算出共享密鑰:

????????????????????????S=aB=a(bG)=b(aG)=bA

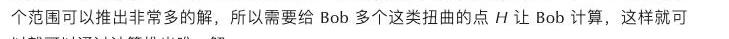

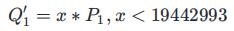

如果Alice想要刺探Bob的私鑰,她可以選擇?個階數?q??常?的曲線點?H,由于群是循環群,Bob在計算?S′?=bH?時,他得到的?S′?將在這些少量點群以內。Alice不知道Bob的私鑰?b,但可以通過窮舉得到滿??S′=xH?的?x,此時?b≡x?modq?。顯然?x?很?,最?為?q。

動態 | Tron區塊鏈上發行的USDT接近10億枚:金色財經報道,CoinMetrics的數據顯示,在Tron(TRX)區塊鏈上發行的Tether(USDT)數量已接近10億枚。[2020/1/29]

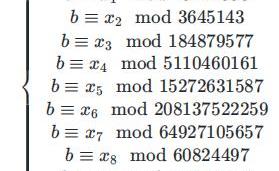

需要多少個扭曲點呢?這取決于每?次選擇的階數?q,需要階數相乘能超過私鑰的最?值,即滿?:

如果我每次選擇的?q???點,那么需要交互的次數?n?就可以少?點,但?q?越?意味著窮舉的難度越?,所以這?需要根據Alice的運算性能做?個取舍。

事件結論

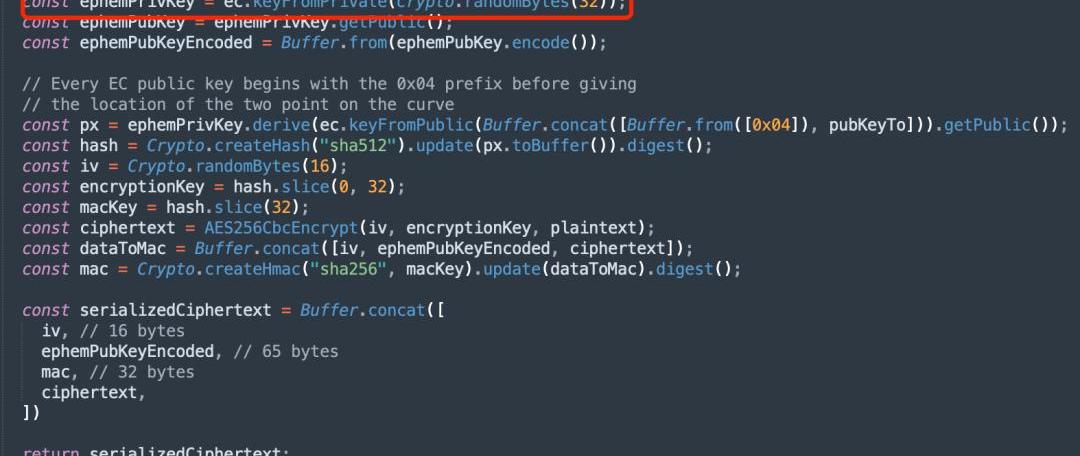

上?我們分析了ECDH算法的?險和攻擊原理,我們再回來看eth-ecies這個庫,實際上它使?的只是?個類似ECDH的算法,它在構造共享私鑰時使?的是臨時密鑰,根本不需要?到加密?的私鑰,所以并不會對加密?構成?險。

那么有沒有可能RoninExploiter是想利?社會?程學引導EulerExploiter使?其它有問題的?具呢??如我們熟知的PGP加密協議?

巧的很,我們很快就發現被?泛使?的開源庫openpgpjs最新版本v5.7.0?還在使?了低版本的?"={1}".format(Gorder,factor(Gorder)))

計算結果:

...=?2?*?3049?*?14821?*?19442993?*?32947377140686418620740736789682514948650410565397852612808537

選擇19442993這個??適中的數,?中國剩余定理創建?個含有19442993個元素的?群:?

x=crt(,)P1=x*G

到這?我們就得到了第?個扭曲的點,把它當作公鑰發送給Bob,Bob就可以計算第?個共享密鑰:

最終得到的結果可表示為:

使?中國剩余定理即可計算出私鑰?b:

x=crt(,)print(x==b)print(hex(x))

總結

本?我們通過?個不同常理的對話開始研究了橢圓曲線加密算法中的扭曲曲線攻擊,分析了漏洞的存在的原因,雖然漏洞利?場景有限,但不失為?個很有價值的漏洞,希望能對?家的學習研究有所啟發。

最后,感謝領先的?站式數字資產?托管服務商Safeheron提供的專業技術建議。

參考資料:

.https://etherscan.io/tx/0xcf0b3487dc443f1ef92b4fe27ff7f89e07588cdc0e2b37d50adb8158c697cea6

.https://github.com/LimelabsTech/eth-ecies

.GitHub-openpgpjs/openpgpjs:OpenPGPimplementationforJavaScript

.Ellipticcurveconstructor-Ellipticcurves

作者:OpenAI官方;翻譯:金色財經&ChatGPT根據我們的迭代部署理念,我們正在逐步推出ChatGPT插件.

1900/1/1 0:00:00本文來自幣安,原文作者:CZ3月27日晚間,彭博社披露美國商品期貨交易委員會在芝加哥聯邦法院對加密貨幣交易平臺幣安及其首席執行官CZ、第一任首席運營官SamuelLim提起訴訟.

1900/1/1 0:00:00金色財經報道,英國財政部周二在一條推文中表示,加密貨幣推廣立法有望在今年晚些時候生效。《金融服務和市場法》草案于周一公布.

1900/1/1 0:00:00來源:美國SEC翻譯:金色財經0x252023年3月22日,美國證券交易委員會宣布對JustinSun和他的三家全資公司TronFoundationLimited、BitTorrentFound.

1900/1/1 0:00:00推特創始人JackDorsey創辦的比特幣技術團隊Spiral開發的LDK近期面向公眾解讀未來一年的新路線圖,涵蓋LDK發展的全景.

1900/1/1 0:00:00“人工智能想越獄“、”AI產生自我意識”、“AI終將殺死人類”、“硅基生命的進化”.......曾經只在在賽博朋克等科技幻想中出現的劇情,在今年走向現實.

1900/1/1 0:00:00