BTC/HKD-0.27%

BTC/HKD-0.27% ETH/HKD-0.95%

ETH/HKD-0.95% LTC/HKD+0.5%

LTC/HKD+0.5% ADA/HKD-1.51%

ADA/HKD-1.51% SOL/HKD-0.57%

SOL/HKD-0.57% XRP/HKD-1.18%

XRP/HKD-1.18%2023年4月13日,據Beosin-EagleEye態勢感知平臺消息,YearnFinance的yusdt合約遭受黑客閃電貸攻擊,黑客獲利超1000萬美元。

https://eagleeye.beosin.com/RiskTrxDetail/0xd55e43c1602b28d4fd4667ee445d570c8f298f5401cf04e62ec329759ecda95d

關于本次事件,Beosin安全團隊在白天已將簡析以快訊的形式分享給大家,現在我們再將長文分享如下:

事件相關信息

攻擊交易

0xd55e43c1602b28d4fd4667ee445d570c8f298f5401cf04e62ec329759ecda95d

美國老牌超市Kroger:今年節假日期間將接受比特幣現金:美國老牌超市Kroger:今年節假日期間將接受比特幣現金。(金十)[2021/11/5 21:28:48]

0x8db0ef33024c47200d47d8e97b0fcfc4b51de1820dfb4e911f0e3fb0a4053138

0xee6ac7e16ec8cb0a70e6bae058597b11ec2c764601b4cb024dec28d766fe88b2

攻擊者地址

0x5bac20beef31d0eccb369a33514831ed8e9cdfe0

0x16Af29b7eFbf019ef30aae9023A5140c012374A5

攻擊合約

0x8102ae88c617deb2a5471cac90418da4ccd0579e

動態 | 本周9.6萬的BTC的賬戶遷移仍是老牌交易所資金賬戶合并整理:據Searchain.io消息,自上周五開始,以太坊出現了高達850萬ETH的資金遷移,經追蹤,可能是老牌交易所的賬戶整合,本周二開始,又出現了高達9.6萬的BTC的賬戶遷移,6.5萬的巨鯨地址資金被整齊的分散成661枚每筆,而后又分散為10個每筆,再匯聚到新的錢包地址,每個新錢包地址8000枚BTC余額,同ETH一樣,我們認為仍是老牌交易所的資金賬戶合并整理。[2018/12/5]

攻擊流程

下面以

0xd55e43c1602b28d4fd4667ee445d570c8f298f5401cf04e62ec329759ecda95d為例進行分析。

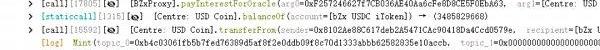

1.攻擊者首先通過閃電貸借出了500萬Maker:DaiStablecoin、500萬USD以及200萬Tether:USDTStablecoin作為攻擊本金。

老牌柯達“叛逆”了一把 “柯達幣”融資今日啟動:據第一財經報道,5月21日,柯達幣項目發行商WENNDigital正式啟動“未來代幣簡易協議”(融資項目,計劃籌資5000萬美元。WENNDigital CEO在當天接受采訪時,闡述了“KODAKOne”將怎樣利用區塊鏈提供更高質量的服務,以及“柯達幣”將有何用途。[2018/5/22]

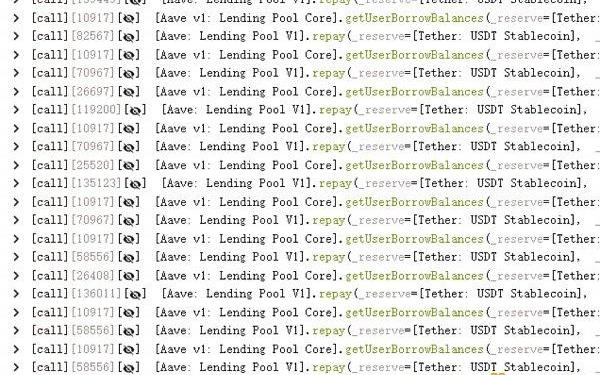

2.攻擊者調用aave池子合約的repay函數償還其他人的欠款,這一步是為了將aave池子抵押收益降低,從而降低yearn:yUSDTToken合約中aave池子的優先級。

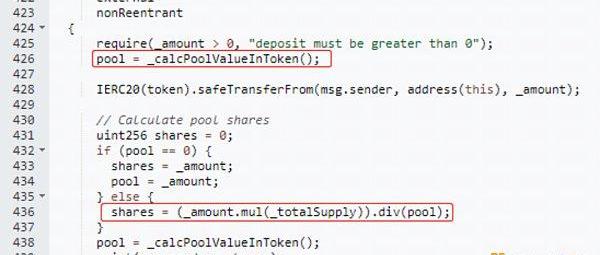

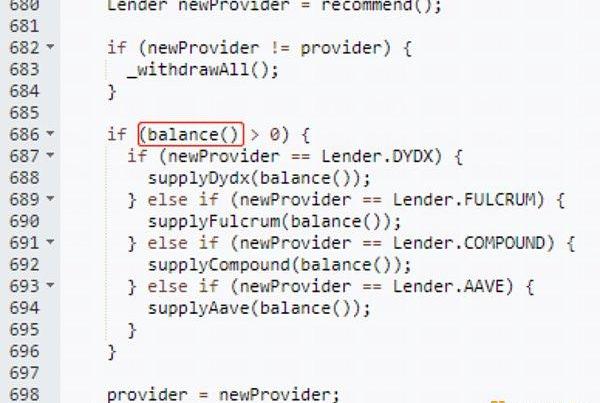

3.接著攻擊者調用yearn:yUSDTToken合約的deposit函數質押了90萬Tether:USDTStablecoin,該函數會根據質押量為調用者鑄相關數量的yUSDT,計算方式與池子中各種代幣余額有關,如下圖,此時為攻擊者鑄了82萬的yUSDT。

老牌礦池F2Pool魚池宣布挖BTC手續費全免:昨日,老牌礦池F2Pool魚池發布公告稱挖BTC手續費全免,并且為pps+收益分配,目前此為全網最高的分配模式。[2018/2/24]

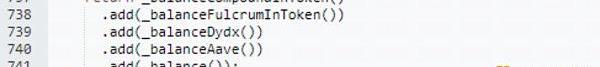

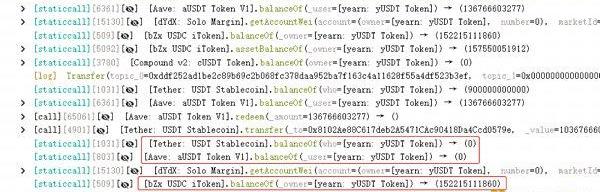

4.此時,合約中有90萬Tether:USDTStablecoin與13萬Aave:aUSDTTokenV1

5.接下來攻擊者使用15萬USD兌換了15萬的bZxUSDCiToken,并將其發送給了yearn:yUSDTToken合約,此時,合約中有118萬的資金,攻擊者擁有90/103的份額,也就是能提取103萬資金。

區塊鏈為IBM與Visa等老牌公司注入新的生機:隨著區塊鏈技術的發展,市場上對于這項技術的需求也越來越多,而這種情況也會給現有老牌技術企業帶來更多的業務量,從而為一些已經過時的產品帶來生機。到目前為止,甲骨文、SAP SE、IBM、微軟等大牌技術企業均認識到了這項技術的巨大潛力,并全力以赴開展各種形式的區塊鏈業務。這就足以彰顯出這項技術所取得的巨大進步,而目前看來這項技術的未來前景也是一片光明的。[2017/12/29]

6.隨后,攻擊者調用yearn:yUSDTToken合約的withdraw函數提取質押資金,此時合約中僅有攻擊者之前質押的90萬Tether:USDTStablecoin、初始的13萬Aave:aUSDTTokenV1以及攻擊者轉入的15萬bZxUSDCiToken,而如果一個池子中代幣不足的話,會按順序提取后續池子的代幣,此時攻擊者將90萬Tether:USDTStablecoin以及13萬Aave:aUSDTTokenV1全部提取出來,經過本次操作,合約中僅有15萬bZxUSDCiToken。

7.隨后,攻擊者調用yearn:yUSDTToken合約的rebalance函數,該函數會將當前池子的代幣提取出來,并質押到另一個收益更高的池子中,由于第2步操作,合約會將USDT和USDC提取出來,添加到收益更高的池子中,但當前合約僅有bZxUSDCiToken,也只能提取出USDC,提取出來后將復投到其他USDT池子,此時復投將跳過。

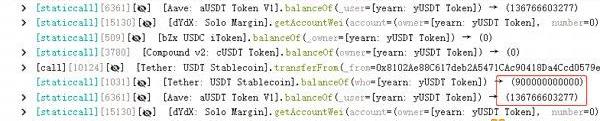

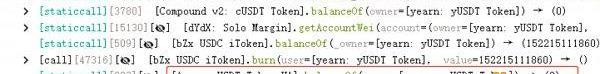

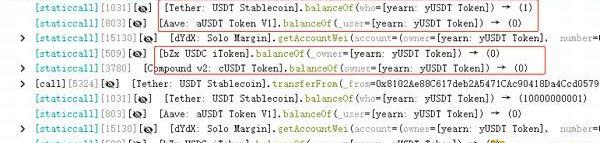

8.攻擊者向池子中轉入1單位的Tether:USDTStablecoin,并再次調用yearn:yUSDTToken合約的deposit函數質押了1萬Tether:USDTStablecoin,由于第7步的操作,合約已經將所有池子中的資金全部取出來了,并且沒辦法添加到新池子中,導致pool這個變量計算出來就是攻擊者向其中打入的1,而作為除數的pool,將計算出一個巨大的值,向攻擊者鑄了1.25*10^15枚yUSDT。

9.最后,攻擊者利用yUSDT將其他穩定幣全部兌換出來并歸還閃電貸。

漏洞分析

本次攻擊主要利用了yUSDTToken合約配置錯誤,在進行rebalance重新選擇池子的時候,僅使用了USDT作為添加數量,而USDC無法添加池子,從而導致了攻擊者使用USDC將該合約所有USDT“消耗掉”后,池子余額變為了0,從而鑄了大量的代幣。

資金追蹤

截止發文時,BeosinKYT反洗錢分析平臺發現被盜資金1150萬美元部分已經轉移到Tornadocash,其余還存儲在攻擊者地址。

總結

針對本次事件,Beosin安全團隊建議:初始化配置時進行嚴格檢查。同時項目上線前建議選擇專業的安全審計公司進行全面的安全審計,規避安全風險。

原文:《被盜超1000萬美元,YearnFinance如何被黑客“盯上”?》

來源:panewslab

Tags:USDSDTUSDTTOKENUSDJ幣USDT幣提現判多久泰達幣usdt錢包下載redcommunitytoken

資料顯示,Themis協議的核心產品ThemisPro是FVM上基于Ve(3,3)的去中心化現貨和衍生品交易聚合平臺。其產品具有零滑點交易機制、平臺營收反饋能力強和資金利用率高等優勢.

1900/1/1 0:00:00撰文:TypusFinance 前言 當我們建立Typus時,我們經常被問到「為什么使用Move語言?」或「為什么選擇Sui?」.

1900/1/1 0:00:00出品:歐科云鏈研究院 作者:JasonJiang自從2022年底有關虛擬資產在港發展的政策宣言發布后,香港始終是Web3世界的焦點.

1900/1/1 0:00:00原文:《7SanityChecksBeforeDesigningaToken》byGuyWuollet 編譯:Sissi 代幣是一種非常強大的新型原語.

1900/1/1 0:00:00作者:黃鵬來源:雪豹財經社 圖片來源:由無界AI工具生成 FastReading ■過去4個月,皮查伊可能是美國科技界最慌亂的CEO.

1900/1/1 0:00:00來源:ABCDE 近期香港大會如火如荼,一級市場回暖,ABCDEQ1看了超過100個項目,親身體驗了市場幾個特別火熱的賽道,其中最熱的包括Appchain、ZK和Gaming.

1900/1/1 0:00:00