BTC/HKD+0.13%

BTC/HKD+0.13% ETH/HKD-0.5%

ETH/HKD-0.5% LTC/HKD-1.04%

LTC/HKD-1.04% ADA/HKD-0.14%

ADA/HKD-0.14% SOL/HKD-0.9%

SOL/HKD-0.9% XRP/HKD-0.61%

XRP/HKD-0.61%

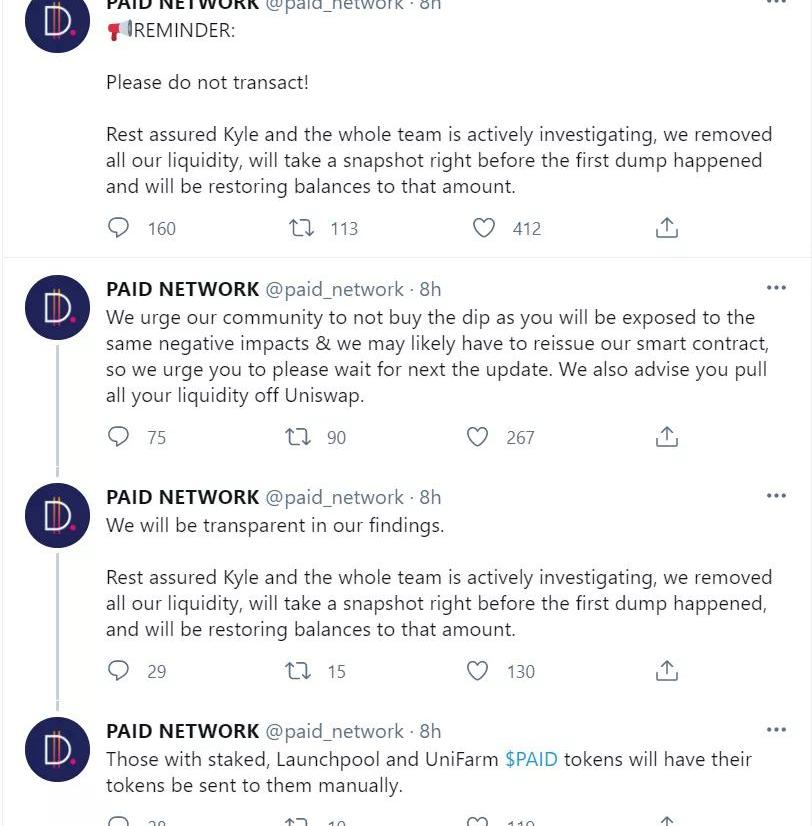

據消息,以太坊DApp項目PaidNetwork遭受攻擊。攻擊者通過合約漏洞鑄造近1.6億美元的PAID代幣,并獲利2000ETH(約300萬美元)。慢霧安全團隊在第一時間跟進并分析,現在將細節分析給大家參考。

攻擊細節分析

XEN Crypto BSC鏈上鑄幣地址超153萬:金色財經報道,據XEN Crypto官網顯示,BSC鏈上鑄幣地址已超153萬,截止發稿,活躍鑄幣地址數量(Active Minters)為1,533,650。[2022/10/12 10:32:25]

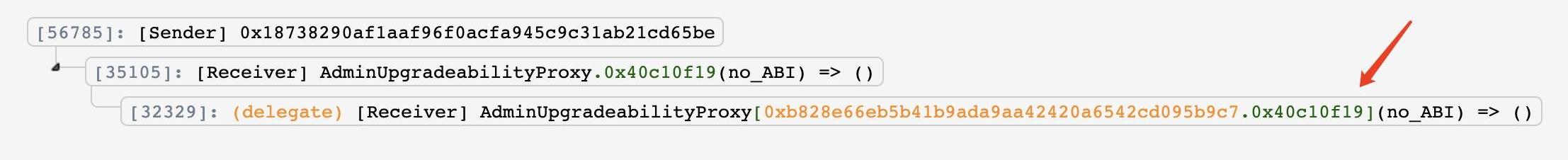

以上是整個攻擊過程的調用流程細節。

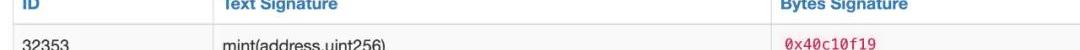

可以看到整個攻擊過程非常的簡單,攻擊者通過調用代理合約中函數簽名為(0x40c10f19)的這個函數,然后就結束了整個攻擊流程。由于這個函數簽名未知,我們需要查閱這個函數簽名對應的函數是什么。

Bifrost vETH Mint Drop開啟90分鐘,vETH鑄幣量突破600ETH:Bifrost于11月24日公布面向 ETH 2.0提供Staking流動性的解決方案Voucher Ethereum,并同步推出10萬BNC,vETH Mint Drop(鑄幣空投)計劃。

目前vETH 鑄幣空投入口開啟90分鐘,vETH鑄幣量突破600ETH。[2020/11/27 22:23:00]

Kava CDP借貸平臺USDX鑄幣額度將于22點增至2250萬USDX:據官方消息,Kava CDP借貸平臺的USDX鑄幣額度將于北京時間9月2日晚上22點左右從20,000,000增加到22,500,000 USDX。[2020/9/2]

通過查閱這個函數簽名,我們發現這個簽名對應的正是mint函數。也就是說,攻擊者直接調用了mint函數后就結束了攻擊過程。那么到這里,我們似乎可以得出一個mint函數未鑒權導致任意鑄幣的漏洞了。通過Etherscan的代幣轉移過程分析,似乎也能佐證這個猜想。

但是,事實真是如此嗎?

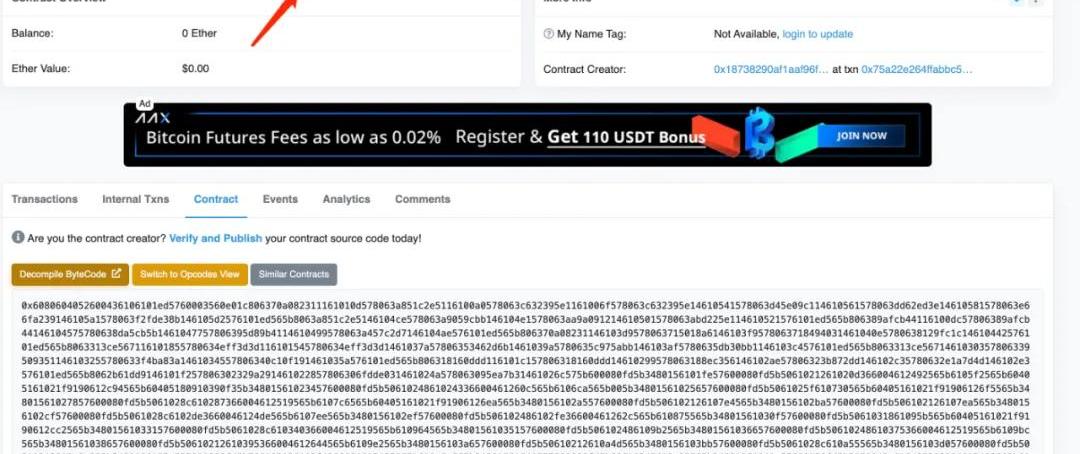

為了驗證未鑒權任意鑄幣的這個想法,我們需要分析合約的具體邏輯。由于PaidNetwork使用的是合約可升級模型,所以我們要分析具體的邏輯合約(0xb8...9c7)。但是在Etherscan上查詢的時候,我們竟然發現該邏輯合約沒有開源。

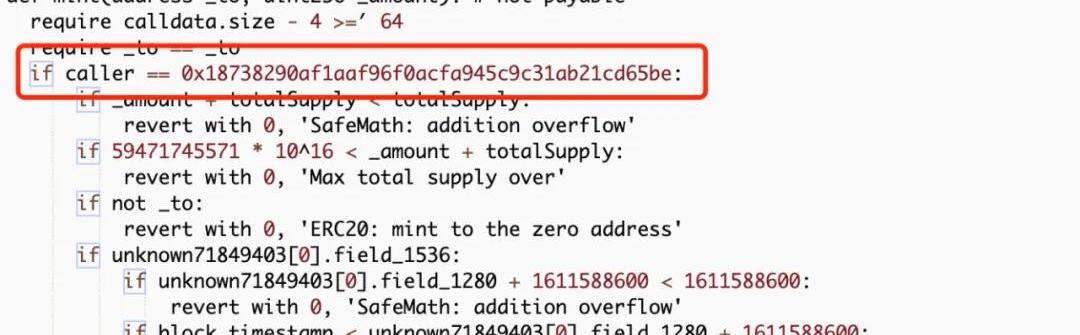

這個時候,為了一探究竟,我們只能使用反編譯對合約的邏輯進行解碼了。通過Etherscan自帶的反編譯工具,可以直接對未開源合約進行反編譯。在反編譯后,我們卻發現了一個驚人的事實:

通過反編譯,我們不難發現,合約的mint函數是存在鑒權的,而這個地址,正是攻擊者地址(0x187...65be)。那么為什么一個存在鑒權的函數會被盜呢?由于合約未開源,無法查看更具體的邏輯,只能基于現有的情況分析。我們分析可能是地址(0x187...65be)私鑰被盜,或者是其他原因,導致攻擊者直接調用mint函數進行任意鑄幣。

總結

本次攻擊過程雖然簡單,但是經過細節分析后卻有了驚人的發現。同時這次的攻擊也再次對權限過大問題敲響了警鐘。如果這次的mint函數給到的鑒權是一個多簽名地址或是使用其他方法分散權限,那么此次攻擊就不會發生。

參考鏈接:

攻擊交易:

https://etherscan.io/tx/0x4bb10927ea7afc2336033574b74ebd6f73ef35ac0db1bb96229627c9d77555a0

來源:《科創板日報》 編輯鄭遠方 圖片來源:由無界AI工具生成在持續已久的“AI熱潮”中,各家爭相推出的大模型、AI應用,都進一步推升了對算力狂熱的需求.

1900/1/1 0:00:00證券日報記者邢萌 見習記者張博 對虛擬幣的整治再次升級。9月24日,人民銀行等十部門再發新規整治“虛擬幣炒作”,明確了虛擬幣相關業務活動屬于非法金融活動.

1900/1/1 0:00:00MakerDAO發微博稱,有關添加AAVE、UniswapDAI-ETHLPToken和UniswapUSDC-ETHLPToken作為Dai抵押品的提案已經通過,將進入執行投票.

1900/1/1 0:00:00來源:財聯社 記者徐賜豪 圖片來源:由無界AI工具生成巨人網絡昨晚發布公告,宣布其全資子公司GiantInvestment于5月10日與DeFianceLiquidVentureFundLimi.

1900/1/1 0:00:00作者:RuneChristensen,MakerDAO聯合創始人?編譯:Felix,PANews 介紹 Endgame是MakerDAO的重大更新,旨在提升效率、彈性和參與度.

1900/1/1 0:00:00秘魯中央儲備銀行(BCRP)行長JulioVelarde宣布,他們正在與全球其他的中央銀行合作開發CBDC.

1900/1/1 0:00:00