BTC/HKD+1.22%

BTC/HKD+1.22% ETH/HKD+0.48%

ETH/HKD+0.48% LTC/HKD+2.76%

LTC/HKD+2.76% ADA/HKD-1.87%

ADA/HKD-1.87% SOL/HKD+2.64%

SOL/HKD+2.64% XRP/HKD-1.05%

XRP/HKD-1.05%北京時間2021年8月19日10:05,日本加密交易平臺Liquid稱其熱錢包遭到攻擊。從官方發布的報告來看,Liquid交易平臺上被盜幣種涉及BTC、ETH、ERC20代幣、TRX、TRC20代幣、XRP等超70種,幣種之多,數額之高,令人驚嘆。

慢霧AML團隊利用旗下MistTrack反洗錢追蹤系統分析統計,Liquid共計損失約9,135萬美元,包括約462萬美元的BTC、3,216萬美元的ETH、4,290萬美元的ERC20代幣、23萬美元的TRX、160萬美元的TRC20、1,093萬美元的XRP。

慢霧AML團隊全面追蹤了各幣種的資金流向情況,也還原了攻擊者的洗幣手法,接下來分幾個部分向大家介紹。

BTC部分

攻擊者相關地址

慢霧AML團隊對被盜的BTC進行全盤追蹤后發現,攻擊者主要使用了“二分法”的洗幣手法。所謂“二分法”,是指地址A將資金轉到地址B和C,而轉移到地址B的數額多數情況下是極小的,轉移到地址C的數額占大部分,地址C又將資金轉到D和E,依次類推,直至形成以很小的數額轉移到很多地址的情況。而這些地址上的數額,要么以二分法的方式繼續轉移,要么轉到交易平臺,要么停留在地址,要么通過Wasabi等混幣平臺混幣后轉出。

慢霧:CoinsPaid、Atomic與Alphapo攻擊者或均為朝鮮黑客組織Lazarus:7月26日消息,慢霧發推稱,CoinsPaid、Atomic與Alphapo攻擊者或均為朝鮮黑客組織Lazarus Group。慢霧表示,TGGMvM開頭地址收到了與Alphapo事件有關TJF7md開頭地址轉入的近1.2億枚TRX,而TGGMvM開頭地址在7月22日時還收到了通過TNMW5i開頭和TJ6k7a開頭地址轉入的來自Coinspaid熱錢包的資金。而TNMW5i開頭地址則曾收到了來自Atomic攻擊者使用地址的資金。[2023/7/26 16:00:16]

以攻擊者地址為例:

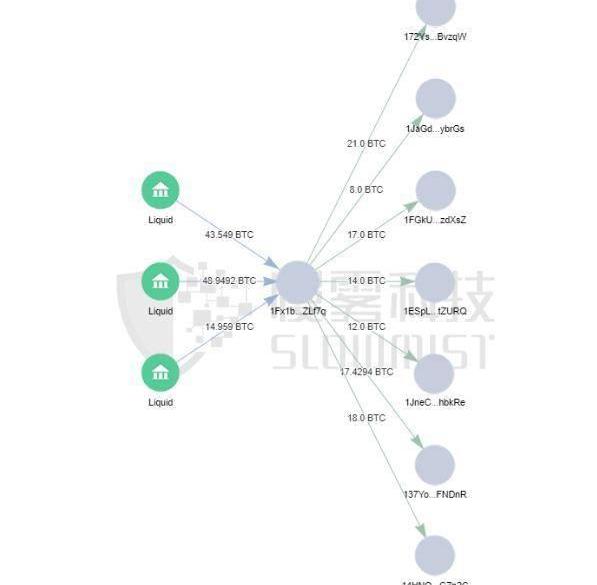

據MistTrack反洗錢追蹤系統顯示,共107.5BTC從Liquid交易平臺轉出到攻擊者地址,再以8~21不等的BTC轉移到下表7個地址。

慢霧:遠程命令執行漏洞CVE-2023-37582在互聯網上公開,已出現攻擊案例:金色財經報道,據慢霧消息,7.12日Apache RocketMQ發布嚴重安全提醒,披露遠程命令執行漏洞(CVE-2023-37582)目前PoC在互聯網上公開,已出現攻擊案例。Apache RocketMQ是一款開源的分布式消息和流處理平臺,提供高效、可靠、可擴展的低延遲消息和流數據處理能力,廣泛用于異步通信、應用解耦、系統集等場景。加密貨幣行業有大量平臺采用此產品用來處理消息服務,注意風險。漏洞描述:當RocketMQ的NameServer組件暴露在外網時,并且缺乏有效的身份認證機制時,攻擊者可以利用更新配置功能,以RocketMQ運行的系統用戶身份執行命令。[2023/7/14 10:54:22]

為了更直觀的展示,我們只截取了地址資金流向的一部分,讓大家更理解“二分法”洗幣。

慢霧:共享Apple ID導致資產被盜核心問題是應用沒有和設備碼綁定:5月19日消息,慢霧首席信息安全官23pds發推表示,針對共享Apple ID導致資產被盜現象,核心問題是應用沒有和設備碼綁定,目前99%的錢包、交易App等都都存在此類問題,沒有綁定就導致數據被拖走或被惡意同步到其他設備導致被運行,攻擊者在配合其他手法如社工、爆破等獲取的密碼,導致資產被盜。23pds提醒用戶不要使用共享Apple ID等,同時小心相冊截圖被上傳出現資產損失。[2023/5/19 15:13:08]

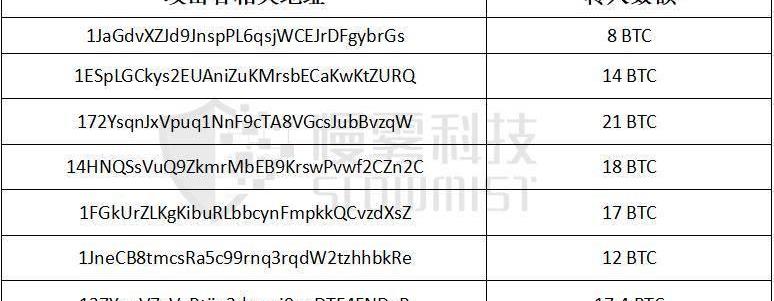

以圖中紅框的小額轉入地址為例繼續追蹤,結果如下:

可以看到,攻擊者對該地址繼續使用了二分法,0.0027BTC停留在地址,而0.0143BTC轉移到Kraken交易平臺。

攻擊者對其他BTC地址也使用了類似的方法,這里就不再重復講解。慢霧AML團隊將對資金停留地址進行持續監控及標記,幫助客戶做出有效的事前防范,規避風險。

慢霧:警惕QANX代幣的雙花攻擊風險:據慢霧區消息,近期存在惡意用戶利用QANX代幣的轉賬鎖定、解鎖功能(transferLocked/unlock)觸發的事件記錄與正常使用transfer功能轉賬觸發的Transfer事件記錄相同而進行雙花攻擊。

慢霧安全團隊建議已上架此幣種的平臺及時自查,未上架的平臺在對接此類幣種時應注意以上風險。

QANX: 0xaaa7a10a8ee237ea61e8ac46c50a8db8bcc1baaa[2022/3/26 14:18:46]

ETH與ERC20代幣部分

攻擊者相關地址

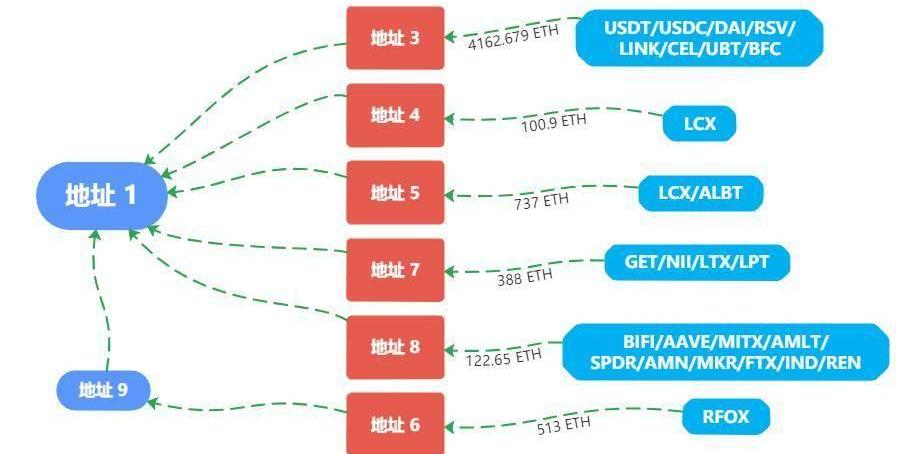

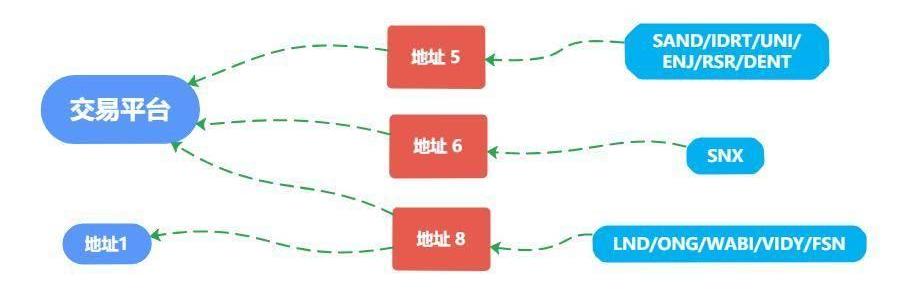

經過慢霧AML團隊對上圖幾個地址的深度分析,總結了攻擊者對ETH/ERC20代幣的幾個處理方式。

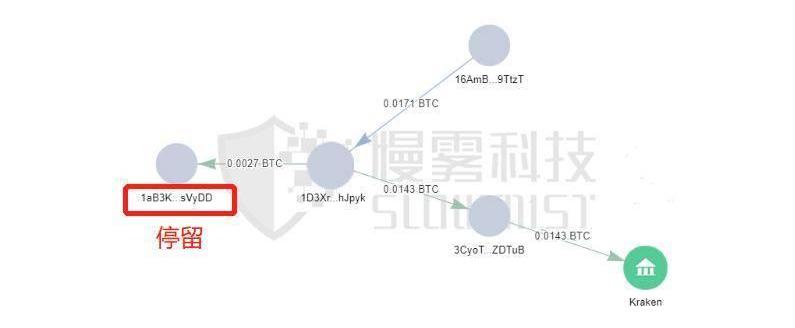

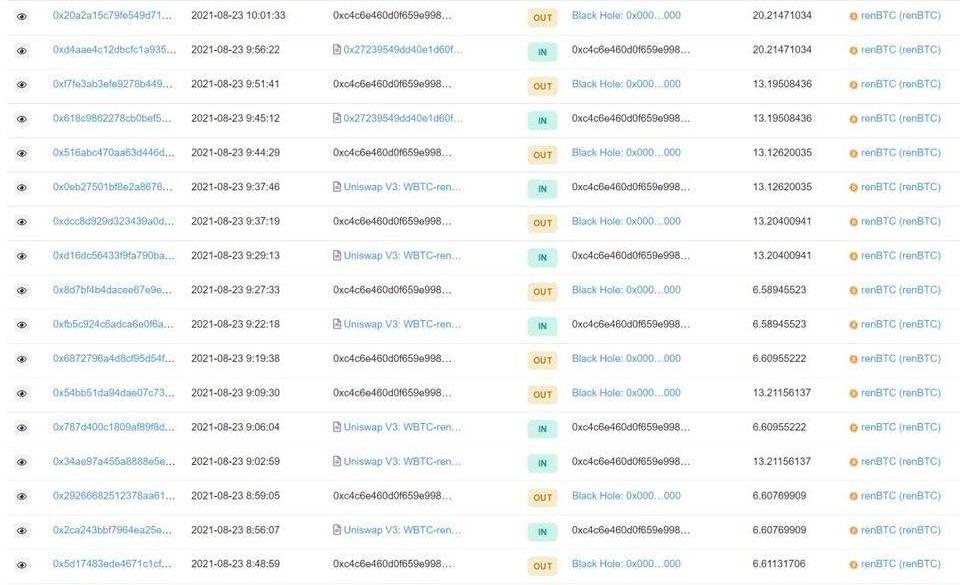

1.部分ERC20代幣通過Uniswap、Balancer、SushiSwap、1inch等平臺將代幣兌換為ETH后最終都轉到地址1。

聲音 | 慢霧:采用鏈上隨機數方案的 DApp 需緊急暫停:根據近期針對EOS DApp遭遇“交易排擠攻擊”的持續性威脅情報監測:EOS.WIN、FarmEOS、影骰、LuckBet、GameBet、Fishing、EOSDice、STACK DICE、ggeos等知名DAPP陸續被攻破,該攻擊團伙(floatingsnow等)的攻擊行為還在持續。在EOS主網從根本上解決這類缺陷之前,慢霧建議所有采用鏈上隨機數方案的DAPP緊急暫停并做好風控機制升級。為了安全起見,強烈建議所有競技類DAPP采用EOS官方很早就推薦的鏈下隨機種子的隨機數生成方案[2019/1/16]

2.部分ERC20代幣直接轉到交易平臺,部分ERC20代幣直接轉到地址1并停留。

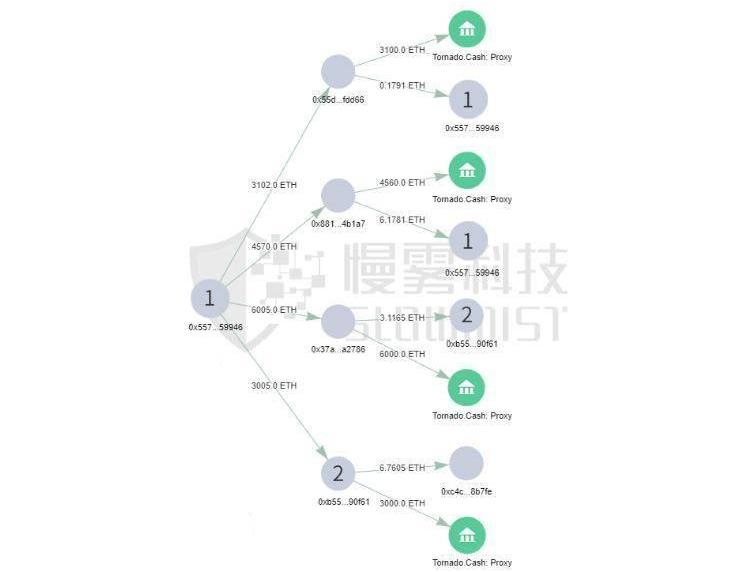

3.攻擊者將地址1上的ETH不等額分散到多個地址,其中16\,660ETH通過Tornado.Cash轉出。

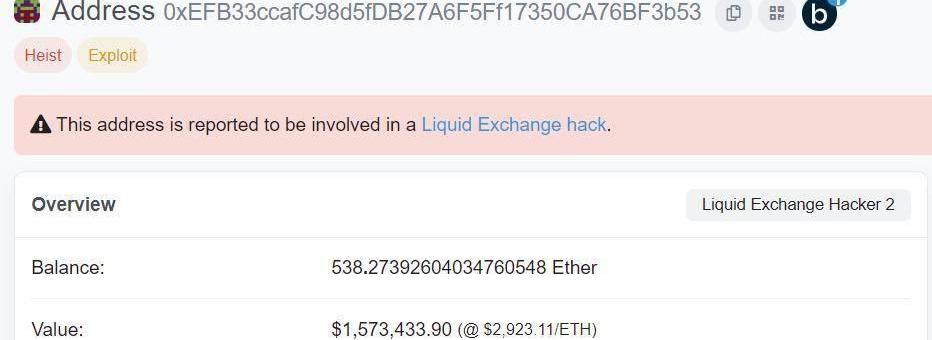

地址2的538.27ETH仍握在攻擊者手里,沒有異動。

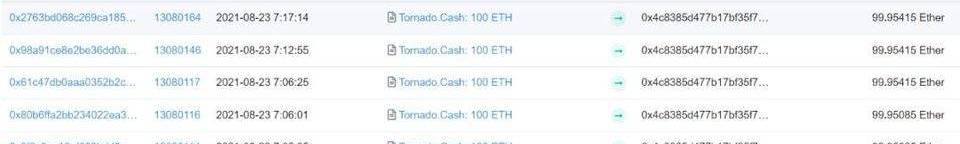

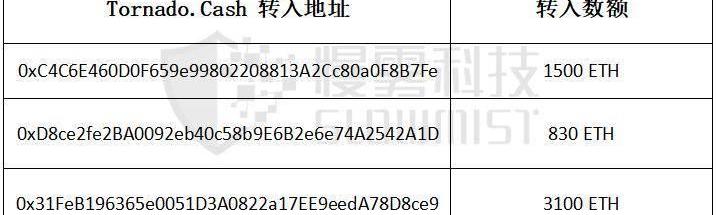

4.攻擊者分三次將部分資金從Tornado.cash轉出,分別將5\,600ETH轉入6個地址。

其中5,430ETH轉到不同的3個地址。

另外170ETH轉到不同的3個交易平臺。

攻擊者接著將3個地址的ETH換成renBTC,以跨鏈的方式跨到BTC鏈,再通過前文提及的類似的“二分法”將跨鏈后的BTC轉移。

以地址為例:

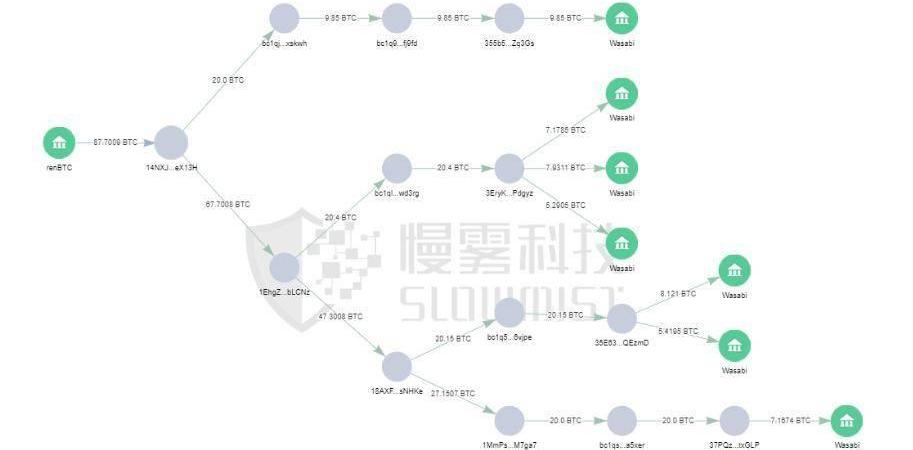

以跨鏈后的其中一個BTC地址為例。根據MistTrack反洗錢追蹤系統如下圖的顯示結果,該地址通過renBTC轉入的87.7BTC均通過混幣平臺Wasabi轉出。

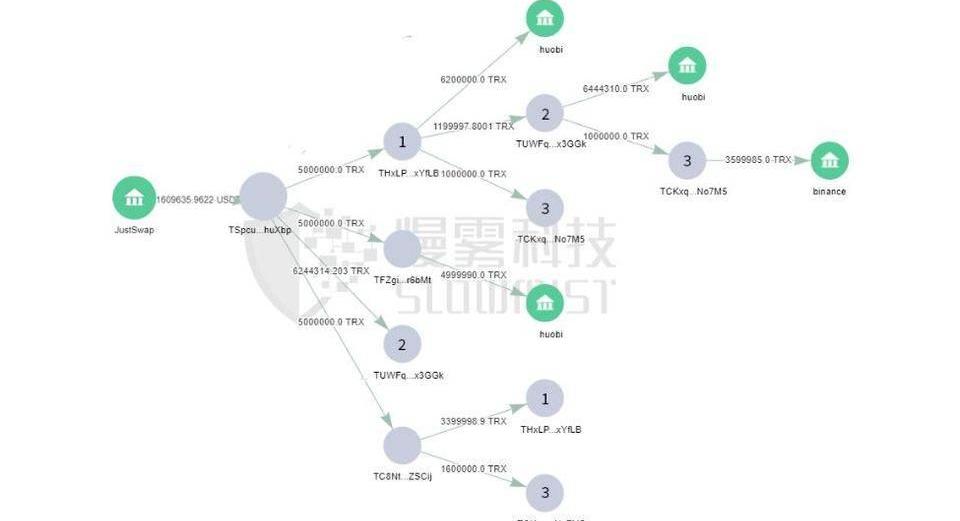

TRX/TRC20部分

攻擊者地址

TSpcue3bDfZNTP1CutrRrDxRPeEvWhuXbp

資金流向分析

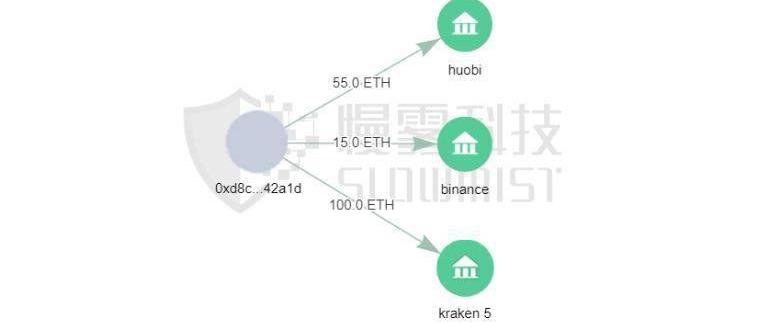

據MistTrack反洗錢追蹤系統分析顯示,攻擊者地址上的TRC20兌換為TRX。

再將所有的TRX分別轉移到Huobi、Binance交易平臺。

XRP部分

攻擊者相關地址

rfapBqj7rUkGju7oHTwBwhEyXgwkEM4yby

資金流向分析

攻擊者將11,508,495XRP轉出到3個地址。

接著,攻擊者將3個地址的XRP分別轉到Binance、Huobi、Poloniex交易所。

總結

本次Liquid交易平臺被盜安全事件中,攻擊者以迅雷不及掩耳之速就將一個交易平臺內超70種貨幣全部轉移,之后再通過換幣平臺、混幣平臺以及其他交易平臺將資金順利洗出。

截止目前,大部分被盜資產還控制在攻擊者手中。21,244,326.3枚TRX轉入交易平臺,11,508,516枚XRP轉入交易平臺,攻擊者以太坊地址2存有538.27ETH,以太坊地址1仍有8.9ETH以及價值近540萬美元的多種ERC20代幣,慢霧AML團隊將持續對異常資金地址進行實時監控與拉黑。

攻擊事件事關用戶的數字資產安全,隨著被盜數額越來越大,資產流動越來越頻繁,加速合規化成了迫在眉睫的事情。慢霧AML團隊建議各大交易平臺接入慢霧AML系統,在收到相關“臟幣”時會收到提醒,可以更好地識別高風險賬戶,避免平臺陷入涉及洗錢的境況,擁抱監管與合規的大勢。

“波卡知識圖譜”是我們針對波卡從零到一的入門級文章,我們嘗試從波卡最基礎的部分講起,為大家提供全方位了解波卡的內容,當然這是一項巨大的工程,也充滿了挑戰.

1900/1/1 0:00:00據U.Today消息,土耳其總統RecepTayyipErdogan9月18日在梅爾辛市與來自81個省的學生會面時表示,土耳其正在與加密貨幣“交戰”.

1900/1/1 0:00:00/本期主角:薩爾瓦多和比特幣/誰能想到,原本沉浸在BTC“5字頭快樂”的貪婪玩家們,9月7日卻陷入了毫無征兆的急跌恐慌中.

1900/1/1 0:00:00正如“科學沒有國界,科學家有自己的祖國”一樣,區塊鏈技術雖然是開源的,但是開發者卻有自己的祖國。2017年前后扎堆出現的“國產公鏈”一度備受期待,被視為抗衡和超越以太坊的中國力量.

1900/1/1 0:00:00?01產業風口帶來人才新需求2019年10月24日,中共中央局就區塊鏈技術發展現狀和趨勢進行第十八次集體學習,區塊鏈被上升為國家戰略高度.

1900/1/1 0:00:00據Cointelegraph消息,9月23日,專注于加密貨幣捐贈行業的主要組織TheGivingBlock宣布將與慈善平臺提供商RenPSG合作.

1900/1/1 0:00:00