BTC/HKD+0.33%

BTC/HKD+0.33% ETH/HKD+1.62%

ETH/HKD+1.62% LTC/HKD+0.81%

LTC/HKD+0.81% ADA/HKD-0.35%

ADA/HKD-0.35% SOL/HKD+0.15%

SOL/HKD+0.15% XRP/HKD-0.29%

XRP/HKD-0.29%12月21日,鏈必應-區塊鏈安全態勢感知平臺輿情監測顯示,UniswapV3流動性管理協議VisorFinance于北京時間12月21日晚上10點18分遭受攻擊,總損失約為820萬美元。關于本次攻擊,成都鏈安技術團隊第一時間進行了事件分析。

#1事件概覽

2021年12月21日晚VisorFinance官方Twiiter發布通告稱vVISR質押合約存在漏洞,發文前已有攻擊交易上鏈。

福布斯:自今年3月以來,17位加密貨幣投資者和創始人共損失約1160億美元的個人財富:12月24日消息,據《福布斯》數據顯示,自今年3月以來,加密貨幣領域最富有的投資者和創始人中,有17位總共損失了大約1160億美元的個人財富,其中15人在過去9個月里損失了超過一半的個人財富,其中10人完全失去了億萬富翁的地位。[2022/12/24 22:05:18]

經過成都鏈安技術團隊分析,攻擊者通過惡意合約利用VisorFinance項目的漏洞,偽造了向VisorFinance的抵押挖礦合約(0xc9f27a50f82571c1c8423a42970613b8dbda14ef)存入2億代幣的交易,從而獲取了195,249,950vVISR抵押憑證代幣。然后再利用抵押憑證,從抵押挖礦合約中取出了8,812,958VISR。

安全團隊:Reaper Farm項目遭到攻擊事件解析,項目方損失約170萬美元:據成都鏈安“鏈必應-區塊鏈安全態勢感知平臺”安全輿情監控數據顯示,Reaper Farm項目遭到黑客攻擊,成都鏈安安全團隊發現由于_withdraw中owner地址可控且未作任何訪問控制,導致調用withdraw或redeem函數可提取任意用戶資產。攻擊者(0x5636e55e4a72299a0f194c001841e2ce75bb527a)利用攻擊合約(0x8162a5e187128565ace634e76fdd083cb04d0145)通過漏洞合約(0xcda5dea176f2df95082f4dadb96255bdb2bc7c7d)提取用戶資金,累計獲利62ETH,160萬 DAI,約價值170萬美元,目前攻擊者(0x2c177d20B1b1d68Cc85D3215904A7BB6629Ca954)已通過跨鏈將所有獲利資金轉入Tornado.Cash,成都鏈安鏈必追平臺將對被盜資金進行實時監控和追蹤。[2022/8/2 2:54:19]

#2事件具體分析

穩定幣項目USDM “Rug Pull”事件損失約合4600萬美元:據歐科云鏈鏈上天眼團隊分析,操作地址在Curve的Usdm池拋售Usdm,換成該池其他用穩定幣添加流動性用戶的穩定幣,共計46,004,689 Dai,隨后將全部Dai兌換為9875ETH,其中1720ETH配對該項目方發行的Mochi,并添加Uniswap流動性,LP憑證則轉給該項目方持有的多簽地址1 (0x6DDB204dF5980b122fa89f928fd741F35584AC0B)。其余8155ETH全部換成1,050,285 個CVX代幣并轉賬給該項目方控制的另一個多簽地址2 (0xdc71417E173955d100aF4fc9673493Fff244514C),且該地址為USDM協議手續費收款地址。初步分析此次事件為項目方合約Owner內部操作。

本次用戶資金損失約合4600萬美元,只影響Curve Usdm池添加流動性用戶,其他Curve池不受影響,目前尚無資金出逃。鏈上天眼團隊將密切監控上述多簽地址以及持有多簽地址的多個私人地址資金動向,并第一時間向社區披露。請關注鏈上天眼團隊最新動態。[2021/11/12 21:46:15]

攻擊交易為:

新西蘭交易所Cryptopia再次遭黑客入侵,損失約4.5萬美元:2月20日,新西蘭交易所Cryptopia再次遭黑客入侵,加上2019年被盜的3000萬美元,Cryptopia報告稱,它是2021年2月1日另一起盜竊事件的目標。黑客竊取了約62,000新西蘭元(45,000美元)的加密貨幣。調查顯示,黑客訪問了一個錢包,該錢包自2019年1月黑客入侵以來一直處于休眠狀態。該錢包屬于Stakenet,由Cryptopia的清算人Grant Thornton控制。根據調查結果,休眠的錢包持有價值約196萬美元的Xtake,這是Stakenet的原生代幣。

此前,去年12月份,新西蘭被盜交易所Cryptopia用戶索賠流程已正式開啟。(News.Bitcoin)[2021/2/20 17:34:12]

https://etherscan.io/tx/0x69272d8c84d67d1da2f6425b339192fa472898dce936f24818fda415c1c1ff3f

攻擊手法大致如下:

1.部署攻擊合約

0x10c509aa9ab291c76c45414e7cdbd375e1d5ace8;

2.通過攻擊合約調用VisorFinance項目的抵押挖礦合約deposit函數,并指定存入代幣數量visrDeposit為1億枚,from為攻擊合約,to為攻擊者地址

0x8efab89b497b887cdaa2fb08ff71e4b3827774b2;

3.在第53行,計算出抵押憑證shares的數量為97,624,975vVISR.

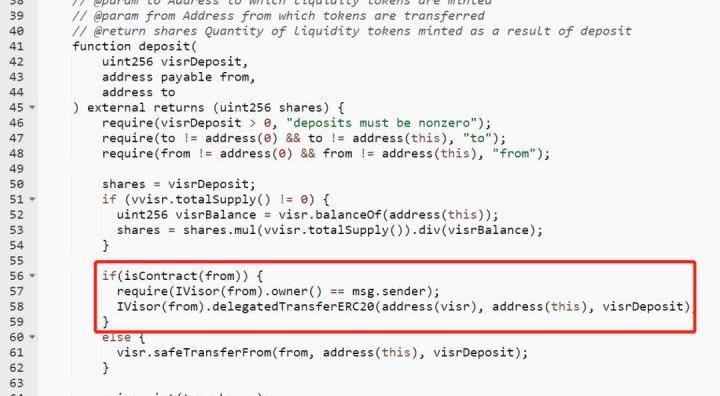

4.由于from是攻擊合約,deposit函數執行第56-59行的if分支,并調用攻擊合約的指定函數;

第57行,調用攻擊合約的owner函數,攻擊合約只要設置返回值為攻擊合約地址,就能夠通過第57行的檢查;

第58行,調用攻擊合約的delegatedTransferERC20函數,這里攻擊合約進行了重入,再次調用抵押挖礦合約的deposit函數,參數不變,因此抵押挖礦合約再次執行第3步的過程;

第二次執行到第58行時,攻擊合約直接不做任何操作;

5.由于重入,抵押挖礦合約向攻擊者發放了兩次數量為97,624,975vVISR的抵押憑證,總共的抵押憑據數量為195,249,950vVISR。

6.提現

攻擊者通過一筆withdraw交易

,將195,249,950vVISR兌換為8,812,958VISR,當時抵押挖礦合約中共有9,219,200VISR。

7.通過UniswapV2,攻擊者將5,200,000VISR兌換為了WETH,兌換操作將UniswapV2中ETH/VISR交易對的ETH流動性幾乎全部兌空,隨后攻擊者將獲得的133ETH發送到Tornado。

#3事件復盤

本次攻擊利用了VisorFinance項目抵押挖礦合約RewardsHypervisor的兩個漏洞:

1.call調用未對目標合約進行限制,攻擊者可以調用任意合約,并接管了抵押挖礦合約的執行流程;<-主要漏洞,造成本次攻擊的根本原因。

2.函數未做防重入攻擊;<-次要漏洞,導致了抵押憑證數量計算錯誤,不是本次攻擊的主要利用點,不過也可憑此漏洞單獨發起攻擊。

針對這兩個問題,成都鏈安在此建議開發者應做好下面兩方面防護措施:

1.進行外部合約調用時,建議增加白名單,禁止任意的合約調用,特別是能夠控制合約執行流程的關鍵合約調用;

2.函數做好防重入,推薦使用openzeppelin的ReentrancyGuard合約。

在新一輪產業革命與技術革命的推動下,區塊鏈等數字新技術日新月異,對能源電力行業來說,數字革命與能源革命融合催生新業態機遇與挑戰,行業低碳化、數字化、去中心化轉型加速;但另一方面.

1900/1/1 0:00:00據Cointelegraph1月1日消息,歐洲合規專家表示,從2月開始,愛沙尼亞將對其虛擬資產服務提供商(VASP)的定義進行全面修改,以包括多項與加密貨幣相關的服務.

1900/1/1 0:00:00以下為《全球虛擬貨幣犯罪態勢及打擊研究報告》精簡版。 成都鏈安:hackerDao項目遭受價格操控攻擊,獲利資金已轉至Tornado.cash:金色財經消息,據成都鏈安“鏈必應-區塊鏈安全態勢感.

1900/1/1 0:00:00巴比特訊,1月8日,以太坊聯合創始人兼核心開發人員VitalikButerin針對Reddit社區的《我對web3的第一印象》話題回復稱,我認為經過認證的去中心化區塊鏈世界即將到來.

1900/1/1 0:00:00DAO被認為是當今企業和其他組織最有效和最重要的協調工具。在本文的第一部分,我們討論了在2021年間看到的DAO的許多好處,但與任何創新一樣,人們擔心這一切對未來意味著什么.

1900/1/1 0:00:002022年1月20日,美聯儲發布首份數字美元討論文件,這是美聯儲繼歐洲央行、中國央行、英國央行之后就美國央行數字貨幣基本問題首次進行系統闡述并公開征求意見.

1900/1/1 0:00:00