BTC/HKD+0.08%

BTC/HKD+0.08% ETH/HKD+0.34%

ETH/HKD+0.34% LTC/HKD+0.49%

LTC/HKD+0.49% ADA/HKD-0.93%

ADA/HKD-0.93% SOL/HKD+0.23%

SOL/HKD+0.23% XRP/HKD+0.24%

XRP/HKD+0.24%盜取Mango上億資金后,黑客發起DAO提案試圖“免罪”

北京時間今天清晨,Solana生態去中心化交易平臺Mango遭遇黑客攻擊,損失高達1.15億美元。

Mango官方隨后發推文稱正在采取措施應對,并希望黑客能主動聯系商量還款事宜:“我們正在采取措施讓第三方凍結流動資金。作為預防措施,我們將在前端禁用存款,并將隨著情況的發展提供最新信息。”

Solana生態算法穩定幣協議UXDProtocol表示,在Mango攻擊事件中受影響資金總額近2000萬美元,同時稱其保險基金足以彌補損失。

安全團隊:黑客地址與多個dApp進行過交互,轉移至Avalanche鏈上資產或已凍結:10月7日消息,慢霧SlowMist在社交媒體上發文表示,已監控到本次BNB Chain被盜案黑客地址與多個dApp進行過交互,包括Multichain、Venus Protocol、Alpaca Finance、Stargate、Curve、Uniswap、Trader Joe、PancakeSwap、SushiSwap等。

此外,黑客轉移至Avalanche鏈上(1,729,320枚USDT)的相關地址或已被列入黑名單,但轉移至Arbitrum的地址(2,000,000 USDT)暫時并未被列入。[2022/10/7 18:41:32]

與以往攻擊事件的劇情走向不同,這次的黑客“戲癮很足”,其在realms上發布了一項新的治理提案:希望Mango官方使用國庫資金償還用戶壞賬;如果官方同意,黑客將返還部分被盜資金,同時希望免受刑事調查或凍結資產。有加密愛好者評論稱,Mango黑客算是將DeFi與DAO玩得明白。

至少200家美國公司遭到黑客組織REvil攻擊,要求使用門羅幣支付贖金:美國《連線》雜志援引網絡安全公司Huntress的數據報道,至少200家美國公司遭到黑客組織REvil的勒索病攻擊,其部分成員疑似位于俄羅斯。此前,美國遠程控制軟件開發商Kaseya稱其遭到勒索病襲擊,美國當局報告說,其正在調查該起事件。Huntress公司認為,REvil實施了網絡攻擊,直接涉及約200家公司。該公司稱,黑客似乎要求受害者支付價值約4.5萬美元的門羅幣(Monero)贖金,并要求在一周內付款,否則金額就會翻倍。[2021/7/4 0:26:00]

截至目前,該提案獲得3290萬投票贊成,其中3241萬票由黑客自己所投,距離通過門檻還有一半的距離。

操縱MNGO價格進行攻擊

結合加密研究員@JoshuaLim以及@Mango官方的事故報告,我們將本次攻擊過程進行還原,大致如下:

BSC生態項目PancakeHunny遭遇黑客攻擊:據官方消息,BSC上的PancakeHunny遭遇黑客攻擊,PancakeHunny是PancakeBunny仿盤,此次黑客攻擊手法和此前攻擊PancakeBunny類似,短時間內增發大量的代幣并拋向市場。pancakebunny代幣HUNNY暴跌,從0.23美元跌至0.11美元。截至發稿,HUNNY代幣仍在不斷增發,數量達到978萬個。PancakeHunny當前的鎖倉量為110萬美元,造成的損失未知。[2021/6/3 23:07:30]

黑客首先向Mango交易所A、B地址分別轉入500萬美元,兩個地址分別是:

A:CQvKSNnYtPTZfQRQ5jkHq8q2swJyRsdQLcFcj3EmKFfX;

B:4ND8FVPjUGGjx9VuGFuJefDWpg3THb58c277hbVRnjNa;

Polkatrain:此次黑客事件系市場科學家利用類似滑點問題惡意攻擊:據官方最新消息,Polkatrain團隊已經查明并核實,此次黑客事件是一起針對POLT項目的黑客利用類似滑點問題惡意攻擊行為,并非之前慢霧、幣世界、金色財經等聲稱的所謂薅羊毛事故(通過調用swap函數薅取返傭獎勵),對于這些不實言論,Polkatrain團隊將保留自己的追究權利。在社區的共同努力下,關于黑客盜取約5萬個DOT的事件(項目方近4萬個DOT,用戶近1萬個DOT),Polkatrain目前已經有重大進展,后續將持續跟蹤此事情。[2021/4/6 19:50:46]

而后,黑客通過A地址在Mango上利用MNGO永續合約做空平臺幣MNGO,開倉價格0.0382美元,空單頭寸4.83億個;與此同時,黑客在B地址上做多MNGO,開倉價格0.0382美元,多單頭寸4.83億個。

騰訊御見:黑客入侵多家企業管理系統,控制服務器挖門羅幣:騰訊安全威脅情報中心檢測到多家企業管理系統被黑客入侵挖礦,這些系統因使用存在漏洞的JBoss版本搭建。黑客控制服務器挖礦時,CPU占用接近100%,導致系統性能嚴重下降,對企業正常業務造成很大影響。攻擊者利用的是RedHat Jboss應用服務平臺4.X、5.X和 6.X的多個版本反序列化漏洞,編號為CVE-2017-7504、CVE-2015-7501,黑客利用精心構造的EXP攻擊可導致遠程代碼執行。存在漏洞的JBoss版本搭建后臺管理系統,會遭到黑客利用漏洞入侵,成功后Payload執行Powershell腳本下載挖礦木馬xnote.exe并通過安裝計劃任務進行持久化攻擊。[2020/3/11]

在完成初步建倉后,黑客轉身攻擊多個平臺上MNGO的現貨價格,致使價格出現5-10倍的增長,該價格通過Pyth預言機傳遞到其中Mango交易所,進一步推動價格上漲,最終Mango平臺上MNGO價格從0.0382美元拉升至最高0.91美元。

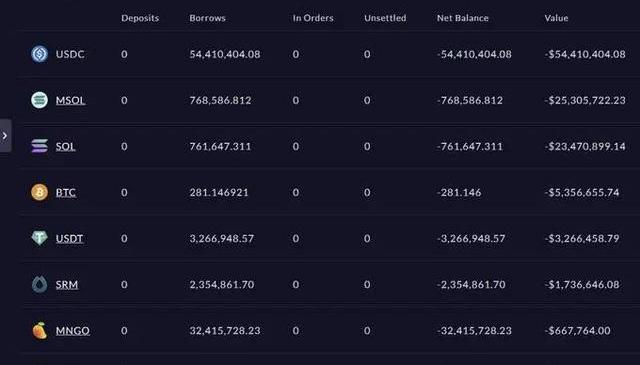

此時,黑客的多頭頭寸收益為4.83億個*=4.2億美元,黑客再利用賬戶凈資產從Mango進行借貸;好在平臺流動性不足,黑客最終只借出近1.15億美元資產,其中包括:5441萬USDC、76.85萬個MSOL、76.16萬個SOL、281個BTC、326萬個USDT、235.4萬個SRM以及3241萬個MNGO,如下所示:

事故發生后,Mango官方表示已在10月12日10:37凍結Mango程序指令,以防止任何用戶進一步與協議交互。

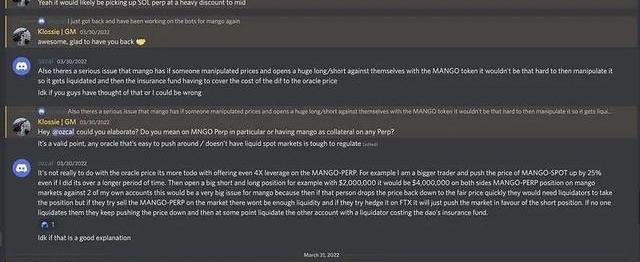

實際上,Mango此次遭遇攻擊本可以避免。早在今年3月,名為@Ozcal的Discord用戶就在社群中提醒,Mango對MNGO的頭寸沒有進行限制,可能導致黑客利用價格攻擊,套取平臺資產。但彼時,沒人在意這一bug。

“也許根據現貨流動性對衍生品頭寸進行限制,可以規避利用現貨價格攻擊衍生品交易。”JoshuaLim給出建議。

項目方向黑客妥協?

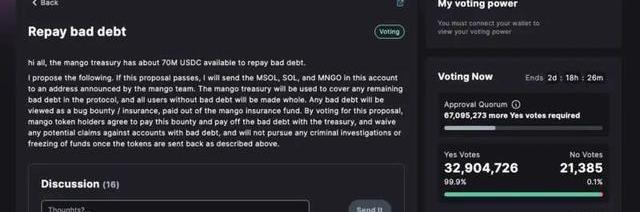

攻擊發生后,黑客發布了一項新提案,表示希望官方利用國庫資金償還協議壞賬。據了解,目前國庫資金約為1.44億美元,其中包括價值8850萬美元的MNGO代幣以及近6000萬美元的USDC。

黑客表示,如果官方同意上述方案,將返還部分被盜資金,同時希望不會被進行刑事調查或凍結資金。“如果這個提案通過,我將把這個賬戶中的MSOL、SOL和MNGO發送到Mango團隊公布的地址。Mango國庫將用于覆蓋協議中剩余的壞賬,所有壞賬的用戶將得到完整補償……一旦代幣如上述所述被送回,將不會進行任何刑事調查或凍結資金。”

根據前文統計可以得知,黑客計劃送回的資產金額大約是4943萬美元,約為被盜資金的42%,這意味著近半數的被盜資產被黑客留下作為「賞金」,這一比例遠高于以往攻擊事件中官方所承諾的上限。

Mango官方表示,目前最好的解決方式是與攻擊者進行溝通。“MangoDAO的優先事項是:防止任何進一步的不必要損失、確保Mango協議的存款人資金安全、嘗試挽救MangoDAO的一些價值。Mango認為解決此問題的最具建設性的方法是繼續與負責該事件并控制從協議中移除的資金的人溝通,以嘗試友好地解決問題。”

法律專家、LegalDAO發起人MasterLi認為,無論從哪個國家法律的視角,也無論這次投票是否能通過,黑客的犯罪性質是毫無疑問的,其試圖通過這種方式來逃避個人責任,這在任何國家法律下都是行不通的。

“另一個層面是DAO治理規則的層面。在缺少DAO實體的情況下,我認為DAO的治理規則可以被認為是DAO成員之間的某種合同或者契約。黑客通過盜取Token參與到合同關系中,行使提案的權利,法理上是絕對站不住腳的。換句話說,黑客提案和投票的權利本身就是有瑕疵的。這個意義上,「官方」如果以此為由否認這次提案也并不是毫無理由的,我也不認為這有悖DAO的宗旨。這就好比說我去參與民主選舉,有人搶了我的選票幫我投票了,那這次投票毫無疑問是無效的。”

目前尚不清楚官方最終是否會同意該提案并進行實施。截至發稿前,黑客提案獲得3290萬投票贊成,其中3241萬票由黑客自己所投,距離通過門檻6709萬票還有不小的距離。

大家上午好,這里是鏈客區塊鏈技術問答社區,以下是我們通過社區成員提出精彩的問和答總結出來的實戰經驗,希望大家可以關注以下.

1900/1/1 0:00:00卡爾達諾的價格掙扎在0.30美元以下。如果ADA在短期內突破0.2765美元的支撐區域,則可能會開始大幅下跌。ADA價格正在跌破兌美元0.292美元的支撐位.

1900/1/1 0:00:002023年6月2日,以太坊區塊鏈瀏覽器和洞察門戶網站Etherscan發布了一項新功能,允許用戶使用過濾器優化交易搜索.

1900/1/1 0:00:00區塊鏈技術是否在未來回發展成為下一個互聯網?今天我們來討論一下~我們都知道區塊鏈是比特貨幣背后的核心底層技術,以比特幣為例,目前的市場規模約為450億美元.

1900/1/1 0:00:00據專家介紹,2023年可能是GameFi真正開始崛起的一年。隨著傳統游戲行業似乎注定要永遠改變,越來越多令人興奮的GameFi硬幣項目正在加入該領域.

1900/1/1 0:00:00在接下來的幾天里,一些山寨幣的看漲前景值得注意。根據分析師的說法,以下是由于其技術數據而可能上漲的山寨幣.

1900/1/1 0:00:00