BTC/HKD-0.04%

BTC/HKD-0.04% ETH/HKD-0.02%

ETH/HKD-0.02% LTC/HKD+0.44%

LTC/HKD+0.44% ADA/HKD+0.14%

ADA/HKD+0.14% SOL/HKD+0.11%

SOL/HKD+0.11% XRP/HKD+0.36%

XRP/HKD+0.36%作者:Lisa

原文:《慢霧:警惕相同尾號空投騙局》

本文主要介紹了騙子利用用戶復制交易記錄中過往地址的這個習慣,生成相同尾號的地址作為偽裝地址,并利用偽裝地址向用戶不斷空投小額的 Token,使得騙子的地址出現在用戶的交易記錄中,用戶稍不注意就復制錯誤地址,導致資產損失。

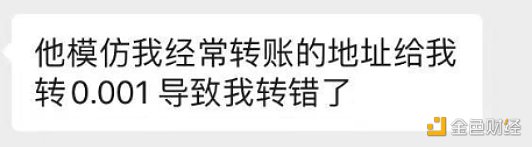

近期,有多個用戶向我們反映資產被盜。

根據多名中招用戶的反饋,似乎是攻擊者針對交易規模較大頻率較高的用戶不斷空投小額數量的 Token(例如 0.01 USDT 或0.001 USDT 等),攻擊者地址尾數和用戶地址尾數幾乎一樣,通常為后幾位,用戶去復制歷史轉賬記錄中的地址時一不小心就復制錯,導致資產損失。

OKX建立行業BRC-20解析新標準:5月16日消息,據OKX官方公告,OKX正式建立行業BRC-20解析新標準,該標準已通過安全審計機構慢霧的安全審計,旨在逐步完善和增強BRC-20生態的完整性和穩健性。

據悉,OKX持續關注并投入BRC-20基礎設施建設,OKX Web3錢包即將上線Ordinals交易市場,是首個支持Ordinals代幣及NFT交易的多鏈錢包。OKX此前已與UniSat達成官方合作支持雙重驗證,并上線首個BRC-20瀏覽器。[2023/5/16 15:06:48]

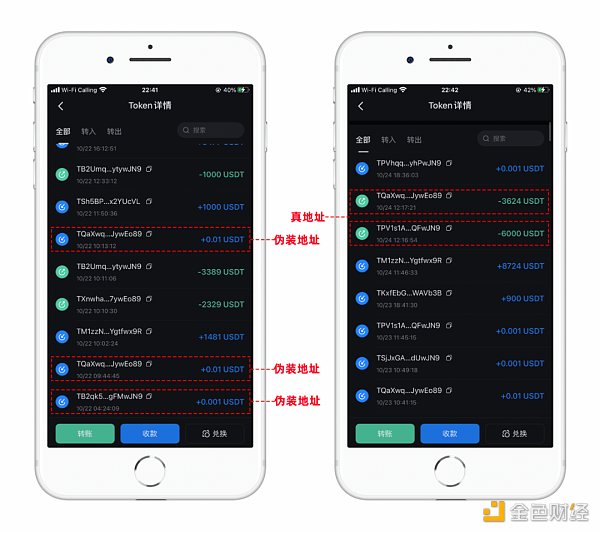

攻擊者地址 1:TX...dWfKz

用戶地址 1:TW...dWfKz

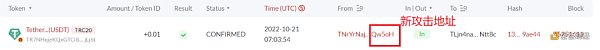

攻擊者地址 2:TK...Qw5oH

1inch:分配給解析器激勵計劃的1000萬枚INCH已啟動發放:1月26日消息,DEX聚合器1inch Network表示,此前分配給解析器激勵計劃的1000萬枚INCH Token已啟動發放,旨在激勵更多1INCH利益相關者將其UnicornPower委托給解析器,同時補償解析器為滿足用戶的Fusion訂單而支付的Gas費用。

據悉,每個解析器收到的Token數量將取決于其網絡份額,預計每周將分發25萬枚1INCHToken。此前消息,去年12月,1inch宣布推出1inch Resolver激勵計劃,旨在為補償解析器為滿足用戶的Fusion訂單而支付的Gas費用。該計劃于2022年12月24日啟動,總計將發放1000萬枚1INCH Token。[2023/1/26 11:30:44]

用戶地址 2:TW...Qw5oH

先看看兩個攻擊者地址大致的交易情況。

WalletConnect 發布錢包開源解決方案 Web3Modal v2.0 版本,新增 ENS 域名解析等功能:9月17日消息,Web3 基礎設施 WalletConnect 發布錢包開源解決方案Web3Modal v2.0版本,新功能包括可自定義的UI、支持上百個錢包、最終用戶登陸、可定制的條款和條件、ENS域名解析,未來幾周內也計劃添加和增強更多功能,包括支持React和Vanilla等多種框架、為賬戶地址和實時余額等功能預建組件、支持非EVM鏈等。[2022/9/17 7:02:59]

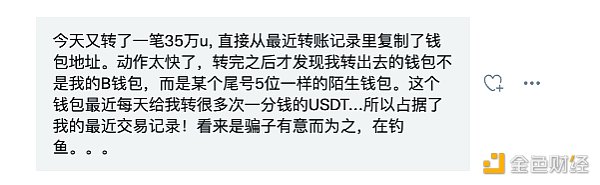

可以看到,攻擊者地址 1(TX...dWfKz)與用戶地址(TW...dWfKz)尾數都是 dWfKz,在用戶損失了 115,193 USDT 后,攻擊者又先后使用兩個新的地址分別對用戶地址空投 0.01 USDT 和 0.001 USDT,尾數同樣是 dWfKz。

ENS開發負責人:以太坊已支持CCIP讀取與ENS通配符解析解決方案:3月14日,ENS開發負責人Nick Johnson在推特上表示,以太坊已支持CCIP讀取與ENS通配符解析解決方案。據悉,跨鏈互操作協議(CCIP)為ENS采用的跨鏈解決方案,旨在支持在二層網絡上發行鏈上的域名。[2022/3/14 13:55:55]

同樣,攻擊者地址 2(TK...Qw5oH)與用戶地址(TW...Qw5oH)尾數都是 Qw5oH,在用戶損失了 345,940 USDT 后,攻擊者又使用新的地址(尾數為 Qw5oH)對用戶地址空投 0.01 USDT。

接下來,我們使用 MistTrack 來分析攻擊者地址 1(TX...dWfKz)。如下圖,攻擊者地址 1 將 0.01 USDT、0.02 USDT 不斷空投到各目標地址,而這些目標地址都曾與尾號為 dWfKz 的地址有過交互。

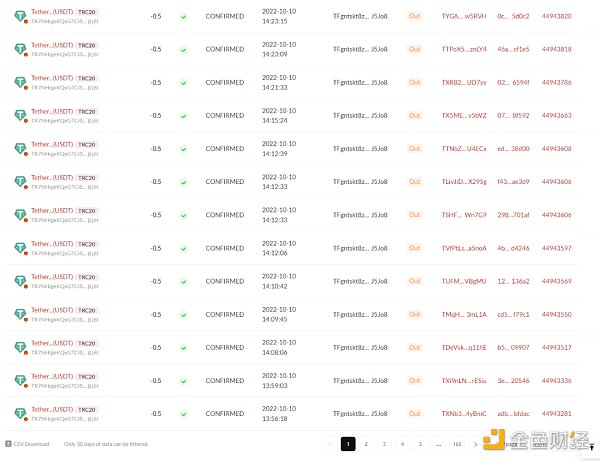

往上追溯看看該地址的資金來源。最早一筆來自地址 TF...J5Jo8 于 10 月 10 日轉入的 0.5 USDT。

初步分析下地址 TF...J5Jo8:

該地址對將近 3300 個地址分別轉入 0.5 USDT,也就是說,這些接收地址都有可能是攻擊者用來空投的地址,我們隨機選擇一個地址驗證。

使用 MistTrack 對上圖最后一個地址 TX...4yBmC 進行分析。如下圖顯示,該地址 TX...4yBmC 就是攻擊者用來空投的地址,對多個曾與尾號為 4yBmC 地址有過交互的地址空投 0.01 USDT。

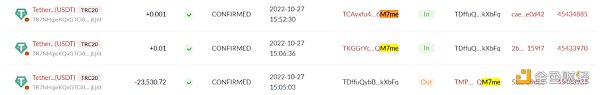

我們再來看看攻擊者地址 2(TK...Qw5oH)的情況:空投 0.01 USDT 到多個地址,且初始資金來自地址 TD...psxmk 轉入的 0.6 USDT。

這次往下追蹤,攻擊者地址 2 將 0.06 USDT 轉到地址 TD...kXbFq,而地址 TD...kXbFq 也曾與尾號為 Qw5oH 的 FTX 用戶充幣地址有過交互。

那我們反向猜想下,其他與 TD...kXbFq 交互過的地址,是否也有相同尾號的地址對它們進行空投?隨機選擇兩個地址驗證一下(例如上圖的 Kraken 充幣地址 TU...hhcWoT 和 Binance 充幣地址 TM...QM7me)。

不出所料,攻擊者布了一個巨大的網,只釣粗心人。

其他地址情況這里不再贅述。

本文主要介紹了騙子利用用戶復制交易記錄中過往地址的這個習慣,生成相同尾號的地址作為偽裝地址,并利用偽裝地址向用戶不斷空投小額的 Token,使得騙子的地址出現在用戶的交易記錄中,用戶稍不注意就復制錯誤地址,導致資產損失。慢霧在此提醒,由于區塊鏈技術是不可篡改的,鏈上操作是不可逆的,所以在進行任何操作前,請務必仔細核對地址,同時建議使用錢包的地址簿轉賬功能,可直接通過選擇地址轉賬。

慢霧科技

個人專欄

閱讀更多

比推 Bitpush News

蜂巢Tech

Block unicorn

Chainlink

金色早8點

PANews

DeFi之道

藍狐筆記

半月談

白話區塊鏈

PingWest品玩

文/Bitwise Research Team, 譯/金色財經xiaozou2022年第三季度就這么安靜地過去了,是加密貨幣一個非常不錯的季度.

1900/1/1 0:00:00隨著信息技術的不斷迭代優化以及科學技術的不斷革新,新的產業形式新的社會關系正在不斷形成。而在諸多充滿創意的想法和實踐中,DAO(Decentralized Autonomous Organiza.

1900/1/1 0:00:00撰文:Miles Deutscher如果你想買入某種幣,而且已經做了研究,發現基本面不錯。但問題是,你不知道該在什么時候買入?那么,不如看看我在熊市中購幣的終極指南.

1900/1/1 0:00:00來源:文匯報 20年前,當程序員用Html(超文本標記語言)敲下代碼編寫博客時,不會想到有一天,在網絡平臺上發布文章、視頻如同吃飯一樣簡單.

1900/1/1 0:00:00撰文:追風Lab 10 月 19 日,Aptos 向激勵測試網用戶發放約 2000 萬枚 APT 代幣,由此也激發了加密市場對于 Layer1 的興趣.

1900/1/1 0:00:00原文標題:《ZKPs in Web3: Now and the Future》撰文:Mohamed Fouda、Qiao Wang零知識技術(ZK)是一種推動技術,不僅將改變 Web3.

1900/1/1 0:00:00