BTC/HKD+0.7%

BTC/HKD+0.7% ETH/HKD+0.16%

ETH/HKD+0.16% LTC/HKD+0.46%

LTC/HKD+0.46% ADA/HKD+2.9%

ADA/HKD+2.9% SOL/HKD+1.64%

SOL/HKD+1.64% XRP/HKD+4.2%

XRP/HKD+4.2%密碼學為何稱之為密碼學?密碼和密鑰究竟有何區別?隱私保護方案中,密鑰的角色是否可以被替代?密鑰在使用過程中存在哪些風險?

這里,我們將以密碼學中的密碼為起點,展開一系列對密碼學算法核心組件的技術剖析。密碼和密鑰在密碼學算法中有著至關重要的地位,了解密碼和密鑰的作用,有助于理解基于密碼學的隱私保護方案是否具備有效性。密碼和密鑰對于用戶而言,則是最終達成隱私數據『始于人、利于人、忠于人』隱私保護效果的無上法器。

密碼學的英文為Cryptography,源自希臘語“κρυπτ??秘密”和“γρ?φειν書寫”。最初,其研究主要集中在『如何在攻擊者存在的環境中隱秘地傳輸信息』,是一個關于信息編碼的學科,由于其最重要研究目標之一是保密,實現敏感信息的秘密編碼,所以被稱之為密碼學。

密碼學中的密碼,和我們日常生活中登錄各類信息化系統所使用的密碼是兩個不同的概念。前者包含了信息加密編碼、密文解密解碼、數據完整性驗證等一系列信息變換過程。而后者更多地是指代密碼學信息變換過程中所使用的便于用戶記憶的一類密鑰,為了以示區別,在下文中稱之為用戶口令。

密碼管理平臺LastPass遭到黑客攻擊,用戶密碼恐遭泄露:12月25日消息,LastPass表示,一個未知的黑客利用之前他們在2022年8月披露的事件中獲得的信息訪問了一個基于云的存儲環境,一些消息來源代碼和技術信息被盜,并被用于攻擊另一名員工,以獲取用于訪問和解密基于云存儲服務中的某些存儲憑證和密鑰。

LastPass已經確定,黑客一旦獲得云存儲訪問密鑰和雙存儲容器解密密鑰,就會從備份中復制信息,其中包含客戶賬戶信息和相關元數據,例如公司名稱、最終用戶名稱、賬單地址、客戶訪問LastPass服務時使用的電子郵件地址、電話號碼和IP地址。 此外,黑客還能從加密存儲容器中復制客戶保險庫數據的備份。

黑客可能會嘗試使用蠻力猜測用戶的主密碼并解密他們獲取的保險庫數據副本,還可能針對與LastPass保險庫關聯的在線帳戶進行網絡釣魚攻擊。[2022/12/25 22:06:07]

在密碼學中,密鑰的作用與現實生活中的鑰匙很相似,只有掌握密鑰的用戶,才能解密對應的隱私數據,或進行數字簽名等相關敏感操作。

瑞士密碼學家Christian Cachin:Ripple網絡中沒有共識:瑞士密碼學家、伯爾尼大學計算機科學家Christian Cachin在其博客文章“Ripple網絡中沒有共識”中表示,對Ripple協議的技術分析表明,在陳述的假設下,其既不能確保安全,也不能確保其活動性。文章稱,借助其模型可證明,即使在極端溫和的對抗條件下,Ripple的協議也無法達成共識,并且可能妨礙安全性和活力。尤其是,網絡可以在Ripple聲明的UNL重疊的標準條件下,且在只有極小部分的惡意節點的情況下分叉。在網絡忽略或延遲正確節點之間的消息的時間段內,惡意節點可能只是向正確的節點發送沖突消息。其還演示了即使所有節點都具有相同的UNL并且只有一個拜占庭節點,Ripple的共識協議也可能會失去活力。如果發生這種情況,則必須手動重新啟動系統。文章得出結論稱,Ripple網絡的共識協議很脆弱,無法確保計算機科學和區塊鏈從業人員普遍理解的共識。[2020/12/3 22:55:52]

為什么密鑰能夠有這么神奇的作用,一切要從柯克霍夫原則談起。

聲音 | 衛士通:公司在區塊鏈等密碼基礎前沿領域有科技創新投入:衛士通(002268.SZ)在深交所回復投資者時表示,公司在區塊鏈等密碼基礎前沿領域有科技創新投入。[2020/2/18]

柯克霍夫原則

柯克霍夫原則是現代密碼學算法設計基本原則之一,最早由荷蘭密碼學家Auguste Kerckhoffs在1883的論文La Cryptographie Militaire(軍用密碼學)中提出。

其核心思想是『密碼學算法的安全性,不應該建立在算法設計保密的基礎上』。即便算法設計是公開的,只要實際使用的密鑰沒有被攻擊者獲知,密碼學算法產生的密文信息就不應該被輕易破解。

被譽為“信息論之父”的美國數學家、電子工程師、密碼學家Claude Elwood Shannon后來將這一原則進一步擴展,應用到任意信息安全相關的系統,由此也奠定了密鑰在現代密碼學中的核心地位。

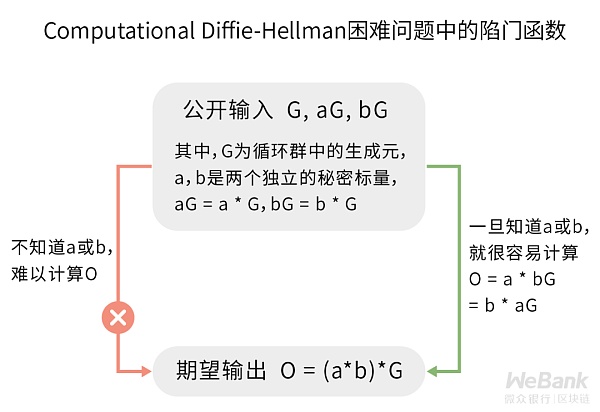

密鑰具體如何使用呢?這里有必要回顧第3論中提到的,密碼學算法設計所基于的計算不對稱性,以及與之相關的一個重要概念——單向陷門函數。

動態 | 北青網:密碼法疊加區塊鏈 中國數字經濟有了“金鑰匙”:北青網今日刊文《密碼法疊加區塊鏈 中國數字經濟有了“金鑰匙”》。文章表示,雖然區塊鏈技術具有去中心化的特點,這給集中監管的傳統治理模式帶來了挑戰,但其也同時具有不可篡改和透明開放的特點。如果將區塊鏈技術集成使用、系統治理,那么中國將掌握互聯網技術和產業集成發展的鑰匙。整個大數據系統,也不再是無序和不確定性的信息泛濫,而是變成了誠實與透明的生產力工具。密碼法讓網絡密碼使用有了法治基礎,加快區塊鏈技術的集成使用則讓互聯網變成了“信任機器”,兩相疊加會帶來令人期待的系統紅利。[2019/10/28]

一個單向陷門函數可以抽象為y = f(x, key),其中,x為敏感的隱私數據輸入,y為經過算法保護的不敏感輸出,key就是密鑰。實際情形下,根據具體密碼學算法設計和實現上的差異,密鑰key可以有不同的表現形式,也可以表現為多個秘密參數。

如果以上函數是一個密碼學安全的單向陷門函數,在不知道密鑰key的前提下,很難從輸出y通過逆函數反推出輸入x,由此避免了隱私數據的泄露。

動態 | 加密貨幣投資者上榜“最差密碼使用人群”:據CCN消息,密碼管理及加密托管公司Dashland于昨日發布了年度“最差密碼使用人群”榜單,加密貨幣投資者排在第三位。這個榜單將一些個人和組織所犯的密碼相關錯誤列出,教育公眾如何有效更安全地設置和管理密碼。Dashlane提出了三條建議。第一,所有的賬戶,包括電子郵件、服務器、應用程序以及其它包含個人數據的內容都應該設置密碼;第二,使用強密碼,建議密碼超過八個字符且包含字母、數字及符號,并避免使用生日作為密碼;第三,不同賬戶應設置不同的密碼。[2018/12/13]

由此可見,密鑰就是密碼學信息變換過程中的最高機密。誰掌握了密鑰,誰就掌握了隱私數據的訪問權。

人類可用的密鑰

一般而言,再精密的隱私保護方案,最終都需要服務于人類用戶。由于密碼學隱私保護方案的安全性很大程度上取決于密鑰的長度和復雜性,這也為人類用戶在使用密鑰時帶來了不小挑戰。

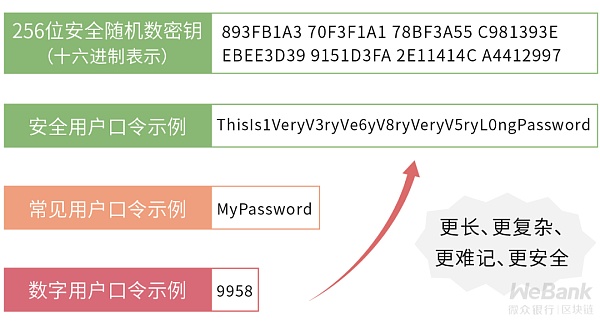

目前業界主流推薦的密碼學安全強度是256位,即密鑰的信息熵至少等價為256比特的隨機數。如果我們用常見的字母數字來設定用戶所用的密鑰,該密鑰的長度至少為256/log2(26*2+10) ~= 43個隨機字符。

考慮到用戶通常為了便于記憶而拼接字典中的單詞來構成密鑰,此時為了滿足密鑰信息熵的隨機性要求,實際可能需要使用長度更長的密鑰。

相比之下,現有系統對用戶口令的長度一般要求在6~20字符之間,對于部分應用4~6位數字用戶口令也不少見。所以,這些用戶口令的隨機性和長度都不足以達到256位安全強度。

如果一個隱私保護方案所使用的密鑰只源自用戶口令,是無法滿足隱私數據的安全性要求的。

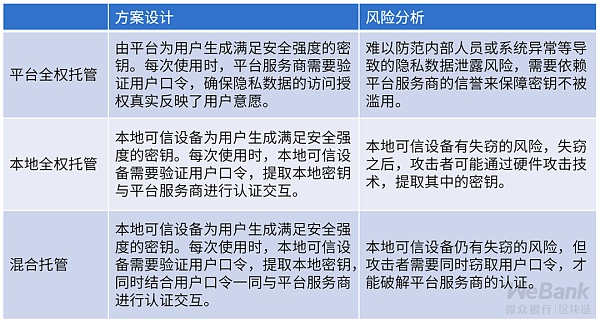

然而,普通人類并不具備計算機一般強大的計算和記憶能力,難以記憶和處理過長的密鑰。此時,需要借助技術手段來提高人類可用密鑰的信息熵,常見的解決方案有以下三類:

三類解決方案中,平臺全權托管的用戶體驗最好,同時也伴隨著最大的隱私風險。混合托管和本地全權托管,在用戶體驗上差異不大,混合托管相關的隱私風險更低。

需要注意的是,這里存在一個固有的設計取舍,隱私數據的自主權與數據服務的完備性不可兼得。

平臺全權托管方案中,用戶隱私數據的實際控制權在平臺手中,由此平臺可以提供諸如用戶口令重設、數據恢復等關鍵數據服務。

然而,在其他托管方案中,用戶隱私數據的實際控制權在用戶手中,一旦用戶遺失密鑰或用戶口令,則平臺無法解密對應的數據,也無法提供口令重設等相關密鑰服務。

對于企業而言,具體方案的選擇,需要結合用戶使用習慣和行業監管要求,建議在平臺全權托管和混合托管之間做選擇。對于高敏感性隱私數據,酌情選擇混合托管,并需要配合密鑰恢復方案使用。

密鑰相關的風險

隱私數據的自主權往往是隱私保護方案強調的重點,但是為了切切實實地獲得控制權,僅僅是安全地使用單個安全密鑰,就可能會給用戶體驗方面帶來顯著負擔,而且還需要防范其他密鑰相關的泄露風險。

這些風險可以大致分為以下兩類:

內在風險

這類風險與隱私保護方案的內在設計和實現有關。由于絕大部分密碼學算法和協議不是信息論安全,也就說,同一個密鑰使用的次數越多,理論上被破解的概率越大。

對應的常見風險分析手段是,考慮對應密碼學算法和協議在選擇明文攻擊(Chosen-plaintext Attack, CPA)和選擇密文攻擊(Chosen-ciphertext Attack, CCA)下,是否依舊安全。

這兩類攻擊都允許攻擊者獲得一定數量的隱私數據明文和密文對,由此分析破解所使用的密鑰。

在現實生活中,攻擊者非常有可能獲得這樣的能力,截獲明文和密文對,甚至主動注入數據,生成破解分析所需的明文和密文對,這類風險是真實存在的。

外在風險

這類風險雖然與隱私保護方案的內在設計和實現無關,但卻實實在在地對方案的實際效果產生巨大威脅。

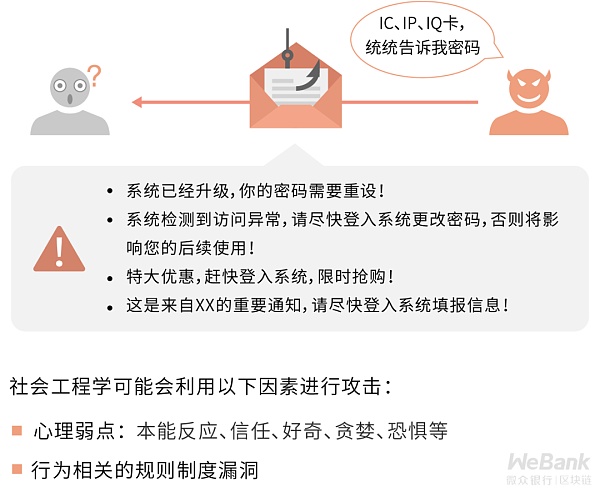

比較典型的攻擊有社會工程學,具體指通過欺騙性手段,如釣魚網站、詐騙短信等,誘導用戶直接給出密鑰,或者通過下載安裝病木馬,間接盜取密鑰。

無論是哪一類風險,如果用戶只有一個密鑰,一旦被盜,所有的賬戶都有被盜的風險,后果不堪設想。

處理好這些風險的必要條件,就是產生并使用多個隨機密鑰,但這也為隱私保護方案的可用性帶來了更大的挑戰。

無論隱私保護方案設計安全性多高,如果由于用戶體驗差,用戶難以接受,或者以不安全的變通方式使用,其真實有效性都會大打折扣。這也是學術方案向業務方案轉化最常見的阻礙之一。

除了探索更優的方案設計,適當的用戶教育也是非常必要的推廣手段。

總體而言,同時處理好密鑰使用過程的安全性和可用性,是落實隱私保護的重要前提。

正是:隱私數據控制難自主,訪問密鑰在手任我行!

密鑰是任何基于密碼學技術方案的最高機密,如何保障其安全性,并讓作為隱私數據屬主的人類用戶方便地記憶和使用,是將隱私控制權回歸屬主的關鍵。

分布式區塊鏈計算平臺以太坊的聯合創始人V神(Vitalik Buterin)在最近幾周發表了很多觀點.

1900/1/1 0:00:00自從2017年比特幣進入主流金融視野以來,區塊鏈、加密貨幣和許多其他技術一直是熱門話題。但是,在興奮和辯論之中,一些待解決的問題仍然存在于許多不同的經濟領域.

1900/1/1 0:00:00金色財經挖礦數據播報:ETH今日全網算力上漲4.96%:金色財經報道,據蜘蛛礦池數據顯示: BTC全網算力165.658EH/s,挖礦難度23.14T,目前區塊高度677949.

1900/1/1 0:00:001. 國家網信辦發布第三批境內區塊鏈信息服務備案編號 百度、阿里在列2019年2月15日《區塊鏈信息服務管理規定》(以下簡稱《管理規定》)正式實施以來.

1900/1/1 0:00:00國家發改委、中央網信辦印發《關于推進“上云用數賦智”行動 培育新經濟發展實施方案》。《方案》提出,加快數字化轉型共性技術、關鍵技術研發應用.

1900/1/1 0:00:00大盤再次陷入了縮量盤整走勢,整理區間8600-9000美金,屢次觸及9000美金回落,跌至8600-8700美金區間便止跌反彈,小時線級別在MA60均線之上運行,等待短、中、長期均線黏合.

1900/1/1 0:00:00