BTC/HKD+0.99%

BTC/HKD+0.99% ETH/HKD+0.71%

ETH/HKD+0.71% LTC/HKD+0.73%

LTC/HKD+0.73% ADA/HKD+1.49%

ADA/HKD+1.49% SOL/HKD+0.58%

SOL/HKD+0.58% XRP/HKD+0.91%

XRP/HKD+0.91%2022 年 6 月 16 日,MetaMask(MM)官方公布白帽子發現的一個被稱為 demonic vulnerability(惡魔漏洞)的安全問題,漏洞影響的版本 < 10.11.3,由于 MM 的用戶體量較大,且基于 MM 進行開發的錢包也比較多,所以這個漏洞的影響面挺大的,因此 MM 也慷慨支付了白帽子 5 萬刀的賞金。當團隊向我同步了這個漏洞后,我開始著手對這個漏洞進行分析和復現。

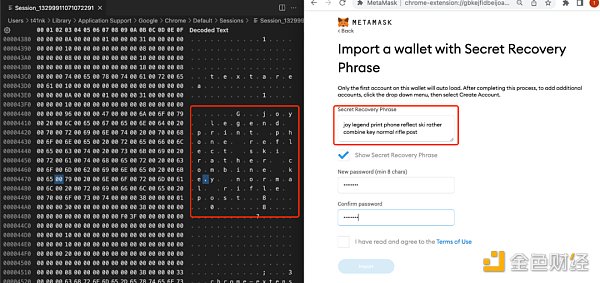

白帽子將這個漏洞命名為 demonic vulnerability,具體的漏洞描述比較復雜,為了讓大家更好的理解這個問題,我盡可能用簡單的表述來說明這個問題。在使用 MM 瀏覽器擴展錢包導入助記詞時,如果點擊 "Show Secret Recovery Phrase" 按鈕,瀏覽器會將輸入的完整助記詞明文緩存在本地磁盤,這是利用了瀏覽器本身的機制,即瀏覽器會將 Tabs 的頁面中的 Text 文本從內存保存到本地,以便在使用瀏覽器的時候可以及時保存頁面的狀態,用于下次打開頁面的時候恢復到之前的頁面狀態。

慢霧:JPEG'd攻擊者或已將全部6106.75枚ETH歸還給項目方:8月4日消息,慢霧MistTrack監測顯示,JPEG'd攻擊者或已將全部6106.75枚ETH歸還給項目方。[2023/8/4 16:18:46]

基于對這個漏洞的理解,我開始進行漏洞復現,由于 MM 僅對這個漏洞進行簡要的描述并不公開漏洞細節,所以在復現的時候遇到了如下的問題:

緩存被記錄到磁盤中的文件路徑未知

緩存何時被記錄到磁盤未知

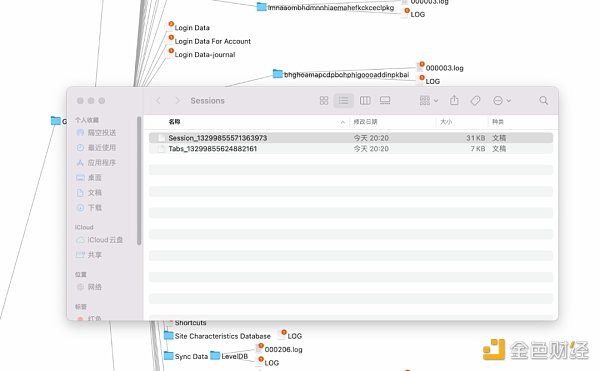

為了解決問題 1,我開始對瀏覽器的緩存目錄結構進行分析和測試,發現在使用瀏覽器 (chrome) 的時候相關的 Tabs 緩存是記錄到了如下的目錄:

慢霧:Platypus再次遭遇攻擊,套利者獲取約5萬美元收益:7月12日消息,SlowMist發推稱,穩定幣項目Platypus似乎再次收到攻擊。由于在通過CoverageRatio進行代幣交換時沒有考慮兩個池之間的價格差異,導致用戶可以通過存入USDC然后提取更多USDT來套利,套利者通過這種方式套利了大約50,000美元USDC。[2023/7/12 10:50:27]

Tabs 緩存路徑:

/Users/$(whoami)/Library/Application Support/Google/Chrome/Default/Sessions/

慢霧:6月24日至28日Web3生態因安全問題損失近1.5億美元:7月3日消息,慢霧發推稱,自6月24日至6月28日,Web3生態因安全問題遭遇攻擊損失149,658,500美元,包括Shido、Ichioka Ventures、Blockchain for dog nose wrinkles、Chibi Finance、Biswap、Themis等。[2023/7/3 22:14:33]

然后繼續解決問題 2:Sessions 目錄會記錄 Tabs 的緩存,為了找出緩存被記錄的時間節點,我對導入助記詞的整個流程進行了分解,然后在每一步操作之后去觀察 Sessions 的數據變化。發現在如下這個頁面輸入助記詞數據后,需要等待 10 - 20s,然后關閉瀏覽器,明文的助記詞信息就會被記錄到 Sessions 緩存數據中。

慢霧:警惕 Honeyswap 前端被篡改導致 approvals 到惡意地址風險:據慢霧區消息,Honeyswap官方推特發文,Honeyswap 前端錯誤導致交易到惡意地址 “0xD3888a7E6D6A05c6b031F05DdAF3D3dCaB92FC5B” ,目前官網仍未刪除該惡意地址,請立即停止使用Honeyswap進行交易,到revoke.cash排查是否有approvals 交易到惡意地址,避免不必要的損失。[2022/5/10 3:03:22]

用戶正常在使用 MM 的時候是將助記詞相關的數據放入內存中進行存儲,一般認為是相對較為安全的(在早前慢霧的 Hacking Time 中,我發現在用戶正常使用 MM 的時候是可以通過 hook 技術將明文的助記詞提取出來,僅限于用戶電腦被惡意程序控制的情況下可以被利用),但是由于 demonic vulnerability 這個漏洞導致助記詞會被緩存到本地磁盤,因此就會有如下的新的利用場景:

明文的助記詞數據緩存在本地磁盤,可以被其他應用讀取,在 PC 電腦中很難保證其他應用程序不去讀取 Sessions 緩存文件。

明文的助記詞數據緩存在本地磁盤,如果磁盤未被加密,可以通過物理接觸恢復助記詞。比如在類似維修電腦等場景下,當他人對電腦進行物理接觸時可以從硬盤中讀取助記詞數據。

作為普通用戶,如果你使用過 MetaMask Version < 10.11.3,且在導入助記詞的時候點擊了 Show Secret Recovery Phrase,那么你的助記詞有可能泄露了,可以參考 MetaMask 的文章對磁盤進行加密并更換錢包遷移數字資產。

作為擴展錢包項目方,如果采用了在 Tabs 頁面中以 Text 的方式輸入助記詞導入錢包,均受到 demonic vulnerability 漏洞的影響,可以參考 MetaMask Version >=10.11.3 的實現,為每個助記詞定義單獨的輸入框,并且輸入框的類型為 Password。

原文標題:《MetaMask 瀏覽器擴展錢包 demonic 漏洞分析》

撰文:Thinking@慢霧安全團隊

來源:ForesightNews

在這次熊市早期,我和一位加密協議專家交談過,他后來成了我的好朋友。當時他看起來疲憊不堪,悲觀,急于發泄對行業狀況的擔憂.

1900/1/1 0:00:00美聯儲將基準利率上調75個基點至1.50%-1.75%區間,加息幅度為1994年以來最大6月16日消息,美聯儲將基準利率上調75個基點至1.50%-1.75%區間,加息幅度為1994年以來最大.

1900/1/1 0:00:00點擊閱讀:Web3安全連載(1)當硬核黑客開始研究“釣魚” 你的NFT還安全嗎?點擊閱讀:Web3安全連載(2)一文看懂典型的NFT合約漏洞有哪些?我們推出連載系列的最后一篇——NFT釣魚流程及.

1900/1/1 0:00:00從技術發展和演變的角度漫談隱私交易相關的技術實現方案的發展情況。你愿意公開你的錢包地址并且讓所有人都知道你有多少錢嗎?你愿意讓所有人知道你的投資偏好、每筆支出嗎?我想很多人是不愿意的.

1900/1/1 0:00:00北京時間6月22日1時,以太坊擴展方案Arbitrum正式啟動The Arbitrum Odyssey活動.

1900/1/1 0:00:00頭條 ▌經濟日報:比特幣暴跌還需警惕歸零風險6月22日消息,經濟日報評論稱,頻繁暴跌下,比特幣投資風險已展露無遺。相較于6.9萬美元的高點,目前看似跌幅已深,但還需警惕清零風險.

1900/1/1 0:00:00