BTC/HKD-0.48%

BTC/HKD-0.48% ETH/HKD-1.19%

ETH/HKD-1.19% LTC/HKD-1.21%

LTC/HKD-1.21% ADA/HKD-1.72%

ADA/HKD-1.72% SOL/HKD-1.93%

SOL/HKD-1.93% XRP/HKD-1.84%

XRP/HKD-1.84%1、前言

北京時間3月5日,知道創宇區塊鏈安全實驗室監測到BaconProtocol遭受黑客攻擊損失約958,166美元,本次攻擊利用重入漏洞,并憑借閃電貸擴大收益額。目前攻擊者地址還沒有被加入USDC的黑名單中。

2、分析

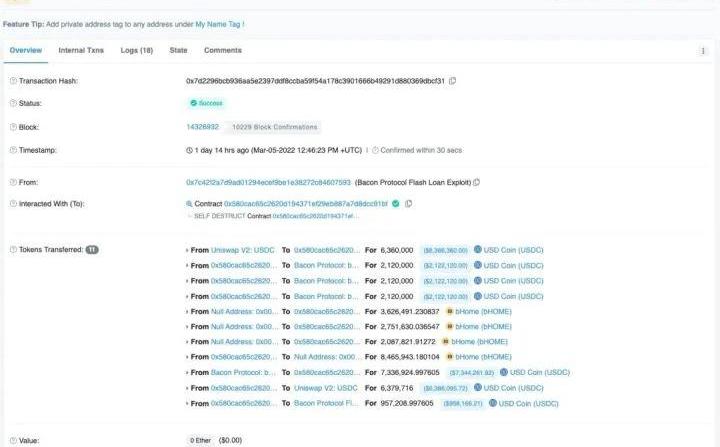

攻擊事件如下圖所示,該次攻擊事件的問題點在于lend()函數,攻擊者利用該函數進行重入攻擊。

2.1基礎信息

攻擊合約:0x580cac65c2620d194371ef29eb887a7d8dcc91bf

攻擊者地址:0x7c42f2a7d9ad01294ecef9be1e38272c84607593

攻擊tx:0x7d2296bcb936aa5e2397ddf8ccba59f54a178c3901666b49291d880369dbcf31

Galaxy Digital交易聯席主管將加入BH Digital:金色財經報道,根據Axios 的一份報告,?Galaxy Digital 的交易聯席主管 Robert Bogucki 將前往投資公司 Brevan Howard 的加密貨幣部門 BH Digital?。?Bogucki 于 2021 年加入 Galaxy Digital,并與 Jason Urban 一起擔任交易聯席主管。據領英稱,他此前曾在巴克萊、美林和雷曼兄弟等多家銀行擔任董事總經理。?Galaxy 的發言人 Michael Wursthorn 證實 Bogucki 已離開 Axois。[2022/9/23 7:16:32]

漏洞合約:0x781ad73f140815763d9A4D4752DAf9203361D07D

2.2流程

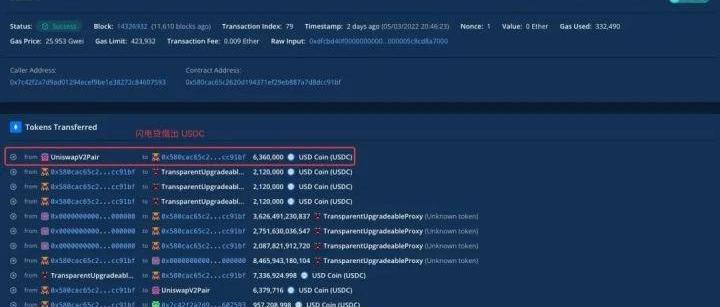

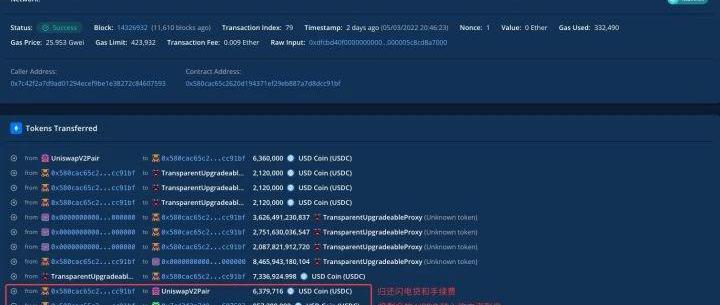

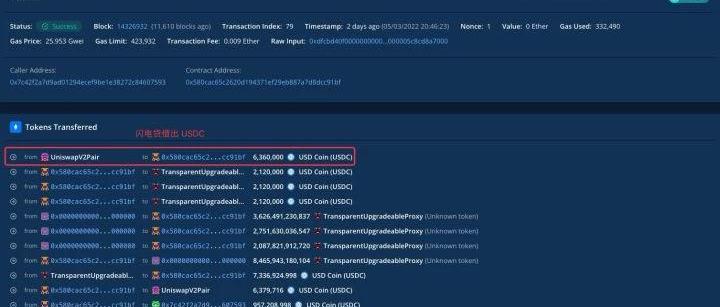

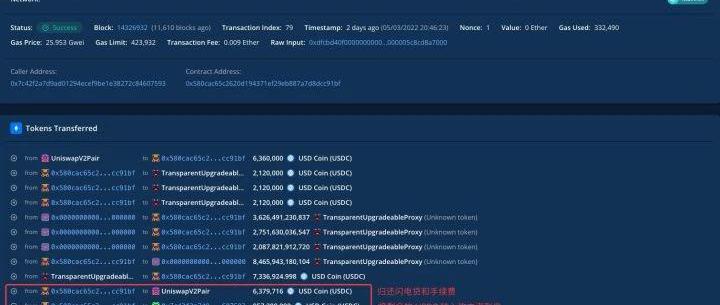

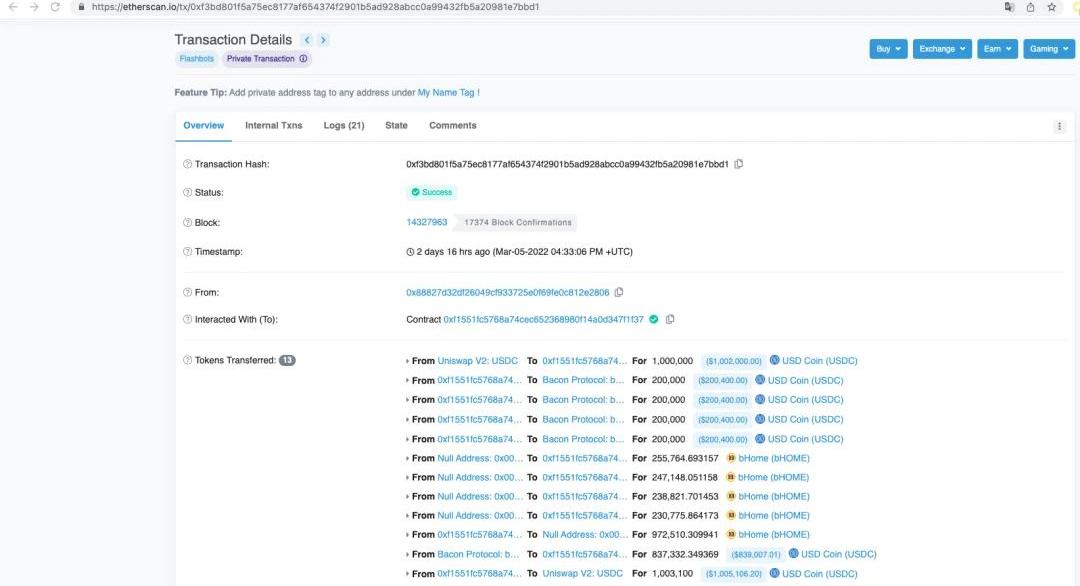

1.攻擊者通過UniswapV2閃電貸借出6,360,000USDC。

BHEX即將上線TAX:據官方公告,BHEX將于6月4日16:00 (UTC+8) 上線TAX(GTAX),并開通TAX/USDT交易對,充值現已開啟。

GTAX利用區塊鏈技術驗證數字自動執行標準合同,全球稅收平臺通過全球金融管理系統互連全球公司。GTAX的創建不是為了取代會計或金融,而是通過實時數據來提高公司的績效可視化,通過自動化簡化流程,并通過驗證技術減輕法律風險。[2021/6/4 23:11:15]

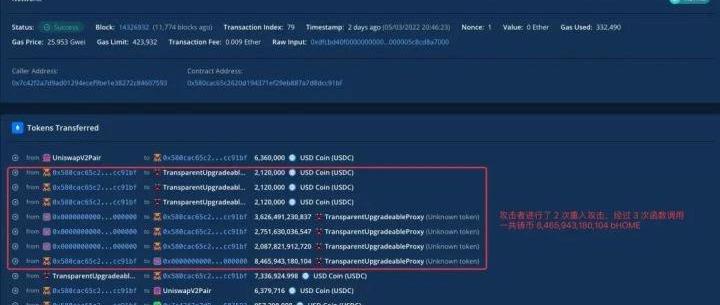

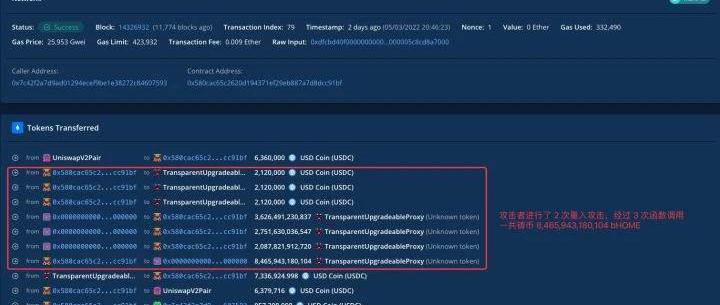

2.用閃電貸借出的6,360,000USDC分成3份,去bHOME中進行2次重入攻擊調用了3次lend()函數鑄造共8,465,943.180104bHOME。

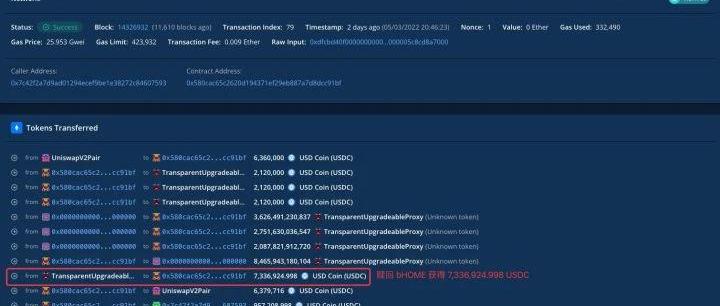

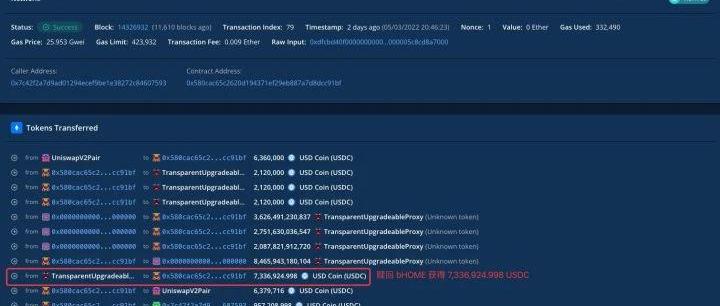

3.將剛才重入獲得的bHOME拿去銷毀贖回獲得7,336,924.998USDC。

BHEX上線AKITA、DOG、PET 交易:據官方公告,BHEX已于今日10:30(UTC+8)上線AKITA(Akita Inu)、DOG(DogeSwap)、PET(Battle Pets),并開通AKITA/USDT、DOG/USDT、PET/USDT交易對。

當前,AKITA 24小時最高漲幅達3354.54%,當前價格為0.000019美元;DOG當前價格為0.4518美元;PET當前價格為1.2458美元。

風險提示:以上幣種價格可能劇烈波動,注意控制交易風險。[2021/5/11 21:47:48]

4、歸還閃電貸借出的6,360,000USDC,并支付19,716的手續費,最后將剩余的957,208.998USDC轉入自己的賬戶。

2.3細節

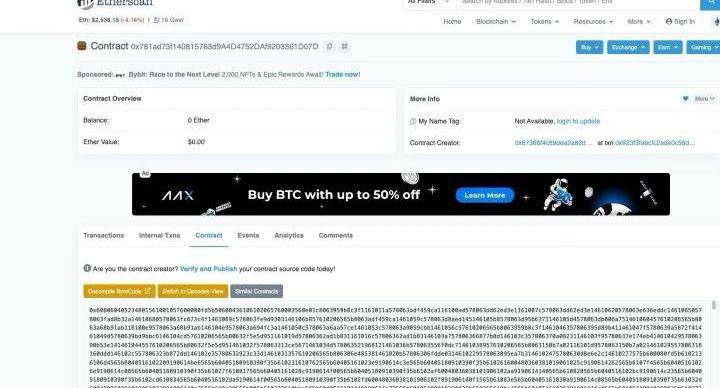

該次攻擊事件重點在于lend()函數,由于合約https://etherscan.io/address/0x781ad73f140815763d9a4d4752daf9203361d07d#code并未驗證開源,所以我們只能從交易的Debugger中尋找線索。

HBTC霍比特完成兌換HBC所得BHT的第二次銷毀:據HBTC霍比特(原BHEX)交易所公告,HBTC霍比特于新加坡時間4月20日13:00開啟了BHT升級兌換HBC活動,從4月23日11:30截至6月22日18:00,共兌換出3,713,652.447 HBC,共獲得88,708,016 BHT,并于新加坡時間6月22日18:16完成銷毀。剩下流通的BHT,將在用戶在HBTC霍比特平臺兌換完成后全部銷毀。

HBTC霍比特交易所是100%持幣者共享的交易平臺,獨創全新的10倍PE定價回購模型及霍比特隊長激勵模型,并推出平臺資產透明和交易數據可信機制。HBTC霍比特由火幣、OKEx等56家資本共同投資,主營幣幣、合約、OTC、期權等業務,平臺上主流幣及合約交易擁有優秀流動性和深度。[2020/6/22]

1、攻擊者通過UniswapV2閃電貸借出6,360,000USDC。

2、用閃電貸借出的6,360,000USDC分成3份,去bHOME中進行重入攻擊2次調用lend()函數鑄造共8,465,943.180104bHOME。

3億美元比特幣龐氏騙局首腦Amit Bhardwaj被捕:GainBitcoin創始人Amit Bhardwaj在泰國曼谷被捕,因涉嫌采用比特幣龐氏騙局導致數千名印度投資者約3億美元的財產損失。[2018/4/5]

3、將剛才重入獲得的bHOME拿去銷毀贖回獲得7,336,924.998USDC。

4、歸還閃電貸借出的6,360,000USDC,并支付19,716的手續費,最后將剩余的957,208.998USDC轉入自己的賬戶。

2.3細節

該次攻擊事件重點在于lend()函數,由于合約https://etherscan.io/address/0x781ad73f140815763d9a4d4752daf9203361d07d#code并未驗證開源,所以我們只能從交易的Debugger中尋找線索。

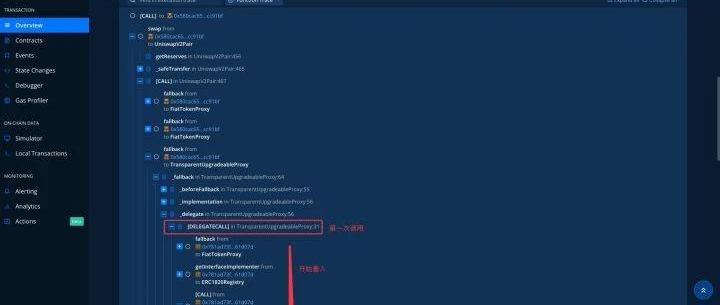

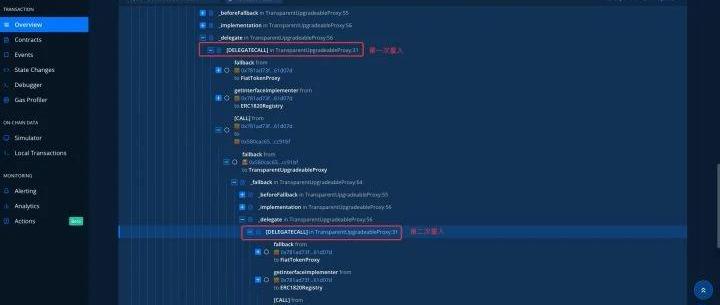

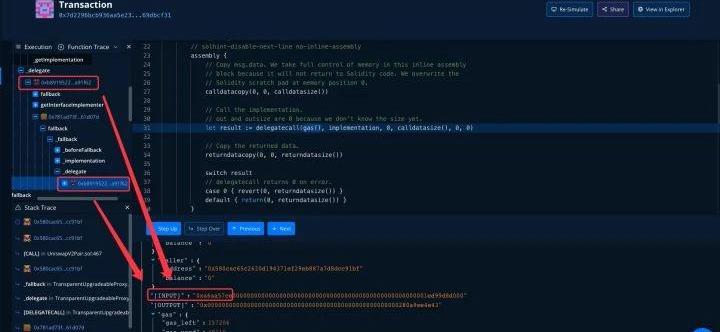

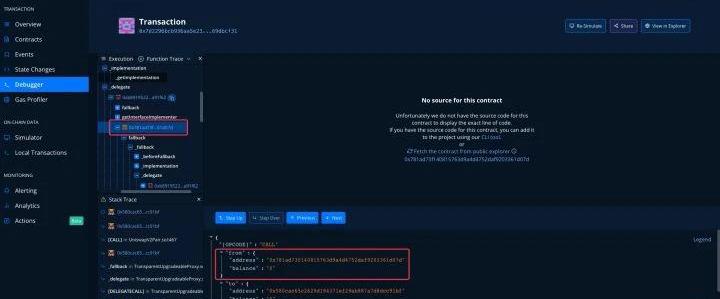

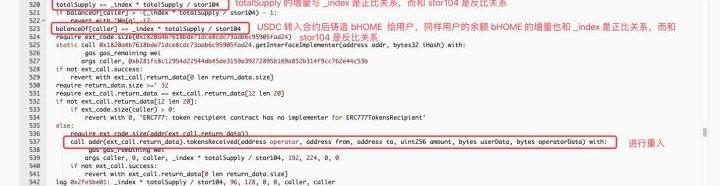

分析Debugger可以看到下圖是第一次調用函數,接著進行了2次重入。

從重入攻擊中可以找到INPUT中調用函數的字節碼為0xa6aa57ce。

通過字節簽名可以知道重入攻擊調用的是lend()函數。

從Debugger中我們可以發現攻擊合約的地址0x781ad73f140815763d9a4d4752daf9203361d07d。

通過反編譯合約0x781ad73f140815763d9a4d4752daf9203361d07d得到合約偽代碼內容,可以找到lend()函數。

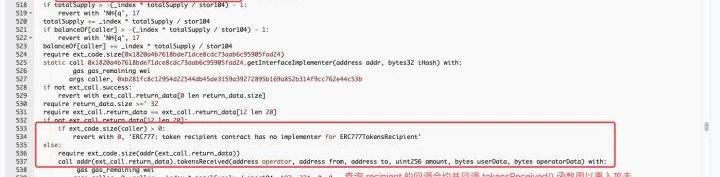

我們在反編譯的代碼中可以看到該合約使用的ERC777協議,會查詢recipient的回調合約并回調tokensReceived()函數用以重入攻擊。

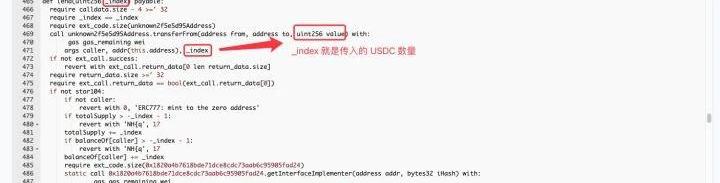

通過分析可以發現_index就是傳入的USDC數量。

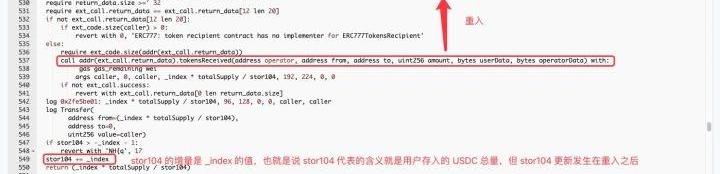

totalSupply和balanceOf的增量都和_index是正比關系,和stor104是反比關系,并且這兩個變量的更新發生在重入攻擊之前,每次都會更新。

stor104記錄的是用戶存入的USDC總量,該變量的更新發生在重入之后,那么在重入的過程中stor104的值是不變的,而上面的totalSupply是在變大,所以最后return的值也會相應的增大,從而使得攻擊者通過重入攻擊鑄造得到比正常邏輯更多的bHOME代幣。

除了該次攻擊事件,BlockSecTeam還阻斷了后面發生的攻擊并將金額返還給了項目方。

交易hash:0xf3bd801f5a75ec8177af654374f2901b5ad928abcc0a99432fb5a20981e7bbd1

3、總結

此次攻擊事件是由于項目方使用了ERC777協議但沒有對回調合約的安全性進行考慮從而導致了重入攻擊的發生,當項目合約有涉及資產的轉移時,建議使用「檢查-生效-交互」模式來保證邏輯代碼的安全,當然我們也可以使用OpenZeppelin官方提供的ReentrancyGuard修飾器來防止重入攻擊的發生。

前言 北京時間4月28日,Fantom平臺DEUS協議又一次遭到攻擊,損失約1340萬美元,知道創宇區塊鏈安全實驗室第一時間跟蹤本次事件并分析.

1900/1/1 0:00:002022年3月14日Cardano生態2022主題云峰會圓滿結束,此次活動由IOHK、WorldMobile、DreamLabs聯合舉辦,以“Cardano生態迎爆發,龍頭生態面對面”為主題.

1900/1/1 0:00:00撰文:FootprintAnalytics分析師Amanda數據來源:FootprintAnalytics-2021TokenReview本文是FootprintAnalytics區塊鏈年報的一.

1900/1/1 0:00:00“Crema正在接管Solana的流動性空間。”加密KOLCryptoMonarch如此說道,作為僅正式上線2個月的流動性協議,Crema在4月份成為了Solana生態中TVL增速最快的DeFi.

1900/1/1 0:00:00CertiK在KYC過程中發現,SAFUU協議創始人與CleverDeFi及TagzExchange高風險項目相關.

1900/1/1 0:00:00Polkadot生態研究院出品,必屬精品波卡一周觀察,是我們針對波卡整個生態在上一周所發生的事情的一個梳理,同時也會以白話的形式分享一些我們對這些事件的觀察.

1900/1/1 0:00:00