BTC/HKD-0.72%

BTC/HKD-0.72% ETH/HKD-2.68%

ETH/HKD-2.68% LTC/HKD-2.24%

LTC/HKD-2.24% ADA/HKD-1.58%

ADA/HKD-1.58% SOL/HKD-2.84%

SOL/HKD-2.84% XRP/HKD-3.37%

XRP/HKD-3.37%本文作者:yudan@慢霧安全團隊前言

今早,bZx疑似遭遇第二次攻擊,不同的是本次的對象是ETH/sUSD交易對,但也許有人會有疑問,sUSD不是對標USD的穩定幣嗎?這都能被攻擊?攻擊手法具體是怎樣的?帶著這樣的疑問,針對此次事件,慢霧安全團隊接下來將復盤這兩次攻擊過程。在第一次攻擊中,攻擊者結合Flashloan和Compound中的貸款,對bZx實施攻擊,主要分成以下幾步:從dYdX借了10000個ETH到Compound用5500ETH借了112個BTC準備拋售到bZx中用1300個ETH開5倍杠桿做空,換了51.345576個BTC,而這里換取的BTC是通過KyberNetwork來獲取價格的,然而KyberNetwork最終還是調用Uniswap來獲取價格,5倍杠桿開完后兌換回來的51個BTC實際上是拉高了UniSwap中BTC/ETH的價格,換取價格是1/109,但是實際上大盤的價格不會拉到這么多用從Compound借來的112個BTC來在UniSwap中賣掉,由于第三步中bZx中的5倍杠桿已經把價格拉高,所以這個時候出售ETH肯定是賺的,然后賣了6871個ETH歸還dYdX中的借貸第二次攻擊與之前稍有不同,但核心都在于控制預言機價格,并通過操縱預言機價格獲利。注:下文中出現的WETH是ETH的token化代幣,可統一認為是ETH。與ETH之間的兌換比例是1:1細節剖析

慢霧:Apple Store惡意釣魚程序可模仿正常應用程序,盜取賬號密碼以繞過2FA:7月25日消息,慢霧首席信息安全官23pds發推提醒用戶注意Apple ID出現的最新攻擊案例,其中Apple Store出現惡意釣魚程序,通過模仿正常應用程序盜取用戶賬號和密碼,然后攻擊者把自己的號碼加入雙重認證的信任號碼,控制賬號權限,用來繞過蘋果的2FA。“加密貨幣用戶務必注意,因為目前有不少用戶、錢包的備份方案是iCloud備份,一旦被攻擊,可能造成資產損失”。[2023/7/25 15:56:56]

本次發生攻擊的交易哈希為:0x762881b07feb63c436dee38edd4ff1f7a74c33091e534af56c9f7d49b5ecac15通過etherscan上的分析,我們看到這筆交易中發生了大量的token轉賬。

慢霧:Inverse Finance遭遇閃電貸攻擊簡析:據慢霧安全團隊鏈上情報,Inverse Finance遭遇閃電貸攻擊,損失53.2445WBTC和99,976.29USDT。慢霧安全團隊以簡訊的形式將攻擊原理分享如下:

1.攻擊者先從AAVE閃電貸借出27,000WBTC,然后存225WBTC到CurveUSDT-WETH-WBTC的池子獲得5,375.5個crv3crypto和4,906.7yvCurve-3Crypto,隨后攻擊者把獲得的2個憑證存入Inverse Finance獲得245,337.73個存款憑證anYvCrv3Crypto。

2.接下來攻擊者在CurveUSDT-WETH-WBTC的池子進行了一次swap,用26,775個WBTC兌換出了75,403,376.18USDT,由于anYvCrv3Crypto的存款憑證使用的價格計算合約除了采用Chainlink的喂價之外還會根據CurveUSDT-WETH-WBTC的池子的WBTC,WETH,USDT的實時余額變化進行計算所以在攻擊者進行swap之后anYvCrv3Crypto的價格被拉高從而導致攻擊者可以從合約中借出超額的10,133,949.1個DOLA。

3.借貸完DOLA之后攻擊者在把第二步獲取的75,403,376.18USDT再次swap成26,626.4個WBTC,攻擊者在把10,133,949.1DOLAswap成9,881,355個3crv,之后攻擊者通過移除3crv的流動性獲得10,099,976.2個USDT。

4.最后攻擊者把去除流動性的10,000,000個USDTswap成451.0個WBT,歸還閃電貸獲利離場。

針對該事件,慢霧給出以下防范建議:本次攻擊的原因主要在于使用了不安全的預言機來計算LP價格,慢霧安全團隊建議可以參考Alpha Finance關于獲取公平LP價格的方法。[2022/6/16 4:32:58]

慢霧:BSC鏈上項目BXH遭受攻擊分析:10月30日消息,據慢霧區情報,2021年10月30日,幣安智能鏈上(BSC)去中心化交易協議BXH項目遭受攻擊,被盜約1.3億美金。經慢霧安全團隊分析,黑客于27日13時(UTC)部署了攻擊合約0x8877,接著在29日08時(UTC)BXH項目管理錢包地址0x5614通過grantRole賦予攻擊合約0x8877管理權限。30日03時(UTC)攻擊者通過攻擊合約0x8877的權限從BXH策略池資金庫中將其管理的資產轉出。30日04時(UTC)0x5614暫停了資金庫。因此BXH本次被盜是由于其管理權限被惡意的修改,導致攻擊者利用此權限轉移了項目資產。[2021/10/30 6:22:02]

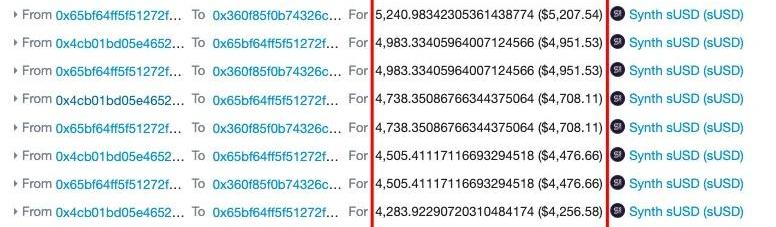

這么多轉賬交易中,攻擊者一共購買了20次sUSD,最終獲利離場,那么攻擊者具體是怎么操作的呢?我們使用區塊瀏覽器bloxy.info來做進一步分析。1、賽前準備

動態 | 慢霧: 警惕利用EOS及EOS上Token的提幣功能惡意挖礦:近期由于EIDOS空投導致EOS主網CPU資源十分緊張,有攻擊者開始利用交易所/DApp提幣功能惡意挖礦,請交易所/DApp在處理EOS及EOS上Token的提幣時,注意檢查用戶提幣地址是否是合約賬號,建議暫時先禁止提幣到合約賬號,避免被攻擊導致平臺提幣錢包的CPU資源被惡意消耗。同時,需要注意部分交易所的EOS充值錢包地址也是合約賬號,需要設置白名單避免影響正常用戶的提幣操作。[2019/11/6]

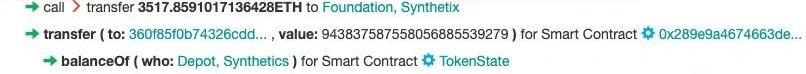

和第一次一樣,首先攻擊者需要從Flashloan借入一定的金額開始本次的攻擊,第一次攻擊是從dYdX借入10000ETH,這次,攻擊者選擇從bZx本身支持的Flashloan下手,借入7500個ETH。

聲音 | 慢霧:采用鏈上隨機數方案的 DApp 需緊急暫停:根據近期針對EOS DApp遭遇“交易排擠攻擊”的持續性威脅情報監測:EOS.WIN、FarmEOS、影骰、LuckBet、GameBet、Fishing、EOSDice、STACK DICE、ggeos等知名DAPP陸續被攻破,該攻擊團伙(floatingsnow等)的攻擊行為還在持續。在EOS主網從根本上解決這類缺陷之前,慢霧建議所有采用鏈上隨機數方案的DAPP緊急暫停并做好風控機制升級。為了安全起見,強烈建議所有競技類DAPP采用EOS官方很早就推薦的鏈下隨機種子的隨機數生成方案[2019/1/16]

2、發球

在完成從bZx的借入之后,攻擊者開始通過Kyber進行sUSD的買入操作,第一次使用了540個ETH購買了92,419.7個sUSD,這個操作令WETH/sUSD的價格瞬間拉低,捧高了sUSD的價格。這次的交易兌換的比例大概為1:170,而Kyber最終是通過UniSwap來進行兌換的,所以此時Uniswap的WETH/sUSD處于低位,反過來,sUSD/WETH升高。在完成第一次的540個ETH的兌換之后,攻擊者再次在Kyber進行18次小額度的兌換,每次使用20個ETH兌換sUSD,從etherscan我們能夠看到,每一次的兌換回來的sUSD金額在不斷減少。

這表明sUSD/WETH的價格被進一步拉升,這加劇了Uniswap中sUSD/WETH的價格,此時價格已經達到頂峰了,大概是1:157。在完成以上兩步操作之后,攻擊者已經完成狩獵前的準備,隨時可以開始攻擊。3、一桿進洞

在完成對sUSD/WETH的拉升后,攻擊者此時需要采集大量的sUSD,為后續兌換WETH做準備。為了達成這個目的,攻擊者向Synthetix發起sUSD的購買,通過向Synthetix發送6000ETH購買sUSD,直接把Synthetix中的sUSD買空,Synthetix合約返還2482個ETH給攻擊者。

完成了上面的操作后,攻擊者直接對bZx發動總攻,直接用之前操作得來的一共1,099,841個sUSD向bZx兌換WETH,此時由于bZx兌換還是要去查詢Uniswap的sUSD/WETH的價格,而這個價格已經被攻擊者人為拉得很高了,此時兌換,就能通過1,099,841個sUSD換取大量的WETH,此次交易一共用1,099,841個sUSD換取了6792個WETH,此時攻擊已經完成。4、歸還借貸

完成了對bZx的攻擊之后,將7500ETH歸還給bZx,完成閃電貸流程,從bZx來,再回到bZx去,還使bZx遭受了損失。賽后復盤

通過分析攻擊者的攻擊手法,我們統計下攻擊者在攻擊過程中的支出和收入情況。收入

7500=>bZx閃電貸+2482=>Synthetix返還+6792=>使用sUSD在bZX兌換WETH=16774ETH支出

540+(20*18)=>拉高sUSD/WETH價格+6000=>買空sUSD+7500=>歸還bZx閃電貸=14400ETH總的收益為:16774-14400=2374ETH防御建議

兩次攻擊的主要原因還是因為Uniswap的價格的劇烈變化最終導致資產的損失,這本該是正常的市場行為,但是通過惡意操縱市場,攻擊者可通過多種方式壓低價格,使項目方造成損失。針對這種通過操縱市場進行獲利的攻擊,慢霧安全團隊給出如下建議:項目方在使用預言機獲取外部價格的時候,應設置保險機制,每一次在進行代幣兌換時,都應保存當前交易對的兌換價格,并與上一次保存的兌換價格進行對比,如果波動過大,應及時暫停交易。防止市場被惡意操縱,帶來損失。

鄧可愛:第一個問題,咱們先聊聊最近發生的事情吧,Fcoin資金漏洞高達7000-13000BTC之間,各位嘉賓對FCoin怎么看?夜貓:FCoin步子邁得太大,使得內部管理混亂,然后出了大問題.

1900/1/1 0:00:00編者按:本文來自區塊律動BlockBeats,作者:0x22,Odaily星球日報經授權轉載。大部分人都理解錯了平臺幣銷毀和主流幣減半.

1900/1/1 0:00:00在比特幣10年百萬倍的暴漲史上,眾多早期投資者因此暴富,例如吳忌寒、江卓爾、RogerVer等等,他們實現了階層跨越,成為比特幣的最早期的粉絲與堅定支持者.

1900/1/1 0:00:00編者按:本文來自橙皮書,Odaily星球日報經授權轉載。我們熟悉阿里巴巴、騰訊、字節跳動所代表的成功的商業故事。我們知道微信、淘寶、抖音是怎樣成為全民爆款的產品.

1900/1/1 0:00:00編者按:本文來自量化踢馬河,Odaily星球日報經授權轉載。自從央行數字貨幣的概念興起以來,有近80%的中央銀行都正在以某種形式開發中央銀行數字貨幣.

1900/1/1 0:00:00編者按:本文來自DappReview,作者:DR小伙伴,Odaily星球日報經授權轉載。導讀:歷經2年多的開發,曾經備受期待的鏈游王者Decentraland終于上線了,這個“區塊鏈+VR+第二.

1900/1/1 0:00:00