BTC/HKD+0.54%

BTC/HKD+0.54% ETH/HKD+1%

ETH/HKD+1% LTC/HKD+2.17%

LTC/HKD+2.17% ADA/HKD-1.32%

ADA/HKD-1.32% SOL/HKD+3.14%

SOL/HKD+3.14% XRP/HKD-0.63%

XRP/HKD-0.63%編者按:本文來自巴比特資訊,譯者:灑脫喜,星球日報經授權發布。寫在前面:歷史上區塊鏈世界曾多次發生51%攻擊,而它們都發生在小幣種的身上,而據哈佛大學和MIT的研究者表示,他們在觀察到的40次重組攻擊中,還看到了可能的反攻擊案例,在2020年2月份,BitcoinGold區塊鏈上疑似出現了攻擊者與防御者的多輪對攻情況,對此,研究者提出了防御51%攻擊的反擊理論。注:原論文作者DanielJ.Moroz?,DanielJ.Aronof、NehaNarula以及DavidC.Parkes

以下是譯文:比特幣和其它工作量證明加密貨幣的經濟安全性,取決于重寫區塊鏈的成本。如果51%攻擊在經濟上是可行的,則攻擊者可以向受害者發送一筆交易,發起攻擊,然后雙花同一筆幣。中本聰認為這種情況是不會發生的,因為大多數礦工會發現,誠實地遵守協議要比攻擊區塊鏈更有利可圖。而最近的研究表明,攻擊加密貨幣的成本差異是非常大的,這取決于諸如算力的流動性,對幣價的影響以及重寫區塊鏈所需時間等因素。在某些情況下,攻擊甚至可能是免費的。截至2020年3月,對于像比特幣這樣的區塊鏈,礦工們已經在挖礦設備上進行了大量的先期投資,并且他們不愿意把大比例算力拿出去出租,因此今天要對比特幣發起攻擊,其成本可能是非常高的。然而,其它一些幣種的情況則大為不同,市場上有足夠可租用的算力,可供發起經濟而高效的51%攻擊,并且在現實當中,我們已經觀察到攻擊者對這些幣種發起的雙花攻擊。使用NiceHash這樣的算力市場,買賣雙方可以輕松地進行對接。現在,人們通常認為,低算力的幣種,會因為算力租賃市場的存在而容易遭受廉價的51%攻擊,并且它們是不安全的。在最近發表的題為《針對雙花攻擊的反擊》這一論文中,我們討論了一種策略,以防止處于弱勢的PoW幣種遭受51%攻擊:受害者可以發起反擊。我們證明了受害者有能力在原始鏈上租用算力并進行挖礦,在發生攻擊時趕超攻擊者鏈,在平衡狀態下這可以阻止攻擊的發生。研究結果在以下假設下成立:受害者遭受了中等程度的聲譽損失,而攻擊者則沒有,以及攻擊的凈成本隨著時間的推移而增加。雖然在我們撰寫這篇論文時,并沒有證據能夠確定現實世界中存在針對雙花攻擊的反攻情況,但我們最近確實觀察到了這種可能。

徐明星:MPC技術還處于早期階段:金色財經報道,徐明星在社交媒體上發文表示,MPC技術還處于早期階段,簽名算法僅支持 36 條鏈,我們正在努力擴展到大多數鏈。[2023/4/24 14:23:42]

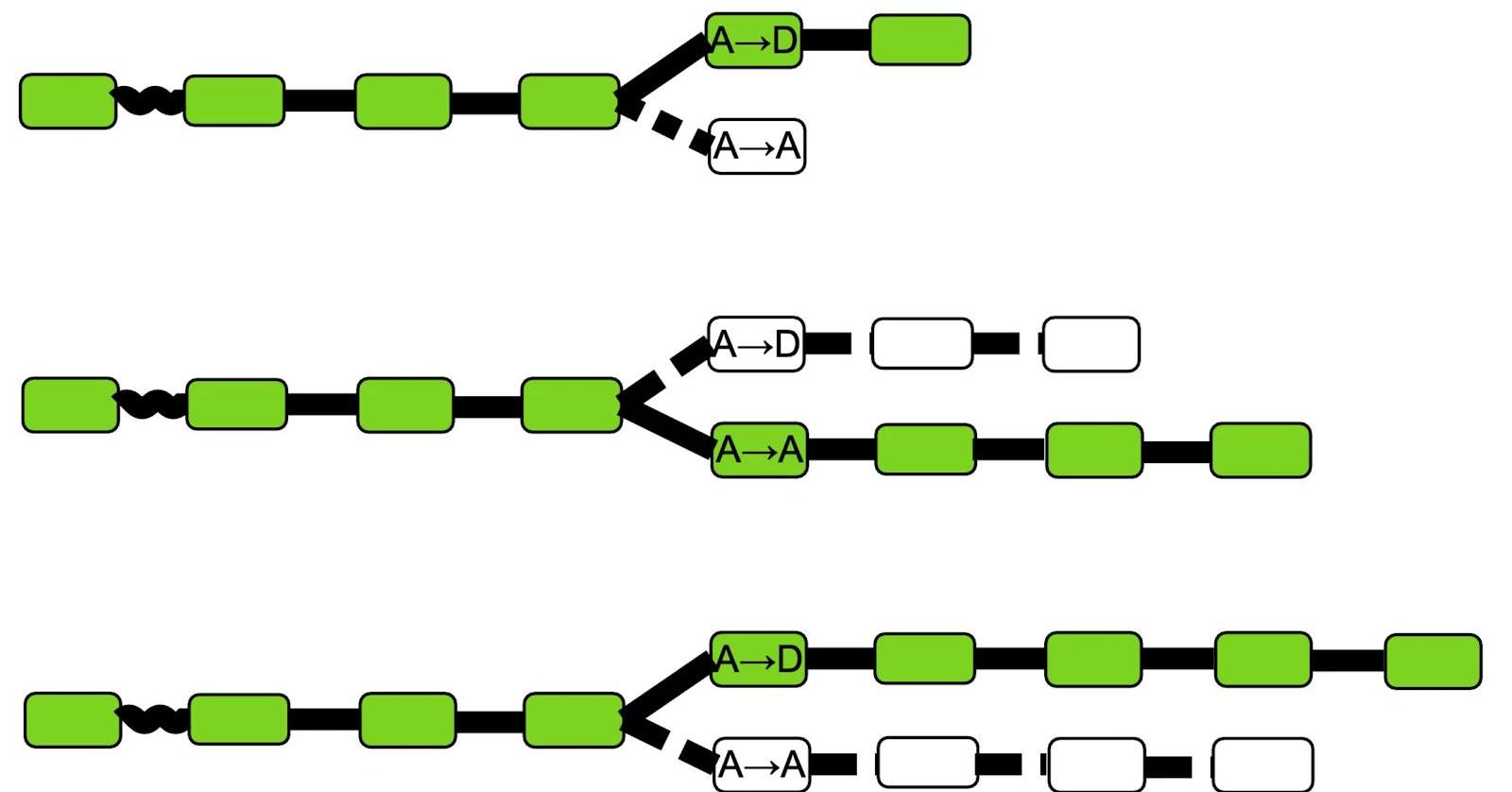

(上圖顯示了反攻游戲的三個階段,綠色表示當前最重的公共鏈,白色表示較小的分支鏈。最上面的階段顯示了一次51%攻擊的開始,其中攻擊者A向防御者D發送了一筆交易,但這筆交易是在一條替代鏈上,它的目的是使原始交易無效。第二個階段顯示了雙花交易的揭示,其中攻擊者鏈成為了最重鏈。第三個階段顯示了防御者D反擊的結果,在此過程中,D是在原鏈上進行的挖礦,并超過攻擊者A的區塊鏈。)2019年6月份,我們實現并運行了一個重組跟蹤程序,該跟蹤程序監控了23個目前最受歡迎的工作量證明區塊鏈。對于每一個幣種,跟蹤器都會檢測并保存所有鏈頂端上的數據。截至目前,它已在Vertcoin、LitecoinCash、BitcoinGold、Verge以及Hanacoin這些幣種上觀察到了40次至少六個區塊深度的重組攻擊。關于BitcoinGold的重組攻擊和反擊

BitcoinGold是于2017年10月24日從比特幣分叉出來的,截至2020年3月10日,它的市值為1.68億美元。BitcoinGold并沒有使用比特幣的SHA256算法,而是采用了ZHash抗ASIC算法,這意味著礦工可以使用GPU進行挖礦。與BTC不同,BTG每個區塊都會進行難度調整。然而,BTG遭受了多次雙花攻擊,其中最大規模的一次51%攻擊發生在2018年5月份,當時有388,000BTG被偷。而在2020年1月和2月份,BTG再次受到了雙花攻擊。通過重組跟蹤器,我們可以在2020年1月23日-2020年2月5日之間觀察到8次BTG重組。其中有4次是有雙花的,涉及到12,858BTG。在2月份,我們注意到,BTG鏈上似乎上演了一場了反擊游戲。一開始,這只是一次典型的重組攻擊,其中一筆交易在一次雙花中被逆轉,但隨后又出現了雙花被逆轉的情況,這使得原始交易再次有效。2月8日,攻擊者和反擊者在2.5小時內來回進行了4次大戰。最終,原來的區塊鏈被修復,所以這筆雙花并沒有成功。2月9日和2月11日,我們觀察到了稱之為“one-shot”的反擊:攻擊者制造了一次重組,而防御者只進行了一次反擊,就恢復了原來的區塊鏈。在2月8日發生的反擊游戲中,雙方爭奪的是兩筆交易757和d5f,攻擊者將它們替換為交易50d和f38。AbC和AYP這兩個地址總共被偷了4390BTG,這些幣被發送到了GVe和GYz。最終的重組深度為23,這將為礦工帶來大約290BTG的區塊獎勵,約雙花總收入的7%。注意,在每一對交易中,第二筆交易花費了第一筆交易的輸出,即如果第一筆交易由于雙花而無效,則第二筆交易也將無效。因此,我們可以把它們視為一個單元。兩個單元有相同的輸入,但有不同的輸出,我們將其解釋為被盜的地址。接下來,我們將說明2月8日發生的反擊游戲的挖礦動態。你可以在這里看到來自兩條鏈的帶時間戳的區塊列表。我們稱這些地址為“防御者”,當原始鏈不是工作量最大的區塊鏈時,“防御者”將在原始鏈上獲得挖礦獎勵。而那些一直跟隨工作量最多鏈的礦工,則被認為是“旁觀者”。我們的節點在在UTC時間06:56開始觀察到了4次重組。第一次重組將原區塊鏈的最后9個區塊替換為9個新區塊。在新的區塊鏈中,每個區塊中都有兩個攻擊者地址:GKGUq2p和Gh46Jw1,并且在分叉區塊之后的第一個新區塊中有雙花交易。然后,在UTC時間07:35,我們的節點觀察到了另一次重組,其在原始鏈上又挖了另外4個區塊。而防御者則是GbWi6y7和GSsjeTZ,雙方反復進行了交戰,之后,攻擊者以放棄告終,并在UTC時間08:58挖了最后一個區塊。根據區塊中的時間戳以及節點觀察到的重組世界,我們對時間軸的最佳猜測如下:4:04,攻擊者開始從619934高度的區塊挖礦,并在高度619935挖取了一個區塊,并進行了雙花;6:55,攻擊者挖了9個區塊,其所在鏈超過了現有鏈;6:56,我們的節點觀察到并重新定位到攻擊者的區塊鏈。“旁觀者”礦工切換至攻擊者的區塊鏈,并將其延長了2個區塊;7:20防御者開始挖礦,并延長原始鏈上未被攻擊的區塊;7:33防御者在挖到4個新區塊后超過攻擊者的區塊鏈;7:35我們的節點觀察到并重新定位到防御鏈。“旁觀者”礦工切換到防守鏈;7:53攻擊者再次開始挖礦,擴展自己的攻擊鏈,該鏈有兩個附加的“旁觀者”區塊;8:22防御者在12個區塊之后停止挖礦;8:58攻擊者在超過防御者11個區塊之后,也停止了挖礦;9:00我們的節點觀察到并切換至攻擊者更深的重組鏈;9:14防御者再次開始挖礦;9:27防御者在原始鏈超過攻擊者鏈后,繼續挖礦;9:28我們的節點重新定位到防御者的重鏈上;10:20防御者減少投入算力;12:15防御者停止挖礦;算力從何而來?

數據:Gemini于7小時前將95000多枚ETH轉入新的EOA賬戶地址:1月4日消息,據0xScope監測,Gemini于7小時前將95342枚ETH(約1億多美元)轉入新的EOA賬戶地址:0x8c95306141c67e885f9608e7042e450f223b8524。

此前,該95000多枚ETH曾由兩個Genesis地址分別在2020年底和2021年中轉入Gemini部署的合約。2022年11月21日,該合約將ETH轉入Gemini持有的EOA賬戶,而后ETH又被轉入新創建的EOA地址。[2023/1/4 9:51:49]

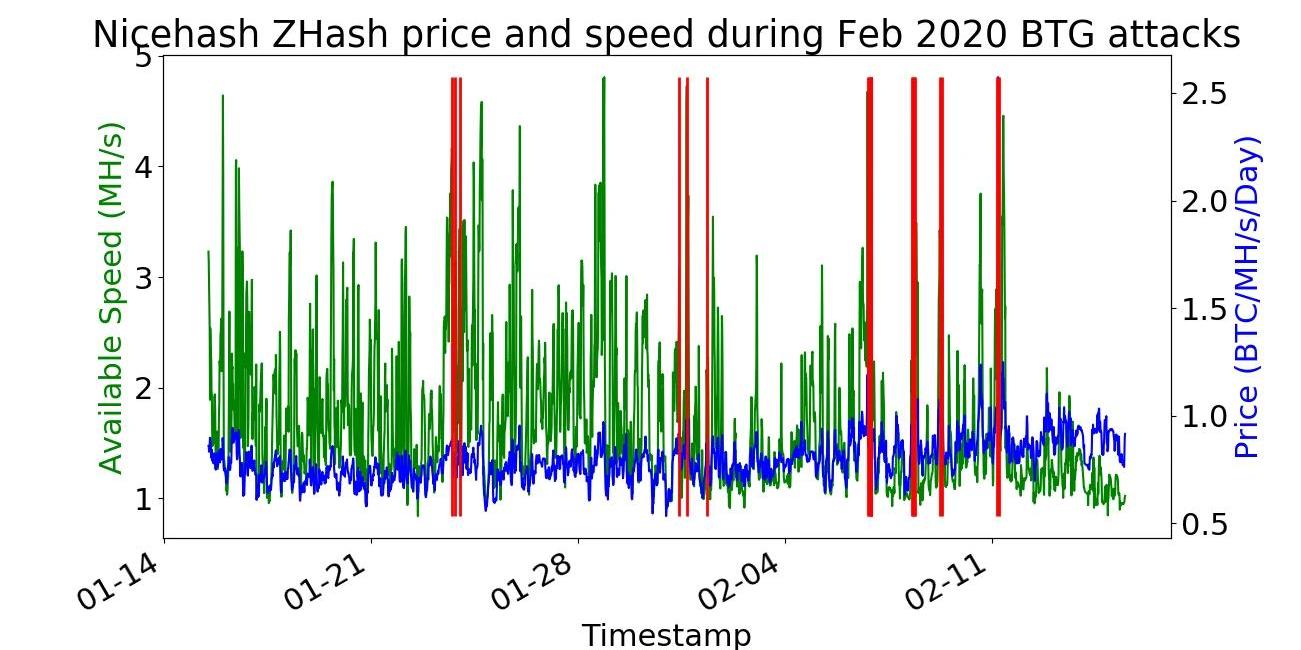

我們沒有確鑿的證據能夠證明觀察到的任何BTG重組,其算力是否來自于Nicehash。這種不確定性,是由于在沒有主動攻擊的情況下,BTG上的出現的價格和可用算力的大幅波動造成的。這與我們最近在Vertcoin雙花攻擊中觀察到的Lyra2REv3形成了對比,在這次攻擊中,我們清楚地看到算力的價格在攻擊期間出現了飆升,而攻擊后又回到了基線。算力可用性和價格的峰值頻率,使得我們很難將看到的峰值歸因于攻擊。然而,市場上有足夠的ZHash算力可被用于執行BTG攻擊,并且存在與檢測到的重組事件一致的算力峰值。

檢測到的重組期間NicehashZHash市場總結,紅線表示重組事件的時間攻擊理論

分析師:比特幣與標準普爾500指數期貨經持續存在高度相關性:7月10日消息,分析師Jim Bianco表示,在過去六個月中,比特幣一直與標準普爾500指數期貨存在高度相關性,并且這種高度相關性繼續存在。比特幣作為通脹對沖工具失敗后,存在敘事問題。(U.Today)[2022/7/10 2:03:20]

實際上,攻擊可通過在BitcoinCore節點上調用一個命令來完成,因此攻擊者可能不需要編寫任何新代碼。例如,攻擊者可能執行了以下操作:使用BitcoinCore節點進行一筆支付,并等到它被區塊納入;在包含支付交易的原始鏈中區塊調用invalidateblock;斷開與對等式網絡的連接,然后清除mempool以刪除現有的支付交易;在其錢包上進行rescan工作,使原始支付交易中使用的輸出可再次使用,并生成一筆新的交易,將相同的輸出花費到新的目的地輸出,這將和原始交易發生沖突;正常挖礦,直到其所在鏈比原始鏈有更多的工作量,然后重新連接到對等網絡,以通知其他節點,讓它們參與這個替代鏈;而防御者只需在包含雙花交易的攻擊者區塊上調用invalidateblock,這將導致其節點繼續在原始鏈上挖礦,而不是重新定位到攻擊者鏈。有可能在最后兩個案例中,攻擊者在看到受害者正在反擊時立即停止了攻擊。也許攻擊者知道,如果受害者能夠進行反擊,就不值得去和他們對戰。在幾乎所有的區塊對戰中,防御者的地址都是GSsjeTZ。在2月1日之前,這個地址從未使用過,而在反擊戰發生后,其也沒有被用于挖礦。然而,這可能不是一個故意的復仇游戲。在這里我們討論下其他的可能性。可能性1:測試一種解釋是,所謂的反擊實際并不是反擊,而是由一個試圖測試反擊軟件的實體模擬的。大家可以想象,一家交易所、商家或者有核心開發者已經編寫了一個基礎設施,以便在發生深度重組時自動反擊,他們希望測試自己的軟件是否能夠正常工作。這可以解釋為什么在2月6日發生的反擊沒有任何雙花。可能性2:礦工之戰礦工們可能一直在互相進行反擊,這不是因為其中一人或兩人有興趣追回雙花的資金,而是為了偷竊,然后追回區塊獎勵。再一次,2月6日的反擊沒有雙花的事實,也支持了這一理論。可能性3:網絡分裂這可能是BitcoinGold中存在的一個短暫、重復發生的網絡分裂。有可能在同一時間,某個客戶端錢包廣播了一筆交易,該交易將花費的輸出加倍到分裂鏈的另一端。我們不知道是否有BitcoinGold錢包軟件能做到這一點。區塊時間戳與此是不一致的,這表明礦工是積極在挖礦的,然后停止了幾次。而時間戳也存在可能是偽造的。攻擊者和防御者的地址,在攻擊前后,都沒有再被使用過。可能性4:軟件漏洞有可能是因為參與挖礦的軟件存在某種漏洞,導致他們無法在最長鏈上挖礦,或者他們意外地調用了invalidateblock。可能性5:偶然的機會另一種可能,則是兩個大型礦工恰好在同一時間發現了區塊,這種分裂的概率是很低的。這似乎不太可信,因為時間戳沒有反映這一點,并且最長的重組是23個區塊;結論

Web3教育平臺Neol完成520萬美元種子輪融資:6月21日消息,Web3教育平臺Neol完成520萬美元種子輪融資,Kyu Collective和Global Ventures共同領投,DoorDash、LearnStart、FJLabs、ParibuVentures的CEO Tony Xu參投。該筆融資用于支持Web3人才培訓和捐贈活動。

據悉,Neol是一家總部位于倫敦的公司,旨在建立更豐富的學術社區從而讓推動教育發展,社區成員可以建立自己的群組和創建Neol代幣。(sifted)[2022/6/21 4:42:31]

算力市場的日益發展,可能會破壞工作量證明加密貨幣的安全性。然而,盡管流動算力市場的存在表明一條弱鏈是容易受到攻擊的,但受害者反擊的可能,在平衡狀態下有可能阻止攻擊。如果這種力量的平衡,足以保護區塊鏈,那么這就提出了一個問題,即需要多少工作量才能防止攻擊?在這項研究工作中,我們只考慮了一個理性的攻擊者,而如果存在非理性的攻擊者,其可能不在乎在51%攻擊中損失的金錢,這使得他們要比潛在的反擊者更具有優勢。對于這樣的破壞者來說,51%攻擊的成本可能仍然是重要的威懾力量,正如今天比特幣所擁有的那樣。致謝:我們要感謝《針對雙花攻擊的反擊》論文的共同作者DanAronoff和DavidParkes。也感謝TadgeDryja、MadarsVirza和GertJaapGlasbergen對這項工作的有益反饋。作者:JamesLovejoy,DanMoroz,NehaNarula

牙買加央行行長:我們遠離加密貨幣:5月19日消息,牙買加央行行長Richard?Byles表示,我們遠離加密貨幣。 (金十)[2022/5/19 3:26:45]

Tags:區塊鏈OINCOICOIN區塊鏈包括哪些方面Filecoin Standard Hashrate TokenCoincheckprimecoin

文|棘輪比薩2020年3月,幣市震動:比特幣遭遇了“黑色星期一”,兩天時間,幣價跌去16%。全球資本市場走低,PlusToken砸盤套現……很多人開始為比特幣的下跌尋找原因.

1900/1/1 0:00:00近日,美國財政部外國資產控制辦公室宣布,兩名中國公民因為通過比特幣場外兌換業務幫助朝鮮Lazarus黑客團隊洗錢而遭受制裁,據OFAC公開的信息,涉案金額達到了9100萬美元.

1900/1/1 0:00:00編者按:本文來自:以太坊愛好者,作者:whiterabbit,翻譯:阿劍,Odaily星球日報經授權轉載.

1900/1/1 0:00:00編者按:本文來自加密谷Live,作者:ConsenSysCodefi,翻譯:子銘,Odaily星球日報經授權轉載.

1900/1/1 0:00:00上周五,以太坊核心開發者會議上,臨時決定將采礦算法重新定義為“Ethash2.0”。討論最初以ProgPow的技術可行性為中心,并引用了獨立審核員和研究人員概述的漏洞.

1900/1/1 0:00:00數字貨幣終究還是難逃疫情這一劫。一天暴跌45%,一周內跌去三分之二,合約爆倉大約15億美元。數字貨幣市場的慘烈,只能用被“血洗、屠城”來形容。 而凱叔在這次大洗牌里毫發無損.

1900/1/1 0:00:00