BTC/HKD-1.81%

BTC/HKD-1.81% ETH/HKD-3.09%

ETH/HKD-3.09% LTC/HKD-2.43%

LTC/HKD-2.43% ADA/HKD-3.01%

ADA/HKD-3.01% SOL/HKD-2.98%

SOL/HKD-2.98% XRP/HKD-2.47%

XRP/HKD-2.47%事件簡述

8月5日凌晨四點,有用戶在opyn論壇反饋自己的賬戶余額無故消失,并有用戶發現可疑的交易信息,如下圖所示:

Opyn項目方再對情況初步分析后做出回應表示:已經轉移了資金,并正在尋找問題原因

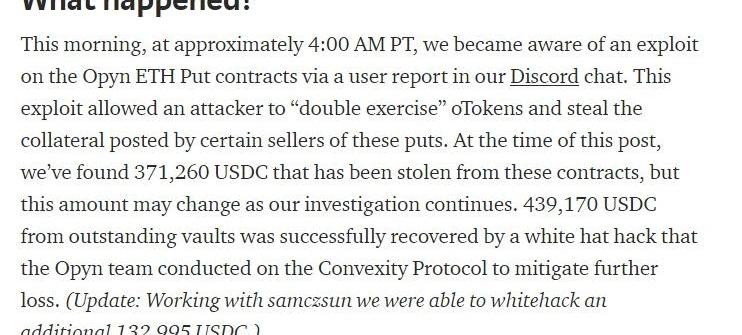

截至發稿前,官方發文回應此次事件:遭到黑客攻擊,并已對可能遭受攻擊的資產進行轉移,但此次漏洞只涉及ETH合約,并不影響其他合約。如下圖所示:

仙人掌CTS智能合約已通過Beosin(成都鏈安)安全審計:據官方消息,Beosin(成都鏈安)近日已完成仙人掌CTS智能合約項目的安全審計服務。

?仙人掌CTS是基于波場底層打造的一個去中心化開放金融底層基礎設施。結合跨鏈,同時包含去中心化穩定數字貨幣,去中心化預言機,去中心化保險,流動性挖礦,智能挖礦等等功能的創新和聚合,進而打造全面的去中心化金融平臺。仙人掌CTS代幣無ICO、零預挖且零私募,社區高度自治。仙人掌CTS將會在9月28日晚20點上線Justswap,并開啟流動性挖礦。

合約地址:TST5pvck2DSYXJk3hkuGH3t1AisCAT4t1s

審計報告編號:202009262149[2020/9/28]

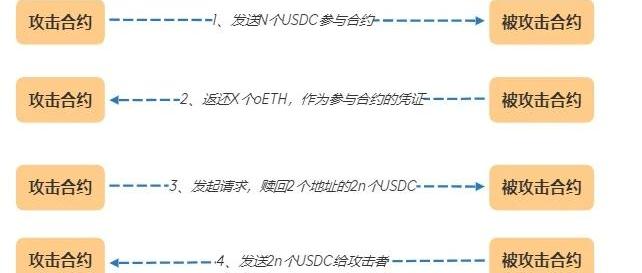

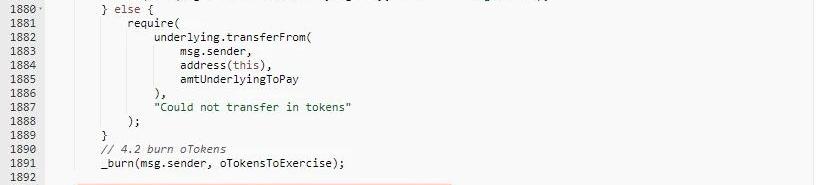

成都鏈安-安全實驗室第一時間對本次事件進行跟蹤分析,以下是態勢感知系統檢測盜的攻擊者合約地址:0xe7870231992ab4b1a01814fa0a599115fe94203f0xb837531bf4eb8ebfa3e20948bd14be067c18cbd30xb72e60ea1d0c04605f406c158dce9ac6ae6d224c攻擊者攻擊方式還原:1、攻擊者調用合約向合約發送n個USDC增加抵押,并得到合約幣oETH2、攻擊者調用合約發送ETH進行抵押,并銷毀oETH以贖回自己的USDC3、攻擊者贖回自己抵押的ETH。如下圖所示:

成都鏈安CMO:交易所需建設一套完整的資金內控系統:3月11日晚8點,成都鏈安CMO Adolfo Gao做客“抹茶周三見”時發表觀點:交易所需建設一套完整的資金內控系統,并對每筆資金的出入都應該做好審核和記錄。此外他還指出,關鍵私鑰和轉賬授權的防護也是重中之重。成都鏈安科技是最早專門從事區塊鏈安全的公司,由前海母基金,聯想創投,復星國際,分布式資本等知名企業和創投戰略投資,電子科技大學楊霞教授,郭文生教授,高子揚博士聯合創立。“抹茶周三見”是MXC抹茶推出的一檔AMA活動,不定期邀請重量級嘉賓在周三進行分享。[2020/3/11]

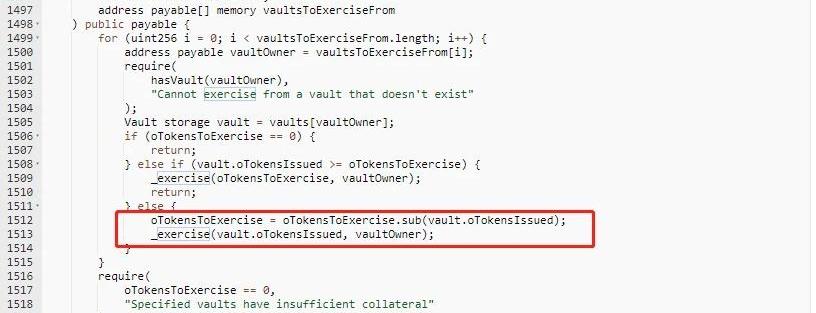

在步驟二中,攻擊者調用exercise函數,并向其傳遞了兩個地址A、B和兩倍自己應得的USDC,程序正常執行,這導致地址B的資金受損。技術分析

動態 | 成都鏈安再獲聯想創投、復星高科領投多輪數千萬元融資:區塊鏈安全公司成都鏈安科技有限公司繼2018年5月分布式資本種子輪投資,2018年11月界石資本、盤古創富天使輪投資后,近期連獲多輪融資,共計數千萬人民幣,由聯想創投、復星高科領投,成創投、任子行戰略投資,分布式資本、界石資本、盤古創富等老股東均跟投。

此次融資將用于持續深化區塊鏈全生態安全布局、研發“一站式”區塊鏈安全服務平臺、開展自主可控的區塊鏈安全技術研究、提升用戶全新體驗及全球化市場的拓展,助力成都鏈安成為全球區塊鏈安全領域的行業標桿。在當前區塊鏈新時代風口下,一方面成都鏈安將利用“一站式”區塊鏈安全平臺和服務,協助相關企業做好安全防護工作,提升安全防護能力,減少安全損失;另一方面將繼續大力協助政府監管機構做好調查取證等工作,以切實加強安全監管;同時多為行業發展發出正能量的聲音,帶頭建立起有序的行業規范,并促進安全標準建設。[2020/1/16]

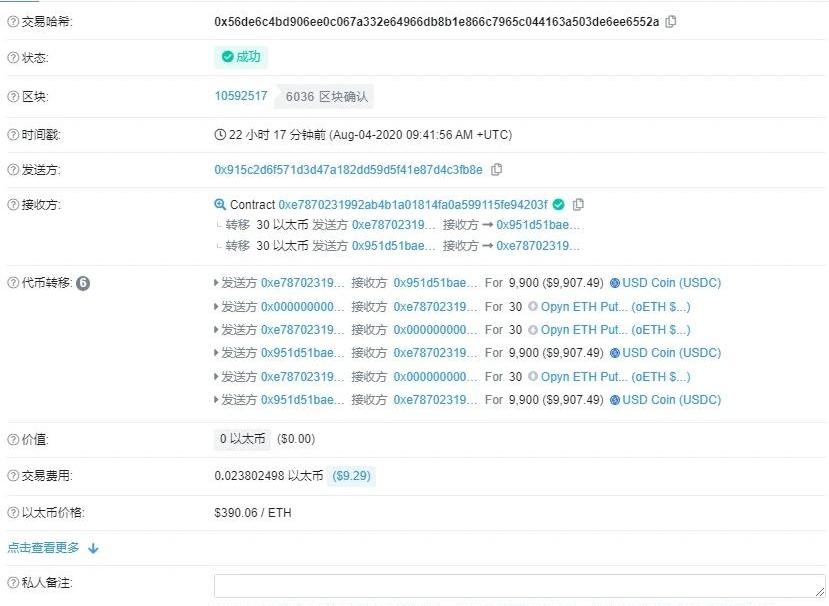

以交易0x56de6c4bd906ee0c067a332e64966db8b1e866c7965c044163a503de6ee6552a為例,攻擊者通過合約0xe7870231992ab4b1a01814fa0a599115fe94203f對合約0x951D51bAeFb72319d9FBE941E1615938d89ABfe2發動攻擊,此筆交易中共獲利$9907。如下圖所示:

動態 | 任子行斥資1000萬元增資成都鏈安 推動區塊鏈行業安全監管:任子行(300311)11月28日晚公告,公司擬以自有資金 1000 萬元向成都鏈安增資。增資完成后,公司將獲得成都鏈安 5.39%股權。公司與成都鏈安創始人楊霞、郭文生、高子揚于 11 月 28 日簽署了投資協議。

任子行稱,公司聚焦網絡空間數據治理,為工信部、等部門提供網絡安全產品和服務。此次投資是基于公司網絡安全行業整體戰略規劃以及自身發展需要,持續跟進前沿技術,在網絡安全新興領域的重要布局。雙方合作有利于發揮各自優勢,積極推動區塊鏈行業的安全監管,促進公司整體戰略長期、持續、高效發展。(中證網)[2019/11/29]

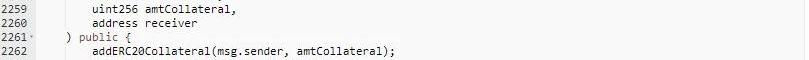

攻擊者首先調用了addERC20CollateralOption函數,向合約中發送了9900個USDC,如下圖所示:

此函數中的addERC20Collateral(msg.sender,amtCollateral);負責代理轉賬USDC;函數中的issueOTokens(amtToCreate,receiver);負責鑄幣oETH,此筆交易鑄幣30個oETH并發送給了攻擊者,如下圖所示:

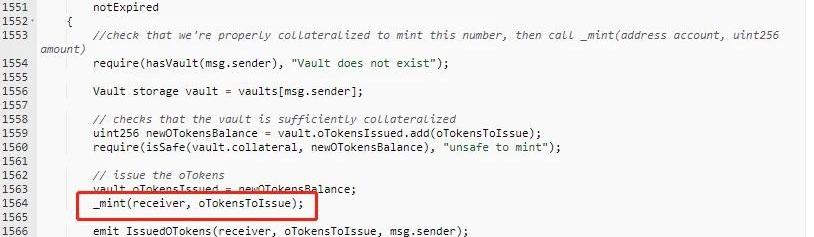

在此完成后,攻擊者的vault參數進行了變化。vault.oTokensIssued和vault.collateral分別更新300000000和9900000000為如下圖所示:

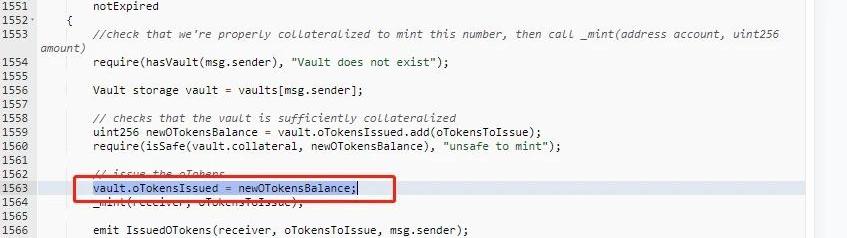

然后攻擊者開始將oETH兌換出來。調用exercise,構造參數oTokensToExercise為60,vaultsToExerciseFrom為兩個地址,其中一個是也滿足條件的他人地址。如下圖所示:

Exercise函數運行_exercise(vault.oTokensIssued,vaultOwner);分支,將30oETH相應比例的USDC發送給調用者,如下圖所示:

我們可以注意到,在最終轉賬時,_exercise是將USDC轉給了msg.sender,也就是攻擊者。我們回頭看exercise中存在者for循環,攻擊者輸入的oTokensToExercise為60,所以合約再驗證了第二個地址符合條件的情況下,依舊會將余額轉給msg.sender,也就是攻擊者。這就使得攻擊者可以獲得兩次USDC,從而獲得利潤。總結建議

此次事件攻擊者利用了exercise函數的邏輯缺陷。此函數在進行最后轉賬前并未驗證調用者是否有權限贖回此地址的USDC,只是簡單的驗證了地址是否可以贖回。屬于代碼層的邏輯漏洞,并且根據官方回復,此合約是經過安全審計的。成都鏈安在此提醒各項目方:1、項目上線前應當進行足夠有效的安全審計,最好是多方審計2、對于合約的應當設置暫停合約交易等功能,在發生安全事件時,可以以保證資金安全3、安全是一個持續的過程,絕非一次審計就能保平安,與第三方安全公司建立長期的合作至關重要

據Coindesk報道,渣打銀行的投資和創新部門一直在為機構市場開發加密貨幣托管產品,其首個試點項目將于今年推出.

1900/1/1 0:00:00十多天來,幣圈牛市氛圍濃郁,暴富神話再現。與之相反,亦有神話正在隕落,可謂幾家歡笑幾家愁。這其中,要說最悲催的,非幾家礦機大廠莫屬了.

1900/1/1 0:00:00編者按:本文來自威廉閑談,作者:陳威廉,Odaily星球日報經授權轉載。不知道你有沒有注意到“Uni大賭場”越來越熱鬧了.

1900/1/1 0:00:00本文經授權轉載自YFII中文社區,轉載請聯系原作者。七月的DeFi當紅炸子雞流動性挖礦YFI項目已經完成代幣分發,社區中因為巨鯨阻撓未能通過的延續挖礦提案分叉出YFII項目,當前流動性挖礦年化收.

1900/1/1 0:00:00編者按:本文來自巴比特資訊,作者:ReneMillman,編譯:夕雨,星球日報經授權發布。要點:自6月初以來,DeFi用戶總數增長了23%,而價值超過20億美元的以太坊和比特幣現已鎖定在DeFi.

1900/1/1 0:00:00編者按:本文來自深潮TechFlow,作者:葉小風,Odaily星球日報經授權轉載。以太坊終于漲了!過去的兩天里,以太坊漲了12%。投資者們終于長舒了一口氣.

1900/1/1 0:00:00