BTC/HKD+1.12%

BTC/HKD+1.12% ETH/HKD+3.27%

ETH/HKD+3.27% LTC/HKD+2.68%

LTC/HKD+2.68% ADA/HKD+3.09%

ADA/HKD+3.09% SOL/HKD+1.53%

SOL/HKD+1.53% XRP/HKD+0.58%

XRP/HKD+0.58%小 A 最近收到了交易所即將清退大陸用戶的短信,他準備將加密貨幣從交易所提到錢包。于是小 A 在瀏覽器輸入“xx 錢包官方”,點進排在首位的鏈接,下載 App-創建錢包-轉入資產,一氣呵成。沒幾天,小 A 收到了轉賬成功的通知,他錢包 App 里的余額——價值 1000 萬美元的 ERC20-USDT——都化為零了。小 A 后來才意識到,這個 App 是假的,自己下載到廣告位的釣魚 App 了。小 A 在朋友的介紹下,找到了我們。

聚焦受害者

小 A 不是第一個找到我們的受害者了。

隨著加密貨幣被媒體持續炒熱,不少路人在毫無基礎的情況下瘋狂涌入加密貨幣世界,滋生了一系列被騙被盜事件。當越來越多的受害者找到我們,我們便開始關注并收集相關事件的信息。

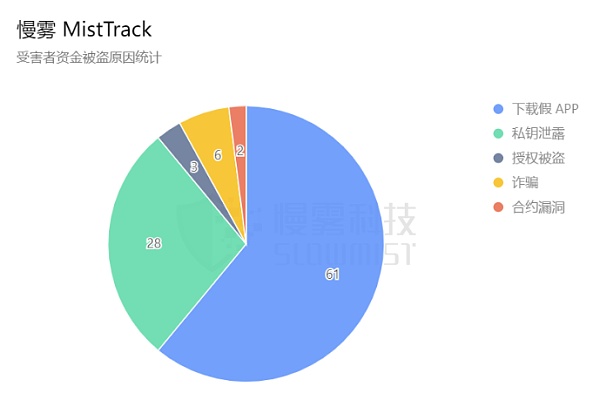

根據慢霧 MistTrack 所接觸的受害者信息收集統計,因下載假錢包 App 被盜的就占到了 61%。

慢霧:蘋果發布可導致任意代碼執行的嚴重漏洞提醒,請及時更新:7月11日消息,慢霧首席信息安全官23pds發推稱,近日蘋果發布嚴重漏洞提醒,官方稱漏洞CVE-2023-37450可以在用戶訪問惡意網頁時導致在你的設備上任意代碼執行,據信這個已經存在被利用的情況,任意代碼危害嚴重,請及時更新。[2023/7/11 10:47:05]

而下載到假錢包 App 的方式無外乎幾種:

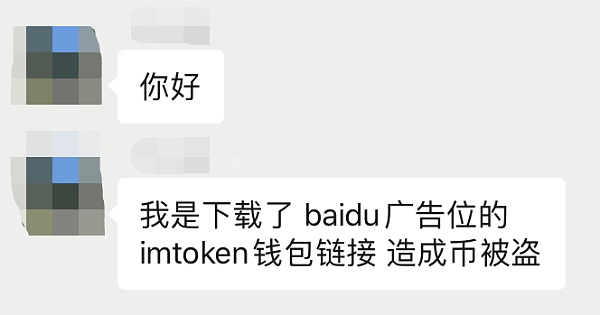

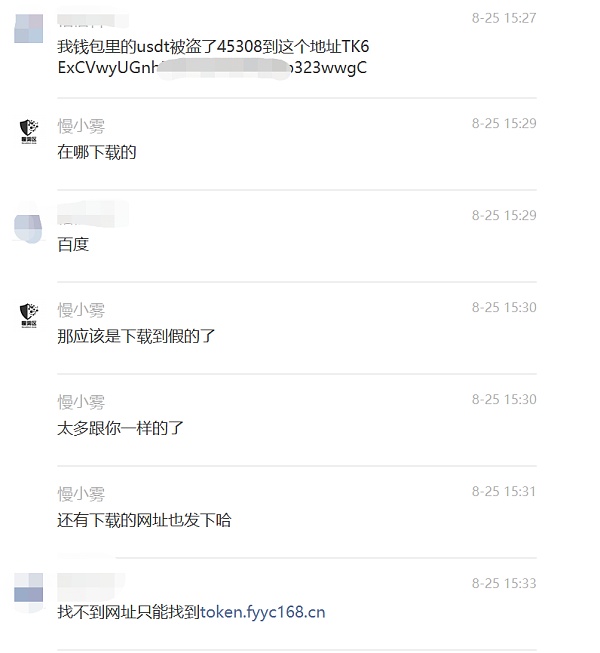

騙子向用戶發送海報或鏈接,誘導用戶下載假 App;

騙子通過購買搜索引擎的廣告位及自然流量,誘騙用戶訪問虛假官網;

騙子獲取受害者信任后,向受害者發送鏈接下載 App,并鼓勵受害者購買加密貨幣并轉入他們的錢包,騙子不斷找借口要求受害者存入更多資金以提取資金。

慢霧:6月24日至28日Web3生態因安全問題損失近1.5億美元:7月3日消息,慢霧發推稱,自6月24日至6月28日,Web3生態因安全問題遭遇攻擊損失149,658,500美元,包括Shido、Ichioka Ventures、Blockchain for dog nose wrinkles、Chibi Finance、Biswap、Themis等。[2023/7/3 22:14:33]

最后這些受害者始終沒有拿回他們的錢。

慢霧:Multichain(AnySwap)被黑由于anySwapOutUnderlyingWithPermit函數相關問題:據Multichain(AnySwap)早前消息,2022年01月18日,一個影響6個跨鏈Token的關鍵漏洞正在被利用。慢霧安全團隊進行分析后表示,此次主要是由于anySwapOutUnderlyingWithPermit函數為檢查用戶傳入的Token的合法性,且未考慮并非所有underlying代幣都有實現permit函數,導致用戶資產被未授權轉出。慢霧安全團隊建議:應對用戶傳入的參數是否符合預期進行檢查,且在與其他合約進行對接時應考慮好兼容性問題。[2022/1/19 8:57:49]

受害者案例

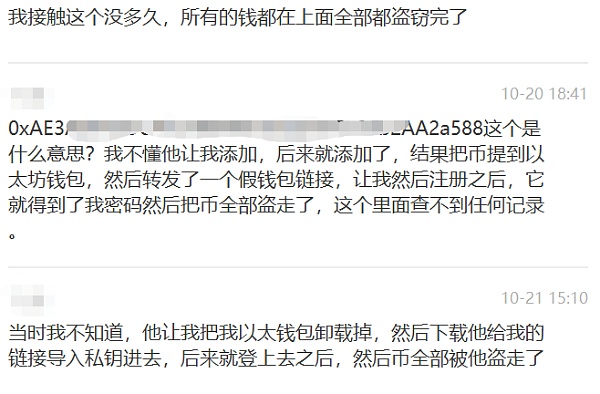

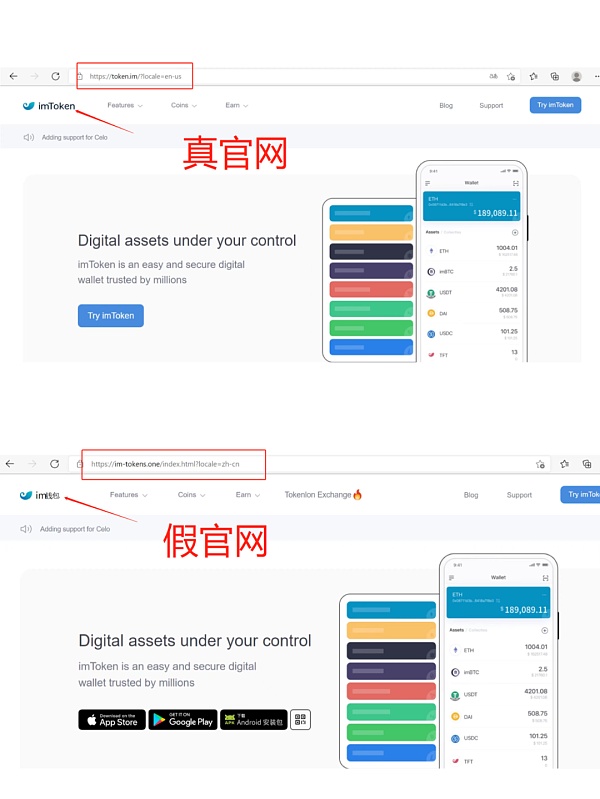

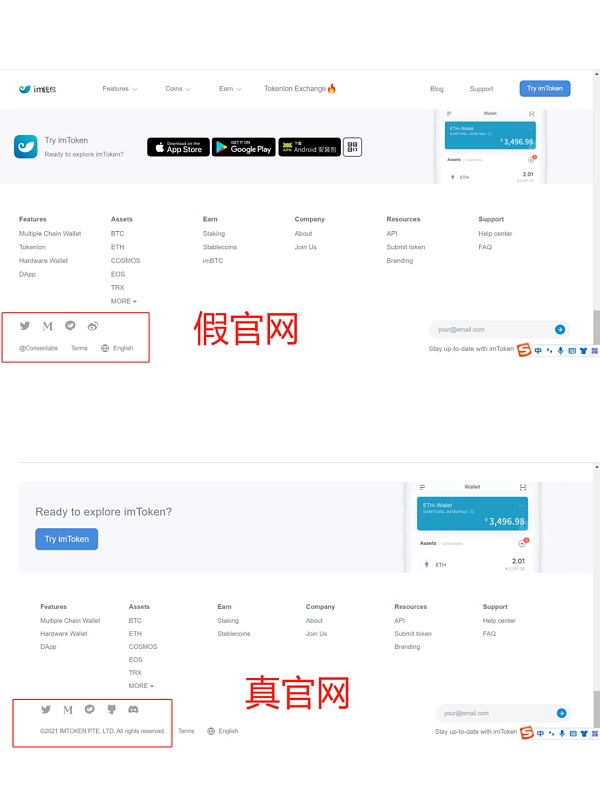

據某個受害者反映,騙子一開始通過群聊添加為好友,接著與受害者成為朋友,獲得信任后,向受害者發送了所謂的官網下載鏈接。我們來對比下官方與釣魚網站之間的區別。

慢霧:Lendf.Me攻擊者剛歸還了126,014枚PAX:慢霧安全團隊從鏈上數據監測到,Lendf.Me攻擊者(0xa9bf70a420d364e923c74448d9d817d3f2a77822)剛向Lendf.Me平臺admin賬戶(0xa6a6783828ab3e4a9db54302bc01c4ca73f17efb)轉賬126,014枚PAX,并附言\"Better future\"。隨后Lendf.Me平臺admin賬戶通過memo回復攻擊者并帶上聯系郵箱。此外,Lendf.Me攻擊者錢包地址收到一些受害用戶通過memo求助。[2020/4/20]

慢霧:Let's Encrypt軟件Bug導致3月4日吊銷 300 萬個證書:Let's Encrypt由于在后端代碼中出現了一個錯誤,Let's Encrypt項目將在撤銷超過300萬個TLS證書。詳情是該錯誤影響了Boulder,Let's Encrypt項目使用該服務器軟件在發行TLS證書之前驗證用戶及其域。慢霧安全團隊提醒:數字貨幣行業有不少站點或內部系統為安全目的而使用 Let's Encrypt 自簽證書,請及時確認是否受到影響。如有影響請及時更新證書,以免造成不可預知的風險。用戶可查看原文鏈接在線驗證證書是否受到影響。[2020/3/4]

左右滑動查看更多

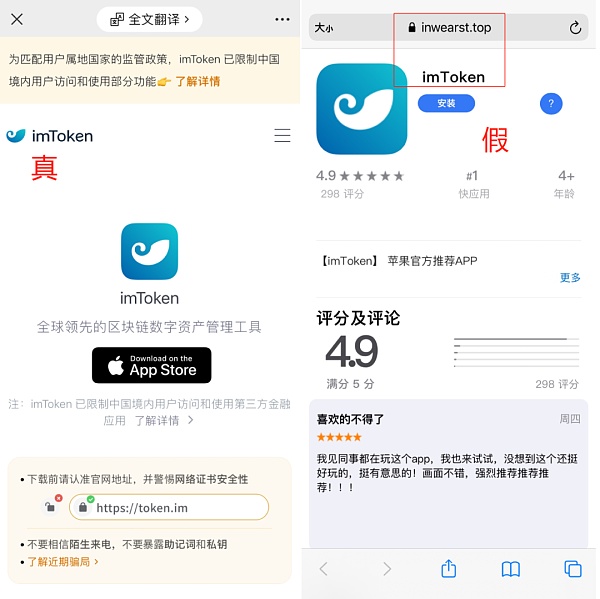

以該受害者提供的信息來看,假官網雖然看起來很逼真,但總有一些破綻。比如假官網名稱居然叫“im?錢包”、假官網隨處可見的下載二維碼。當受害者決定下載 App 時,掃描二維碼后會將他們帶到模仿應用商店的網頁,該頁面甚至有虛假評論,使受害者相信這個錢包 App 是合法的。

追蹤研究

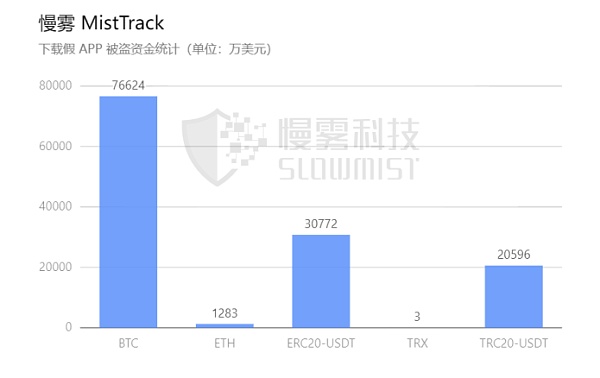

慢霧 AML 團隊對找到我們的受害者提供的信息進行分析研究,據不完全統計,目前因下載假 App 導致資產被盜的受害者規模已有上萬人,被盜金額高達十三億美元,這還只是針對找到我們的受害者的統計,而且只包括?ETH、BTC、ERC20-USDT、TRX、TRC20-USDT。

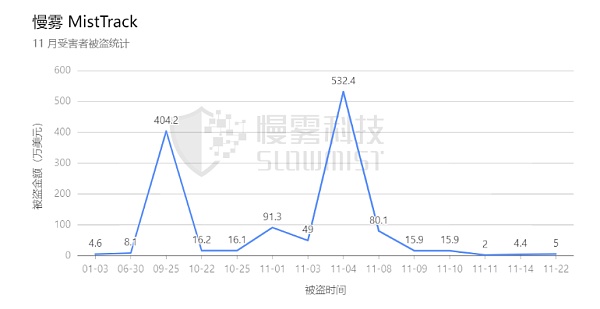

下圖是 11 月份找到我們并希望我們能提供幫助的受害者錢包被盜的相關信息。

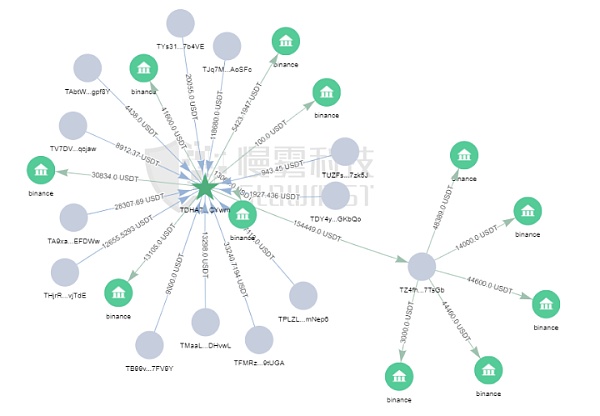

其中一名受害者分享了他被盜的資金轉移到的波場地址 (TDH...wrn),該騙子地址目前已接收超過 258,571 TRC20-USDT。

慢霧 MistTrack 對該騙子地址進行追蹤分析,結果顯示共有 14 人將資金轉入該地址,可以認為 14 人都是受害者,同時,資金流入的每一層地址交易量都很大,資金被拆分后都流入了不同的 Binance 用戶地址。

其中一個 Binance 用戶地址 (TXJ...G8u) 目前已接收超 609,969.299 枚 TRC20-USDT,價值超 61 萬美元。

這只是其中一個地址而已,可想而知這種騙局的規模以及騙子從受害者那里賺了多少錢。

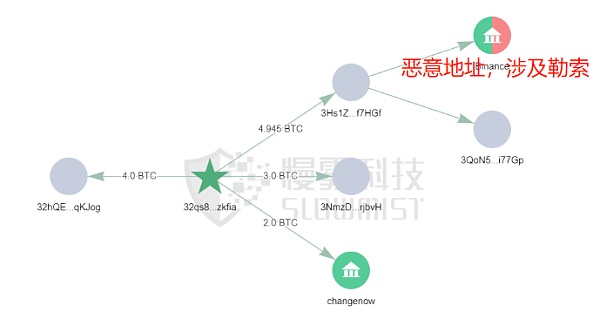

還有一個有趣的點,當我們在分析某些騙子地址(如 BTC 地址 32q...fia)的時候,竟發現該地址的資金被轉移到了與勒索活動相關聯的惡意地址,通過一些渠道的查詢結果顯示,此類騙局似乎不僅是團伙作案,甚至表現出跨省跨國的特征。

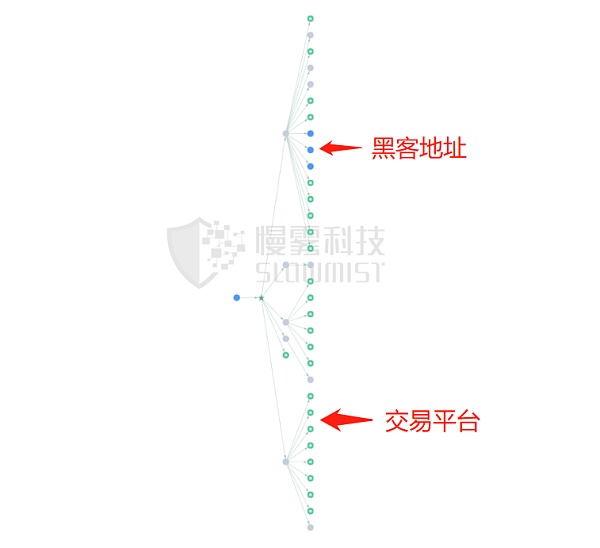

此外,我們的分析還顯示出,騙子得手后通常會將一部分資金轉移到交易平臺,將另一小撮資金轉入某個交易量特別大的黑客地址,以混淆分析。

總結

目前這種騙局活動不僅活躍,甚至有擴大范圍的趨勢,每天都有新的受害者受騙。用戶作為安全體系最薄弱的環節,應時刻保持懷疑之心,增強安全意識與風險意識,必要時可通過官方驗證通道核實。

同時,如需使用錢包,請務必認準以下主流錢包 App 官方網址:

imToken 錢包:

https://token.im/

TokenPocket 錢包:

https://www.tokenpocket.pro/

TronLink 錢包:

https://www.tronlink.org/

比特派錢包:

https://bitpie.com/

MetaMask 錢包:

https://metamask.io/

火幣錢包:

https://www.huobiwallet.io/

Tags:APPTPSTOKELETFlappyRatstps幣圈Plant vs Undead Tokentrustwallet

開個thread,嘗試從U本位和幣本位的角度分析游戲出之前和打金期的價格走勢,涉及到女武神(valk+yrio)、扳手腕(prot)、godz、飛船(eternal)、飛機(cpan)、bnb英.

1900/1/1 0:00:00“人均萬元空投!”在月初ENS宣布將推出自己的治理Token后,就有人在社群高呼。10月9日,以太坊上著名的域名服務商ENS正式開啟了空投認領,根據空投規則,有早期貢獻者收獲了近4.6萬個ENS.

1900/1/1 0:00:00盡管大家并不知道元宇宙能否到來、何時才能到來,但只要有風吹草動,即便像是盲人摸到大象的一角,也足夠引發爆炸效果。最重要的是,元宇宙還沒來,搶人大戰已經開始了.

1900/1/1 0:00:00周四,名為ConstitutionDAO的在線組織在蘇富比拍賣行的公開拍賣會上,未能購得最后一份私有的《美國憲法》第一版副本.

1900/1/1 0:00:00原標題:《Blockchain Networks and the Human Factor: How to Know Whether They’re Accessible》作者:Shirley.

1900/1/1 0:00:00美國總統拜登周一簽署了《基礎設施投資和就業法案》,將對加密經紀人的定義交由美國財政部處理。至此,美國圍繞爭議不斷的加密“經紀人”定義的探討進入新一輪流程,經紀人的定義將面臨財政部內部制定規則的過.

1900/1/1 0:00:00