BTC/HKD+1.13%

BTC/HKD+1.13% ETH/HKD+1.05%

ETH/HKD+1.05% LTC/HKD+2.43%

LTC/HKD+2.43% ADA/HKD-1.22%

ADA/HKD-1.22% SOL/HKD+3.15%

SOL/HKD+3.15% XRP/HKD-0.57%

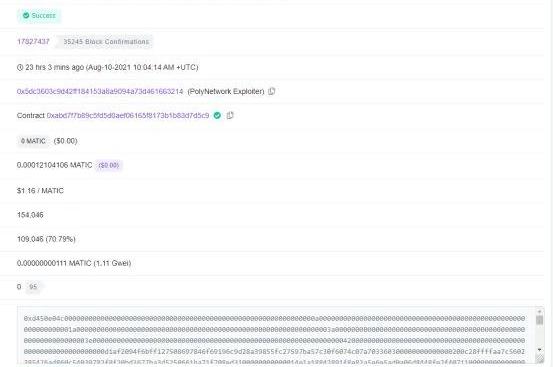

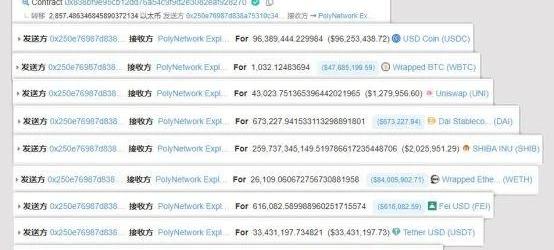

XRP/HKD-0.57%之前的明星爆火項目O3想必大家還有印象,不過在一天前崩盤了,O3Swap的池子被盜,因為O3的資金放在poly里,所以poly被黑導致了O3覆滅;8月10日晚,跨鏈協議PolyNetwork遭受攻擊,Ethereum、BinanceChain、Polygon3條鏈上近6億美元資金被盜。因為兩家被攻擊的平臺背后是同一家技術團隊,且有NEO背書,被盜原因是項目方在合約里給自己留有超級權限,黑客利用這個超級權限的后門將池子里的幣全部都轉走。LBank藍貝殼學院這里科普一下,PolyNetwork被曾被認為是當前市場上可落地性最佳的跨鏈互操作性協議,真正做到異構跨鏈。目前,已經支持的異構跨鏈協議包括:Bitcoin、Ethereum、NEO、Ontology、Elornd、Ziliqa、幣安智能鏈、Switcheo、火幣生態鏈等。回顧事件:攻擊最早發生于8月10日17:55,黑客在以太坊陸續從PolyNetwork智能合約轉移了9638萬個USDC、1032個WBTC等資產,總價值超過2.6億美元;18:04起,黑客在Polygon從該項目智能合約轉移了8508萬USDC;18:08起,黑客在BSC從該項目智能合約轉移了8760萬個USDC、26629個ETH等資產。

安全公司:Poly Network被攻擊的根本原因或為四分之三的管理員私鑰被盜:7月3日消息,安全公司Dedaub在博客文章中表示,跨鏈互操作協議Poly Network被攻擊的根本原因不是智能合約上的邏輯錯誤,而最有可能的是,四分之三的Poly Network管理員的私鑰被盜或被濫用。

Dedaub還提到,Poly Network花了7個小時才對此次攻擊做出反應,同時攻擊者在多個鏈上精心策劃了幾筆交易來利用這一點。目前為止還沒有明確的證據表明私鑰被盜,它可能是一個Rug Pull,也可能是在四分之三的管理員上運行的鏈外軟件受到損害。如果Poly Network開發人員確實確認攻擊與受損的簽名密鑰有關,那么這就會讓人質疑控制如此多資金的中心化跨鏈橋的適用性,這次攻擊還表明Poly Network團隊對底層橋的監控并不完美。[2023/7/3 22:14:24]

數據:約1300萬美元Nomad被盜資金被歸還:8月4日消息,據歐科云鏈OKLink多鏈瀏覽器顯示,被標記為“Nomad官方被盜資金回收”的鏈上地址,目前已收到包括146枚ETH、626萬枚USDC、201萬枚USDT、15萬枚DAI、399枚WETH在內價值約1300萬美元的資產。[2022/8/4 2:58:18]

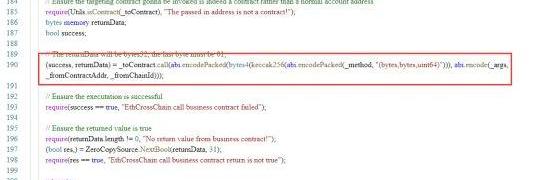

這是整個加密歷史上涉案金額最大的黑客事件,超過了鼎鼎大名的Mt.Gox事件,以及2018年的Coincheck大案。關于本次事件發生的具體原因,行業安全機構技術團隊一直在進行實時監控,追蹤漏洞原理和技術細節。經過分析,攻擊者是利用了EthCrossChainManager合約中存在的邏輯缺陷,通過該合約調用EthCrossChainData合約中putCurEpochConPubKeyBytes函數更改Keeper為自有地址,然后使用該地址對提取代幣的交易進行簽名,從而將LockProxy合約中的大量代幣套取出來。黑客是怎么得手的?攻擊者地址:BSC:0x0D6e286A7cfD25E0c01fEe9756765D8033B32C71ETH:0xC8a65Fadf0e0dDAf421F28FEAb69Bf6E2E589963Polygon:被攻擊的合約:BSC:A:0x7ceA671DABFBa880aF6723bDdd6B9f4caA15C87BB:0x2f7ac9436ba4B548f9582af91CA1Ef02cd2F1f03ETH:C:0x838bf9E95CB12Dd76a54C9f9D2E3082EAF928270D:0x250e76987d838a75310c34bf422ea9f1AC4Cc906Polygon:E:0xABD7f7B89c5fD5D0AEf06165f8173b1b83d7D5c9F:攻擊交易:BSC:0x3eba3f1fb50c4cbe76e7cc4dcc14ac7544762a0e785cf22034f175f67c8d3be90x50105b6d07b4d738cd11b4b8ae16943bed09c7ce724dc8b171c74155dd496c250xd65025a2dd953f529815bd3c669ada635c6001b3cc50e042f9477c7db077b4c90xea37b320843f75a8a849fdf13cd357cb64761a848d48a516c3cac5bbd6caaad5ETH:0xb1f70464bd95b774c6ce60fc706eb5f9e35cb5f06e6cfe7c17dcda46ffd59581Polygon:0x1d260d040f67eb2f3e474418bf85cc50b70101ca2473109fa1bf1e54525a3e010xfbe66beaadf82cc51a8739f387415da1f638d0654a28a1532c6333feb2857790在BSC上,攻擊者首先通過傳遞精心構造的數據調用EthCrossChainManager合約中的verifyHeaderAndExecuteTx函數。由于verifyHeaderAndExecuteTx函數調用了內部函數_executeCrossChainTx,并且在該內部函數中使用用了call調用,攻擊者通過精心構造的數據控制了call調用的參數_method,成功的以EthCrossChainManager合約的身份調用了EthCrossChainData合約中putCurEpochConPubKeyBytes函數更改Keeper為自有地址。這一步操作是為了后續能夠獲得有效Keeper簽名后的交易,然后提取合約中的代幣。

Cashaa創始人兼首席執行官披露被盜事件更多細節:一涉事員工已被暫時停職:此前消息,7月12日,加密貨幣交易所Cashaa被盜,失竊超336枚BTC。

Cashaa創始人兼首席執行官Kumar Gaurav最近向媒體透露了導致這起事件的更多細節:“起先,一名員工于2020年7月8日報告,公司提供的辦公電腦出現了機器故障。因此,該名員工請求公司是否可以在自己的個人電腦上進行工作操作,在Blockchain.com、火幣等不同平臺上建立多種可供選擇的在線錢包。考慮到客戶體驗問題,我們破例允許了他這么做。”

Kumar Gaurav繼續表示,Cashaa推測是該員工的個人電腦上被裝載了惡意病,這導致了被盜事件的發生。事故發生后,涉事設備已被公司的調查小組扣留,該員工也將被停職,直至調查結束。(Cointelegraph)[2020/7/20]

公告 | 青蛙云算力:已處理完畢被盜提用戶資產損失:據青蛙云算力平臺公告和官方證實,2月19日14時,經用戶反饋發現ZEC提現地址被惡意篡改,導致部分用戶資產被盜提,青蛙云算力平臺迅速反應并采取積極措施:為保障用戶利益,平臺以補打ZEC形式彌補用戶當日資產損失,24小時內已完成確認用戶補打工作。

截至2月20日12時,青蛙云算力平臺對19日當天發現并確認的共7個被盜提地址總計246.13ZEC資產已補打完畢。更多詳情點擊原文鏈接查看。[2020/2/20]

上述調用攻擊者構建的_method實際上并不是putCurEpochConPubKeyBytes,這是因為call調用中只有函數名是用戶可控的,參數為固定的數量和類型。攻擊者通過構造與putCurEpochConPubKeyBytes具有相同函數簽名的f1121318093函數實現了對EthCrossChainData合約中putCurEpochConPubKeyBytes函數的調用。完成修改Keeper之后,攻擊者便可以對任意交易進行簽名。攻擊者通過多筆有效Keeper簽名后的交易將B合約中ETH、BTCB、BUSD以及USDC代幣全部取出。由于ETH和Polygon與BSC上具有相同的代碼和Keeper,攻擊者在完成BSC上的攻擊之后,將之前構造的數據在ETH和Polygon上進行重放,將ETH和Polygon上Keeper也修改為了自有地址。

聲音 | Peter Vessenes:“DAO被盜事件”應該給人們更多啟發:近日,CoinLab聯合創始人、比特幣基金會前主席Peter Vessenes指出,DAO被黑了,這是一個很戲劇性的事件,我認為,作為回應,社區必須首先處理更簡單的事情;他們也放棄了一些烏托邦式的夢想,轉而尋求新的經濟上的、更實際的互動方式。我希望人們能回首過去,并受到類似事件的啟發。據悉,2016年6月17日,黑客利用DAO的智能合約漏洞盜取了其360萬個以太幣,按目前的價格這些幣價值近4.84億美元。[2019/3/9]

然后使用同樣的攻擊手法,取出了D合約中全部的ETH、USDC、WBTC、UNI、DAI、SHIB、WETH、FEI、USDT和renBTC以及F合約中全部的USDC。

攻擊者在Polygon歸還101萬USDC。Ps:現在一大堆人在打幣給黑客地址留言要幣因為聽說有人要了以后得到13.5個eth我們需要注意哪些事情?本次攻擊事件主要原因是合約權限管理邏輯存在問題,任意用戶都可以調用verifyHeaderAndExecuteTx函數進行交易的執行,并且在其內部進行call調用時,函數名可由用戶控制,惡意用戶可以通過精心構造數據異常調用部分函數。同時EthCrossChainManager合約具有修改Keeper的權限,正常情況下是通過changeBookKeeper函數進行修改,但在此次攻擊中攻擊者是通過精心構造的數據通過verifyHeaderAndExecuteTx函數中的call調用成功修改Keeper地址,而Keeper地址又可以對交易進行簽名,Defi誕生以來最大損失的攻擊事件因此產生。LBank藍貝殼學院在此提醒大家,開發者在使用call調用時,尤其需要注意參數為用戶可控的情況,一些特殊的合約以及函數需要對權限進行嚴格控制,避免被異常調用造成不可挽回的損失。

Tags:ETHOLYPOLPOLYtogetherbnb倉庫薇拉polygon幣官網PolkallyPolyQuity

在美國證券交易委員會主席GaryGensler發表了題為《加密貨幣與國家安全》演講的3天后,SEC在官網發布了首例針對DeFi平臺監管的案例.

1900/1/1 0:00:00收錄于話題#每日期權播報播報數據由Greeks.liveDataLab格致數據實驗室和Deribit官網提供.

1900/1/1 0:00:00前世今生 說是前世今生,其實從Meebits問世到現在也就剛過去了4個月,但伴隨著最近Meebits交易量的飆升,不得不感慨,NFT一天,幣圈十年.

1900/1/1 0:00:00與海外NFT生態的爆炸式發展相比,中國國內的NFT市場才剛剛開始。最近,騰訊、支付寶、搜云科技、零幺宇宙和其他公司已經開始創建自己的NFT,并推出了NFT藝術品.

1900/1/1 0:00:00加密資產市場正在蓬勃發展中,基于鏈上的資產確權受到智能合約保護,且衍生出豐富的可限時交割的金融產品,從而能創造鎖定資產的流動性,并實現引入鏈外資產、降低市場準入等等功能.

1900/1/1 0:00:00準備階段:手機端玩家需要Tokenpocket錢包,創建OEC錢包。網頁版玩家需要確保自己的歐易OKEx鏈上錢包,在谷歌瀏覽器搜索“OKEx鏈上錢包”設置鏈接到OEC主網,或者直接創建OEC主網.

1900/1/1 0:00:00