BTC/HKD-0.7%

BTC/HKD-0.7% ETH/HKD-2.66%

ETH/HKD-2.66% LTC/HKD-2.47%

LTC/HKD-2.47% ADA/HKD-1.85%

ADA/HKD-1.85% SOL/HKD-1.15%

SOL/HKD-1.15% XRP/HKD-1.18%

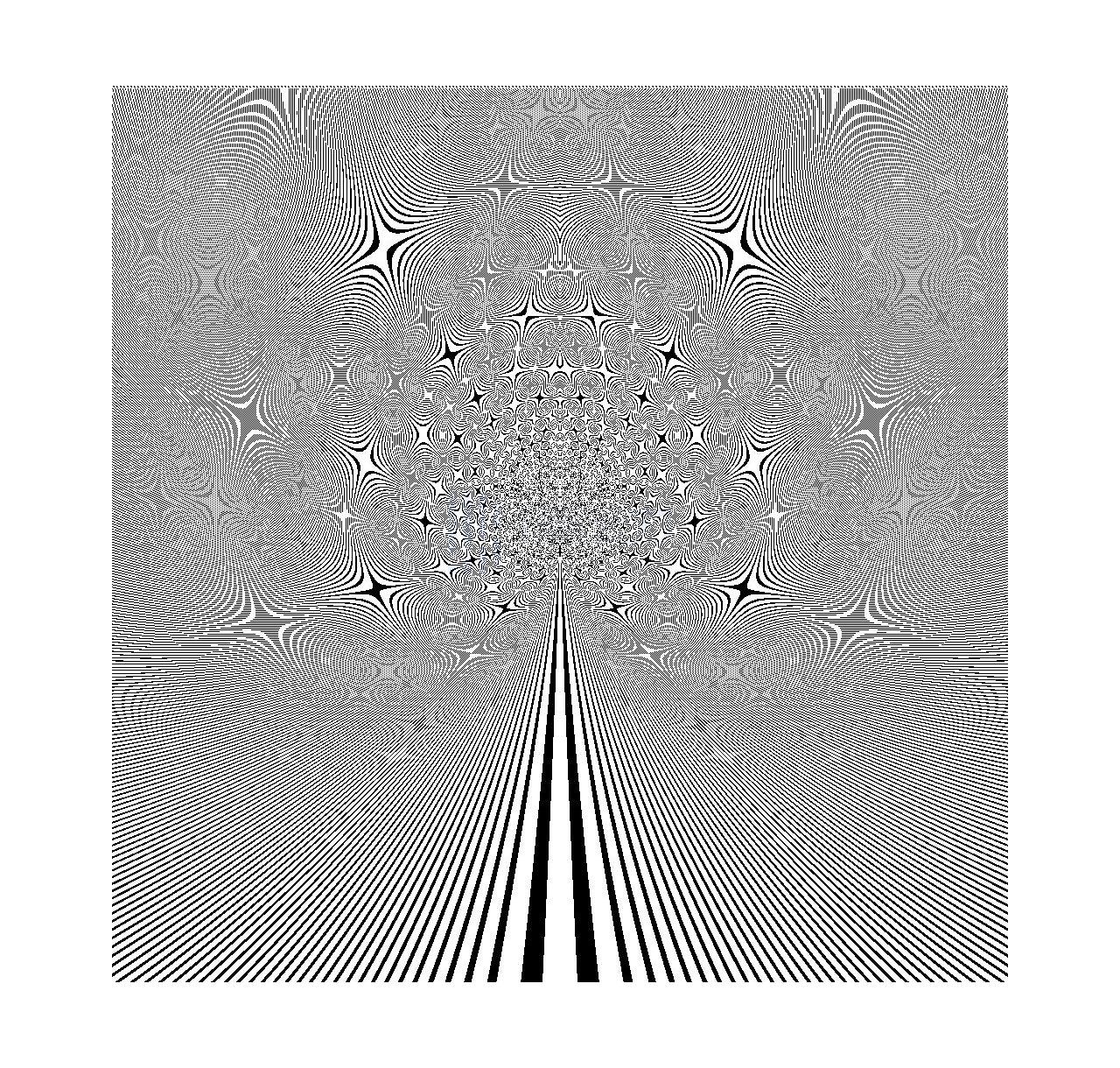

XRP/HKD-1.18%本文梳理自加密愛好者AndrewBadr在個人社交媒體平臺上的觀點,律動BlockBeats對其整理翻譯如下:大約在一年前,Cryptopunks的創建者LarvaLabs在自己的新作里隱藏了一個NFT彩蛋。下面我要講的,就是我和幾個朋友是如何解開謎題,并領取獎勵的故事。如果你一直在關注NFT領域,就肯定知道到上個月ProofCollective社區的Grails空投。這次空投有20件NFT作品,分別來自20位匿名藝術家,Proof的成員每人可以挑選一件來鑄造。在所有作品都被鑄造后,藝術家的名字才會被公布。下面這件作品是Grails#11,在揭幕之前社區就已經知道它了。這應該是一個數學方程,有類似星光樣式的圖案,和一條通向魔幻宇宙的道路,看上去奇異而美麗。

Reddit用戶發現7zip文件可能與隱藏在比特幣區塊鏈中的安阿桑奇有關:金色財經報道,根據Reddit社區 r/bitcoin 上的一篇帖子,發現了一個舊文件,該文件可能與維基解密的告密者和創始人阿桑奇有關。加密的7zip文件位于2017年1月5日發生的交易的輸出腳本中,并在區塊高度446,713處被開采。

作者還指出,該文件可以通過拼接特定交易的所有輸出腳本的pubkhash seg來獲得。[2023/2/13 12:02:32]

動態 | 研究人員發現任務管理器隱藏的Monero惡意挖礦軟件:據cointelegraph報道,網絡安全公司Varonis發現了一種新的加密貨幣劫持病,名為“Norman”,目的是挖掘Monero(XMR)并逃避檢測。[2019/8/15]

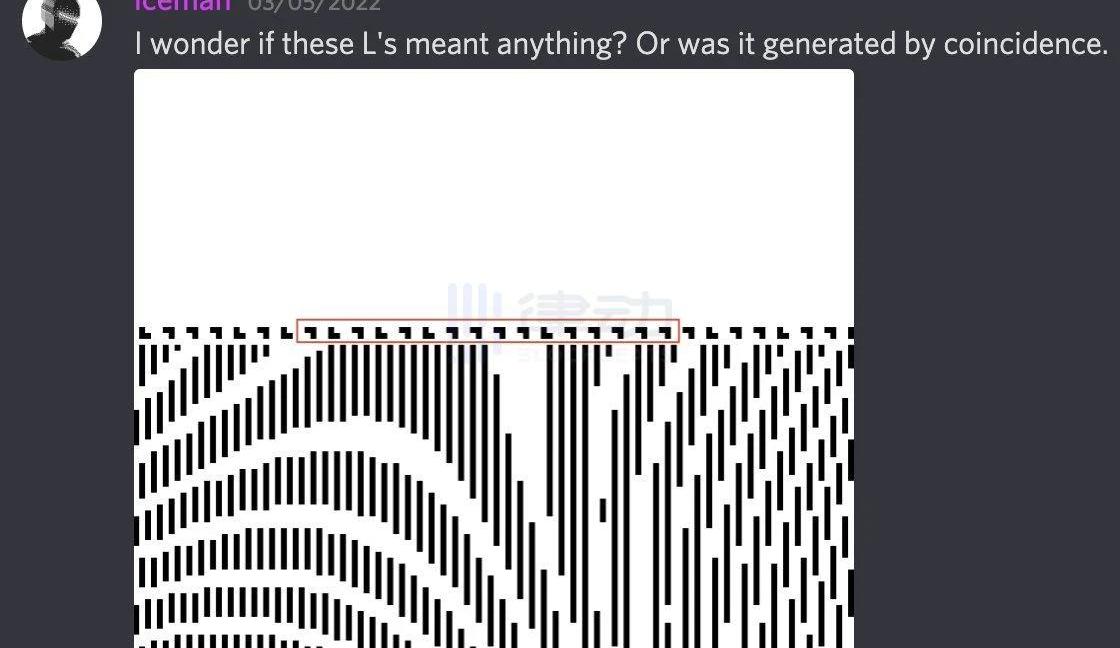

在鑄造結束后不久,Proof團隊就舉行了一場備受期待的電話會議,揭開了每件作品背后的故事和藝術家的面紗。當得知Grails#11是LarvaLabs為其新項目Autoglyphs創作的初始模型時,所有人都震驚了。盡管這次鑄造活動里的每件作品都很受歡迎,但目前Grails#11仍然占據著最高價格,地板價45ETH。故事到這里應該就結束了對吧?不。事實上,在經過了數周的猜測和分析后,人們還是忽略了一個細節。在3月5日揭幕之夜當晚,ProofDiscord里的iceman發了下面這段話:

動態 | 黑客在Windows安裝文件中隱藏加密貨幣挖掘惡意軟件:據cnBeta消息,趨勢科技的安全研究人員表示,黑客正在偽裝加密貨幣挖掘惡意軟件,并將其作為合法的Windows安裝包傳遞出去。這種惡意軟件,通常被稱為Coinminer,使用了一系列混淆方法,使其攻擊特別難以檢測。[2018/11/9]

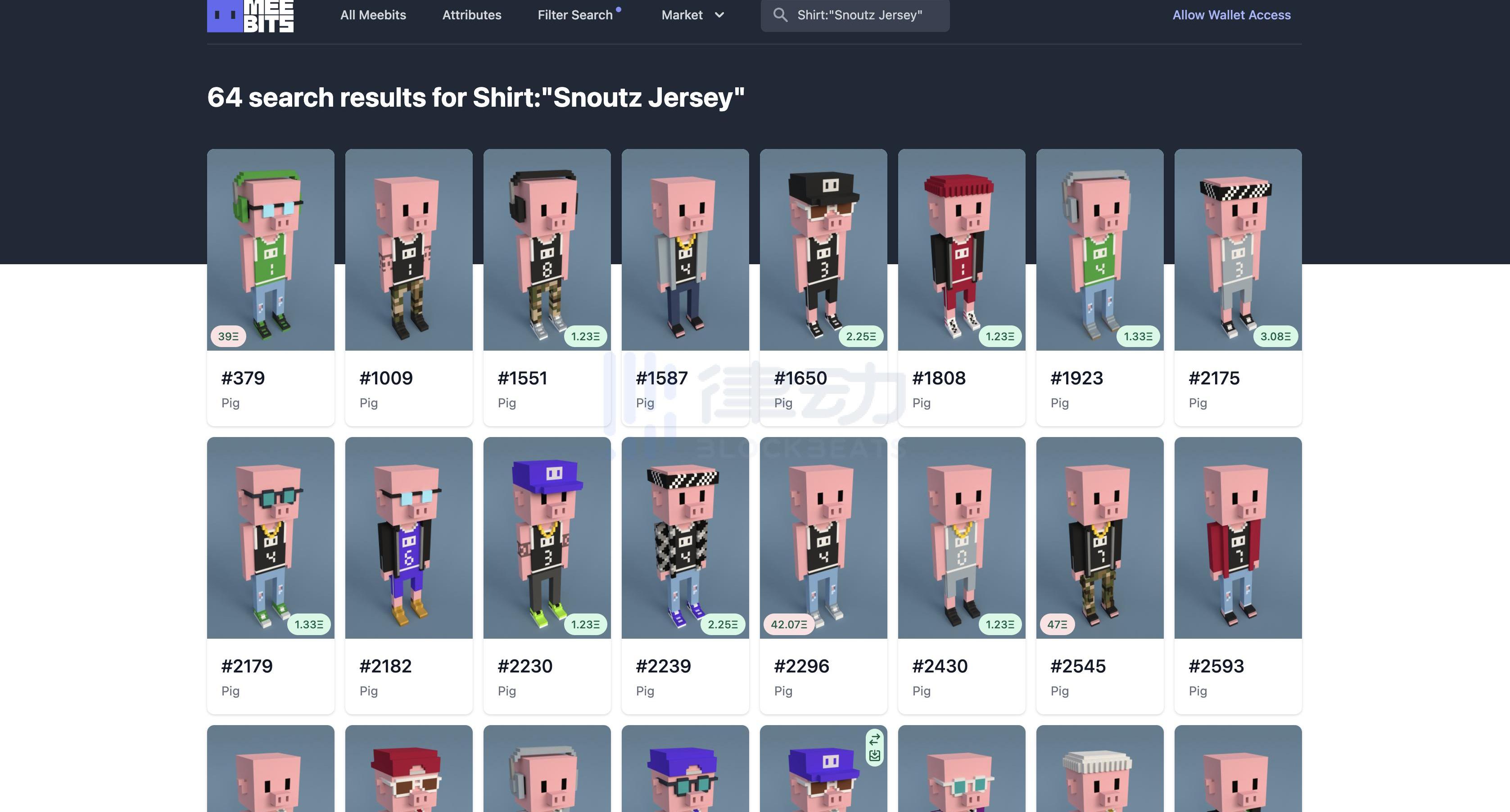

他的這條信息立刻引起了我的注意,因為這部分圖像看起來確實與作品主體有些格格不入。此外,這些「L」沒有任何規律可尋,所以應該不僅僅是用來裝飾的。如果你仔細看第一行,會看到兩種形狀,即常規和倒置的「L」。我編寫了一個腳本來解析這些圖像,并將它們轉換為0和1,發現正好有256位數,可以被8整除,于是我嘗試的第一件事就是將它們解釋為ASCII。這次嘗試居然成功了,得到的消息是:「秘密在小豬的號碼里,LL」。這真的令人難以置信,作為來自LarvaLabs的簽名,在整個鑄造過程中都沒有人發現這條消息!這原本會極大地改變這次Grails空投實驗。從那以后,我就一直試圖弄清楚那條信息的其余部分是什么意思。我請了幾個朋友來幫忙,他們都為謎題的最終破解做出了各自的貢獻。值得注意的是,iceman的帖子實際上沒有引起大家的重視,但在整個破解過程中,我都以為其他人也在試圖解決這個謎題......回歸主題,我們知道「LL」是LarvaLabs的簽名,并猜測「秘密在小豬的號碼里」是一個指向隱藏寶藏的線索。結果也正是如此,來自LarvaLabs的「小豬」其實是指小豬屬性的Meebits。于是我們馬上就開始研究小豬屬性的Meebits。但信息里提到的「數字」指的是什么?我們花了很長時間,試圖在小豬屬性Meebits的ID編號里找出一些信息。我們試了Mod2、ID之間的間隔、ASCII、Base32、凱撒密碼…各種瘋狂的東西。就在幾天前,我們注意到小豬屬性的Meebits里還藏著另一組數字:穿著的球衣的號碼。

國際貨幣基金組織主席:比特幣的匿名性 使隱藏資金可以流動:國際貨幣基金組織主席克里斯蒂娜·拉加德(Christine Lagarde)在瑞士達沃斯世界經濟論壇表示,比特幣的匿名性使得隱藏資金的流動成為可能。加密貨幣的匿名性,缺乏透明度,掩蓋和保護洗錢以及資助恐怖主義是不能接受的。拉加德預測,各國政府可能會進一步規范加密貨幣以防止這些問題的發生。[2018/1/26]

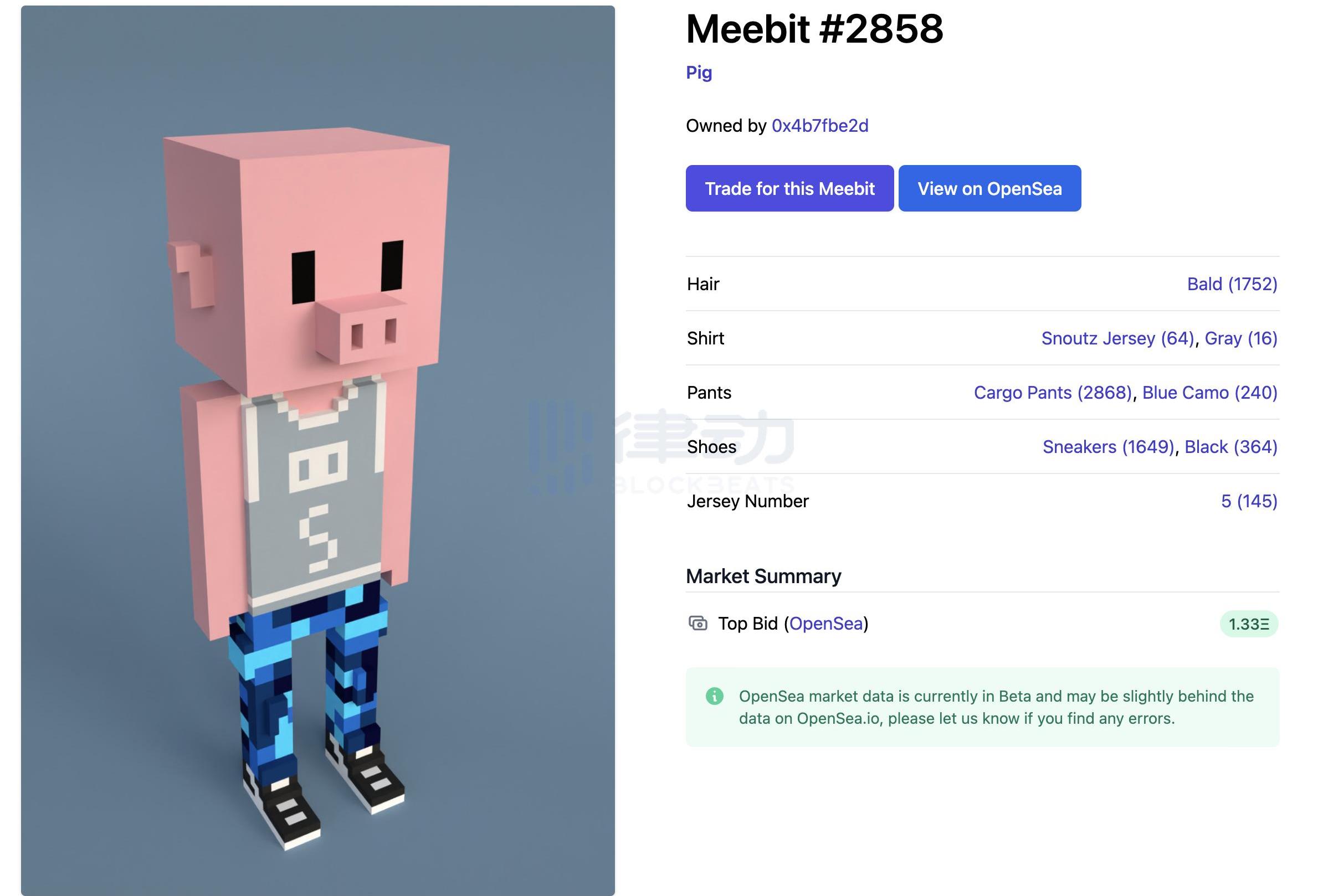

如果你去看看這些穿著球衣的Meebits的ID編號,會發現一些不尋常的東西,這指出了一個線索!檢查一下ID的分布,你會發現它們在大約13000號之后就沒有了。而如果穿著球衣的小豬屬性Meebits是均勻分布的,那么應該會有一個Meebit的ID編號在19000號之后。將范圍縮小到這64個穿著Snutz球衣的Meebits后,我們又一次在死胡同里花了許多時間,包括將球衣號碼轉換為二進制,將球衣號碼與ID編號組合,以某種方式利用球衣顏色,轉換為十六進制等等。最后我們找到了正確的方法:將64個球衣號碼中的十六進制字符串連接起來,并將其作為一個以太坊私鑰!這個私鑰對應的賬戶里面有0.025ETH,里面還有一個作為獎品的小豬形象Meebit。有了私鑰,我們就可以領取Meebit#2858了!

如果你想知道的話,那么看起來LarvaLabs并沒有提前確定這些球衣號碼和ID編號的排列,而是在去年5月,Meebits發售大約一周后,才用球衣號碼和隨機的ID編號制作了這個謎題。從去年5月開始,這只小豬就一直在等著有人去領取它!總的來說,這是一次非常有趣的體驗。我很感謝LarvaLabs制作了這個謎題并在Grails#11中留下了線索。感謝PROOF和20位Grails藝術家將更多的藝術帶入了世界。原地址

撰文:0x21&0x555,律動BlockBeats過去的一個月里,NFT市場出現了劇烈的波動,以太坊上Gasfee一度低至個位數,引起了NFT玩家的恐慌.

1900/1/1 0:00:00區塊鏈數據可用性 最新的以太坊分片路線圖優先考慮數據分片,而不是執行分片,從而顯著提高以太坊數據吞吐量.

1900/1/1 0:00:00上周,YugaLabs從LarvaLabs手中收購了CryptoPunks和Meebits的合集,收購完成后YugaLabs將擁有這兩個系列的品牌、藝術版權和其他知識產權.

1900/1/1 0:00:00去年,一份關于鄭州暴雨的救援文檔引發了關注。這篇文檔記錄了待救援人員、可支援物資、可避險地點等信息。有超過250多萬次的訪問量,并更新了上百個版本.

1900/1/1 0:00:00作者:JennyWang,MichaelChiang,a16z.com/can-community-composability-help-web2-users-make-the-jump-to-.

1900/1/1 0:00:00想象一個世界,你可以與同事在海邊交談,在空間站周圍漂浮時做會議記錄,或者從你在倫敦的辦公室傳送到紐約,所有這些都無需走出你的前門.

1900/1/1 0:00:00