BTC/HKD+2.3%

BTC/HKD+2.3% ETH/HKD+5.51%

ETH/HKD+5.51% LTC/HKD+2.28%

LTC/HKD+2.28% ADA/HKD+4.57%

ADA/HKD+4.57% SOL/HKD+2.2%

SOL/HKD+2.2% XRP/HKD+2.73%

XRP/HKD+2.73%2022年1月18日,我們的異常交易監測系統檢測到了針對AnySwap項目的攻擊。由于anySwapOutUnderlyingWithPermit()函數未能正確地實現相關校驗機制,導致用戶授權給該項目的token可被攻擊者取出,關于漏洞細節和相關處置詳情可參考項目方的官方說明。盡管項目方嘗試了多種方法試圖提醒受影響的用戶,仍然有很多用戶未能及時響應,攻擊者得以持續地實施攻擊獲利。

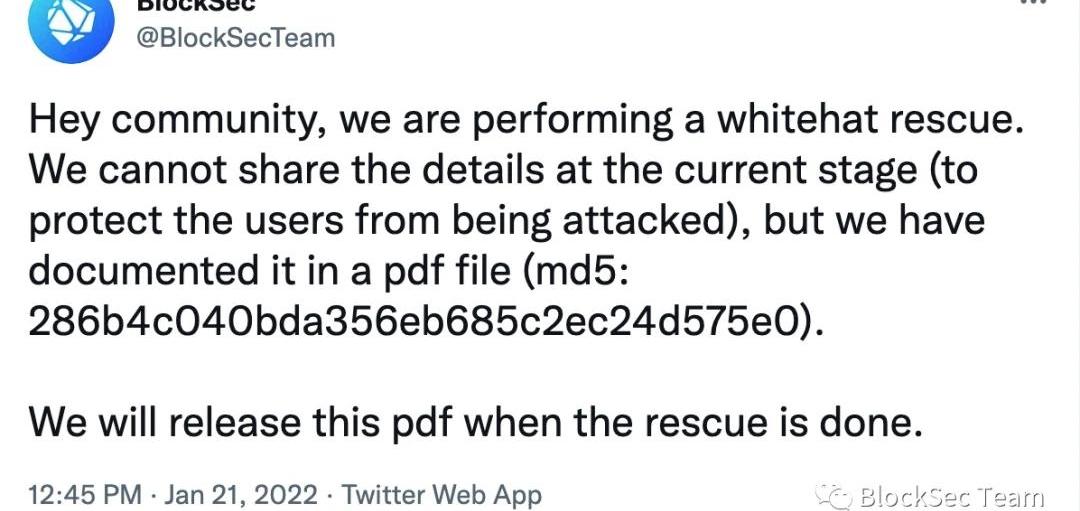

由于攻擊持續進行,為了保護潛在的受害者,BlockSec團隊決定采取應急響應措施。本次救援特別針對以太坊上受到影響的賬戶,與之關聯的項目方合約地址為0x6b7a87899490EcE95443e979cA9485CBE7E71522,我們將相關的賬戶資金轉移到我們專門設立的多簽白帽賬戶中(0xd186540FbCc460f6a3A9e705DC6d2406cBcc1C47)。為了保證行動的透明性,我們將相關行動計劃在pdf文件中做了說明,并立即將文件hash向社區公開。這樣既能夠保證將我們的行為與攻擊者行為做區分,也不會泄漏任何細節。我們的救援行動從2022年1月21日正式開始,到2022年3月11日正式結束,相關的公開聲明分別如圖2、圖3所示。

應急救援并非是一件容易達成的任務,有各種技術和非技術方面的挑戰需要克服。由于行動已經結束,我們得以重新復盤整個過程,并將相關心得與體會與社區分享。我們希望也相信這樣的分享對社區,以及DeFi生態的安全會有所幫助。簡要總結

美國法官規定SBF不能傳喚Fenwick & West律師事務所索取文件:金色財經報道,周五發布的法庭命令顯示,美國紐約地方法院法官Lewis A. Kaplan周五駁回了FTX創始人SBF傳喚Fenwick & West律師事務所作為其刑事辯護的一部分的企圖。法官稱,Fenwick & West和FTX債權人均不屬于起訴團隊。該命令補充說,政府沒有義務生產不在其擁有、保管或控制范圍內的材料。此外,被告提議的傳票如果得到執行,將成為一次釣魚執法,不符合特殊性、相關性和可受理性要求。

FTX的創始人SBF在 5月份的一份法庭文件中辯稱,他依賴了硅谷律師事務所的建議,該公司目前因該交易所在特拉華州經歷單獨破產程序時急劇崩潰而面臨美國檢察官的刑事指控。[2023/6/24 21:56:54]

不同陣營的參與者對Flashbots的廣泛使用產生了激烈競爭,包括白帽和攻擊者兩個群體之間,乃至各自群體內部,向Flashbots支付的費用也隨著時間的推移迅速增長。Flashbots不是萬靈丹,并非總是有效。有些攻擊者轉而使用mempool,通過巧妙的策略安排了攻擊交易,成功實施了攻擊。某些攻擊者與項目方達成協議,歸還部分攻擊所得,保留部分攻擊所得作為獎賞,得以成功洗白。這種現象不是第一次出現,其激勵的公平性也在社區內部引起了很大的爭議和討論。從透明性考量,白帽可以在不泄露敏感信息的同時向社區公開宣告自己的行為,這樣取信于社區的方式在實踐中表現良好。社區的各方力量可以攜手合作,使得救援行動更為迅速和有效。比如可以在白帽之間開展協同,減少或避免無效競爭。以下我們將從四個方面展開。首先是對本次事件的總體性回顧,而后介紹我們實施救援的方法以及在整個過程中面臨的挑戰,接下來討論我們在本次行動中的一些心得和體會,最后提出一些想法和建議。0x1攻擊和救援情況概覽

0x1.1總體結果

Tether已將拋售MATIC、LINK等代幣的“神秘”FTX錢包列入黑名單:金色財經報道,Tether已將拋售MATIC、LINK、AVAX等代幣的“神秘”FTX錢包列入黑名單,據悉該錢包地址在Avalanche上拋售了價值390萬美元的Tether,還在Solana拋售了超過2750萬美元的Tether。(coindesk)[2022/11/12 12:55:00]

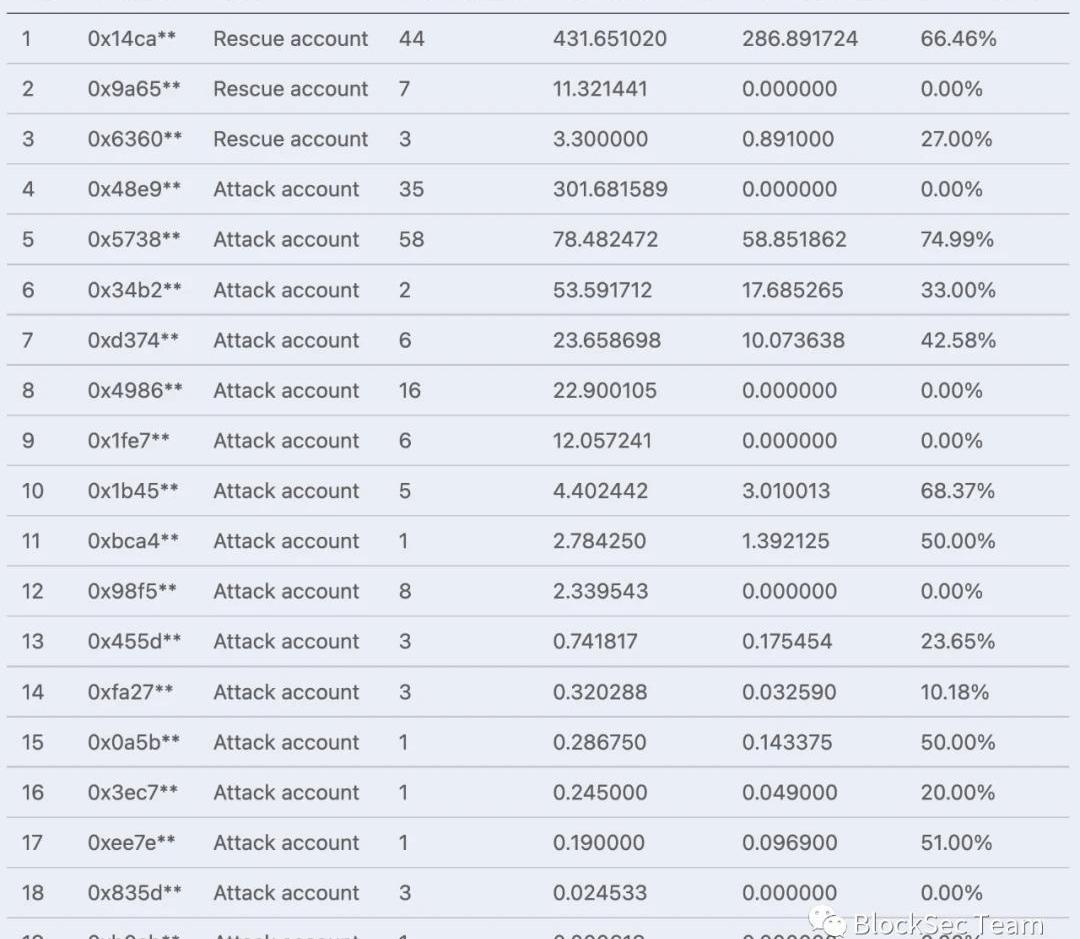

在我們觀察范圍內,總體的攻擊和救援情況如表1所示,按照參與攻擊或救援的以太坊賬戶地址統計。具體來說,一個賬戶地址或者是救援賬戶,或者是攻擊賬戶,而類型是根據Etherscan.io的標簽和資金轉移地址來確定的。此外,在攻擊和救援的過程中,白帽和攻擊者均大量使用了Flashbots來發送交易,因而需要額外向礦工支付費用,我們稱之為Flashbots費用。總體而言,有9個救援賬戶保護了483.027693ETH,其中需扣除支付給Flashbots費用為295.970554ETH;有21個攻擊賬戶獲利1433.092224ETH,其中需扣除給Flashbots的費用為148.903707ETH。值得注意的是,由于存在一些復雜的交互情況,表格中列出的只是大概的統計。

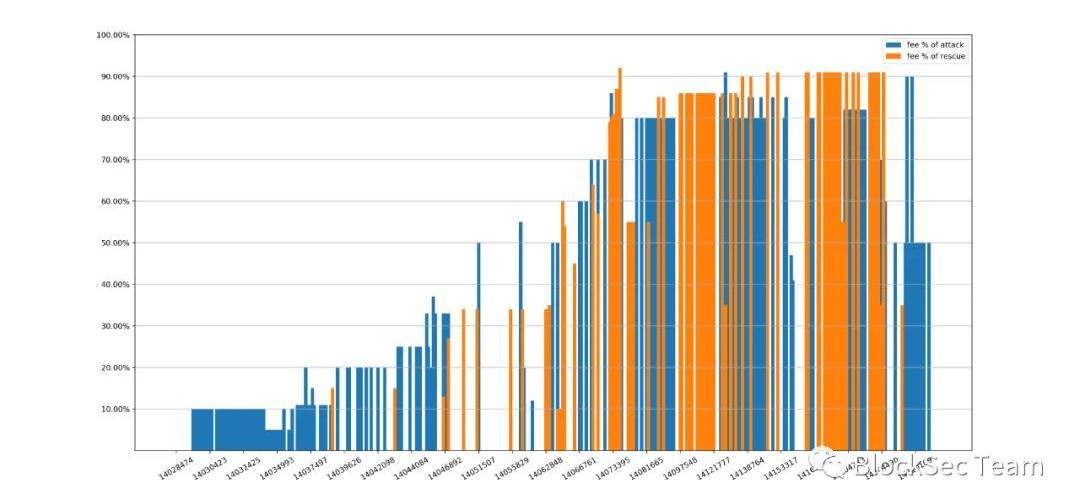

0x1.2Flashbots費用的變化趨勢

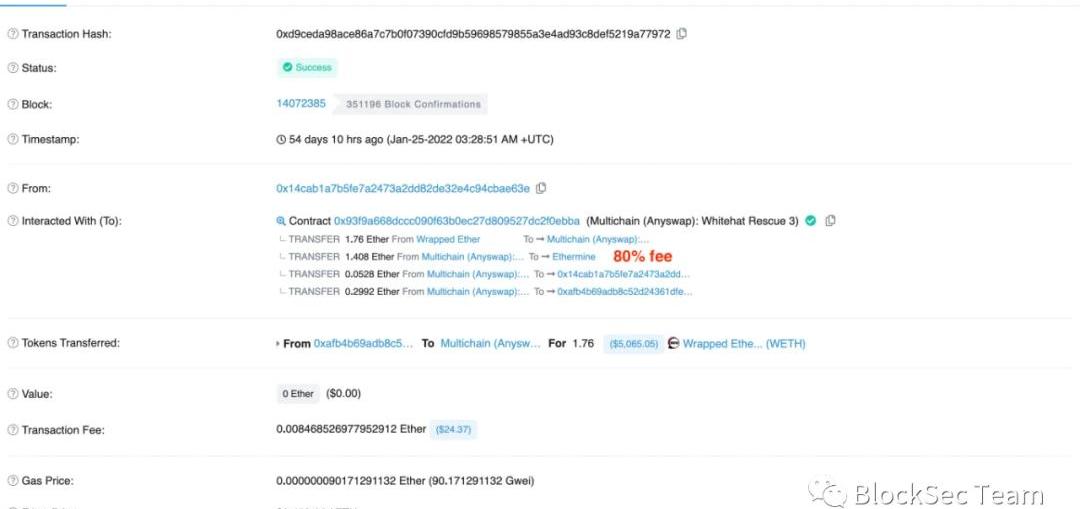

如前所述,白帽們需要和攻擊者競爭發送Flashbots交易來實施救援,支付給Flashbots的費用的變化趨勢可以反映競爭的激烈程度。為了對其作定量的評估,我們按照交易區塊,對攻擊和救援交易分別統計了各自Flashbots費用的占比。圖4給出了我們觀察范圍內的占比趨勢。剛開始的一些攻擊交易的Flashbots費用為0,表示在那段時間攻擊者尚未使用Flashbots,在早期其他人對漏洞尚未有了解,因此競爭并不激烈。在高度為14029765的區塊中,出現了第一筆使用Flashbots的攻擊交易,Flashbots費用占了獲利的10%。在這之后,Flashbots費用占比隨著參與競爭者數量的增加而快速上升,比如在區塊高度14072385時Flashbots費用占比達到80%,隨后在區塊高度14129449費用占比即達到91%。簡而言之,這樣的趨勢表明這業已成為由于Flashbots上鏈權之爭而導致的費用軍備競賽。

吳忌寒旗下加密金融公司Matrixport推出SOL雙幣產品:6月9日消息,吳忌寒旗下加密金融服務公司 Matrixport 旗艦雙幣產品(Dual-Currency Product)宣布支持 Solana(SOL),Matrixport 此前的雙幣產品覆蓋 BTC、ETH 和 BCH 等主流加密貨幣,該公司首席運營官 Cynthia Wu 稱,本次添加 SOL 雙幣產品主要是因為加密行業越來越成熟,因此希望納入更多原生 Token 產品,為客戶提供更多安全且可持續的收益機會。

據悉,Matrixport 雙幣產品于 2019 年首次推出,可讓投資者在波動時期利用市場機會產生收益,本次最新推出的 SOL 雙幣產品目前已經上線 Matrixport 應用程序。(bignewsnetwork)[2022/6/9 4:13:07]

0x2我們實施的救援行動和面臨的挑戰

0x2.1我們如何開展救援行動?

救援的基本思路是簡單而直接的。具體而言,我們需要監控一批潛在的受害者賬戶,這些賬戶已將WETH授權給有問題的項目方合約使用。當有任何的WETH轉賬進入該賬戶,我們利用合約漏洞直接將其轉出至我們的白帽多簽錢包。這里的關鍵是要滿足以下三個要求:R1:有效地定位轉賬給受害者賬戶的交易,為方便敘述,以下我們將這些交易命名為轉賬交易。R2:正確地構造交易實施拯救,為方便敘述,以下我們將這些交易命名為拯救交易。R3:成功地搶跑攻擊者交易,為方便敘述,以下我們將這些交易命名為攻擊交易。R1和R2對我們而言并不構成阻礙。因為我們已經構建了一套內部系統來監控mempool,得以及時定位到轉賬交易;與此同時,我們也研發了一套工具用以自動化地構造拯救交易。然而R3仍然是一個挑戰。雖然在理論上Flashbots可被用來贏得搶跑,然而這并不是一個容易達成的目標。首先,攻擊者也可能采用Flashbots,作為一個采用費用競拍模式的系統,成功率取決于費用的高低,而費用設置的策略需要額外考量。其次,由于上述競拍模式導致的競爭存在,使用Flashbots并不總是一個好的選擇。因此,我們也使用mempool發送普通交易。為了確保成功,交易在mempool中的位置和順序是關鍵因素,其設置策略也需納入考量。最后,我們也與其它的一些“白帽”產生了競爭,而在某些情況下這些所謂“白帽”的行為其實是較為可疑的。0x2.2我們卷入的競爭

Coinbase:在Coinbase上線資產是免費的,而且一直都是:6月1日消息,Coinbase官方博客表示,在Coinbase上線資產是免費的,而且一直都是。 Coinbase的目標是提供一個中立的市場,客戶可以在其中接觸每一種安全且合規的加密資產。同時,Coinbase也不收取必要的資產營銷費用或要求發行人采用 Coinbase 的其他服務。[2022/6/1 3:54:31]

總體而言,我們嘗試保護171個獨立的潛在受害者賬戶。其中有10個通過及時撤銷了授權做了自我保護,而在余下的161個賬戶中,由于前述各類競爭的存在,我們僅成功救援了14個。我們將失敗的情況總結在下面的表格中,涉及3個救援賬戶和16個攻擊賬戶。

從這些失敗的案例中,我們也總結了一些經驗教訓,以下將逐一與大家分享。0x3我們的經驗教訓

0x3.1如何確定Flashbots費用?

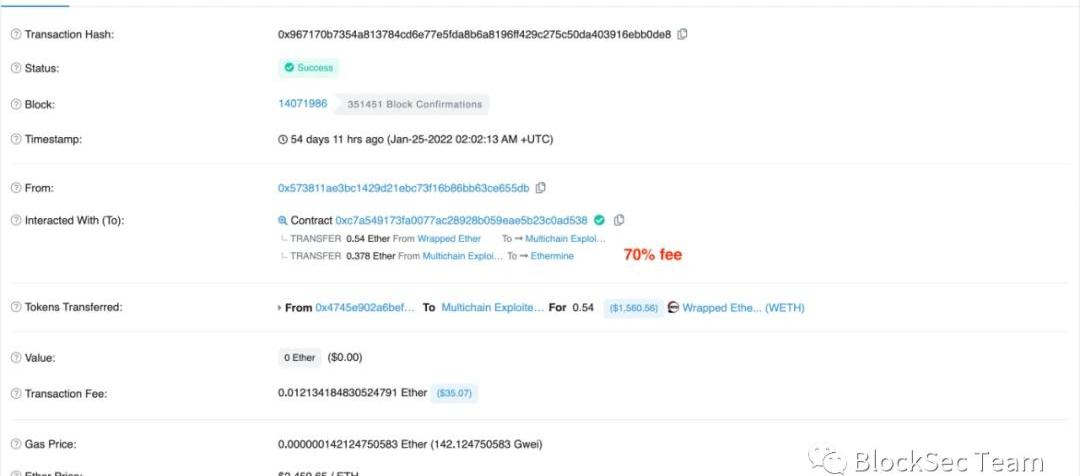

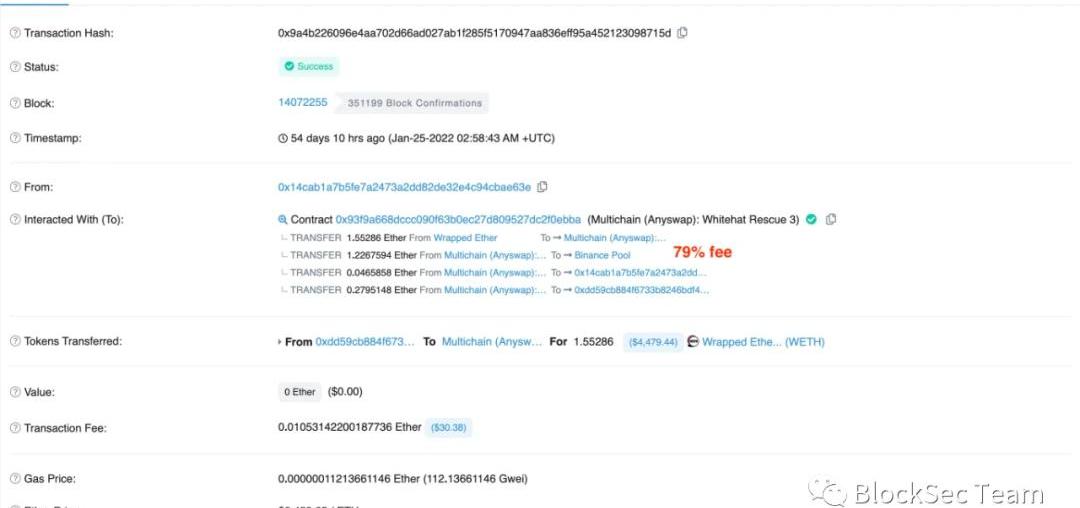

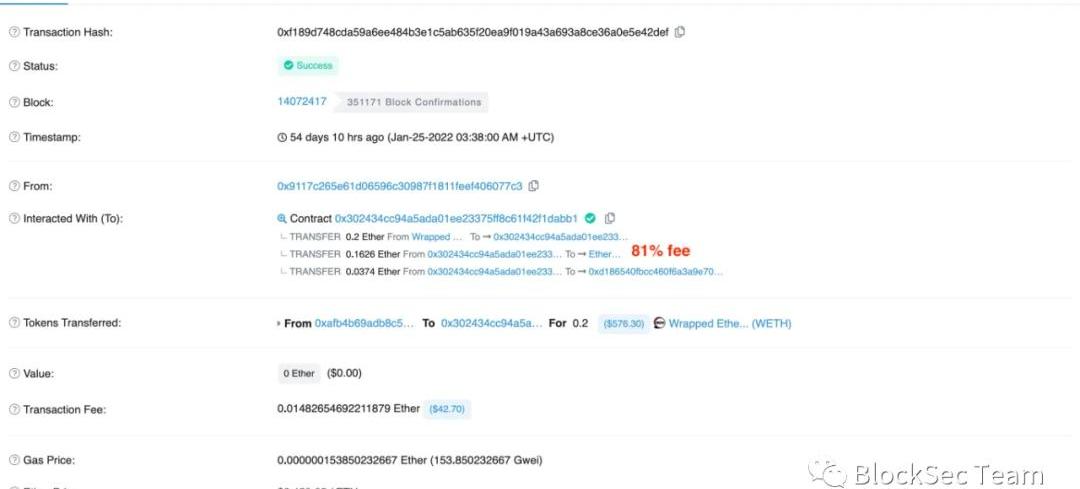

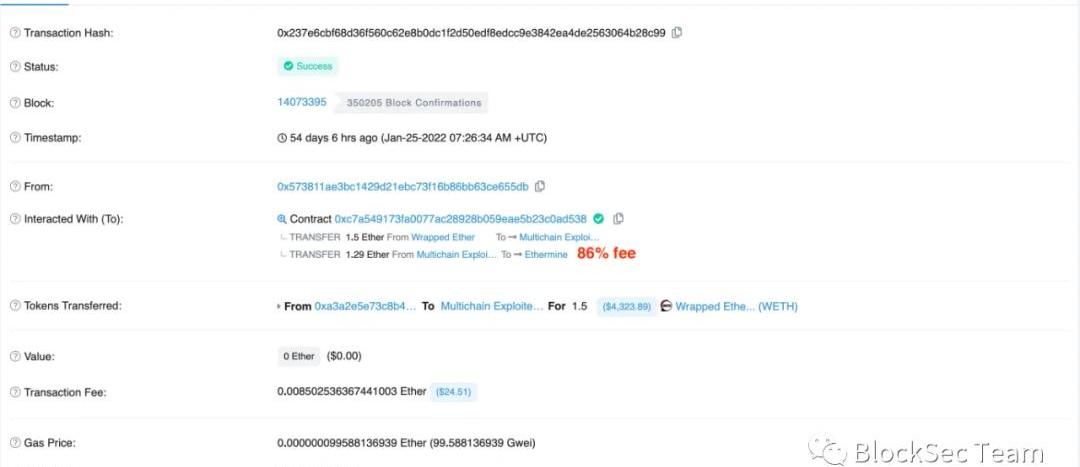

在整個救援過程中,我們先后被12個同樣利用Flashbots的競爭者擊敗,包括2個救援賬戶和10個攻擊賬戶。我們設置Flashbots費用的策略相對而言是較為保守的。具體而言,為了保護受害者的利益,我們總是傾向于盡可能較少地設置Flashbots費用。因此除非已經有成功地使用Flashbots的攻擊交易出現,我們并不會主動地使用Flashbots或增加Flashbots費用。比如一個成功的攻擊交易設置的Flashbots費用比例為10%,我們可能會在下一次救援交易中將之設置為11%。但是,結果證明這樣的策略并不太成功,攻擊者通常會采用較為激進的策略設置費用以贏得競爭,例如:圖5展示了區塊高度為14071986的一筆攻擊交易,攻擊者0x5738**將比例設置為70%。圖6展示了區塊高度為14072255的一筆攻擊交易,白帽0x14ca**將比例設置為79%。圖7展示了區塊高度為14072385的一筆攻擊交易,白帽0x14ca**將比例設置為80%。圖8展示了區塊高度為14072417的一筆攻擊交易,白帽0x9117**將比例設置為81%。圖9展示了區塊高度為14073395的一筆攻擊交易,攻擊者0x5738**將比例設置為86%。

Meta申請META PAY商標,或將推出包含加密貨幣的支付平臺:5月18日消息,商標注冊申請信息顯示,Facebook、Instagram和Whatsapp的母公司Meta已為META PAY提交5項新商標申請。申請文件顯示,Meta計劃推出支付平臺META PAY,用戶可以在其中兌換法定貨幣和加密貨幣。

據此前報道,Meta提交8項商標申請,涉及元宇宙內的加密交易、區塊鏈軟件等。(DomainGang)[2022/5/18 3:25:56]

簡而言之,這似乎是一個零和游戲,可以通過建模來探索各參與方的行為模式。但在具體實踐中這是一項頗具挑戰的任務:一方面需要盡可能降低代價,另一方面要找到較優/最優的策略贏得競爭。0x3.2如何在mempool中正確地安排交易位置?

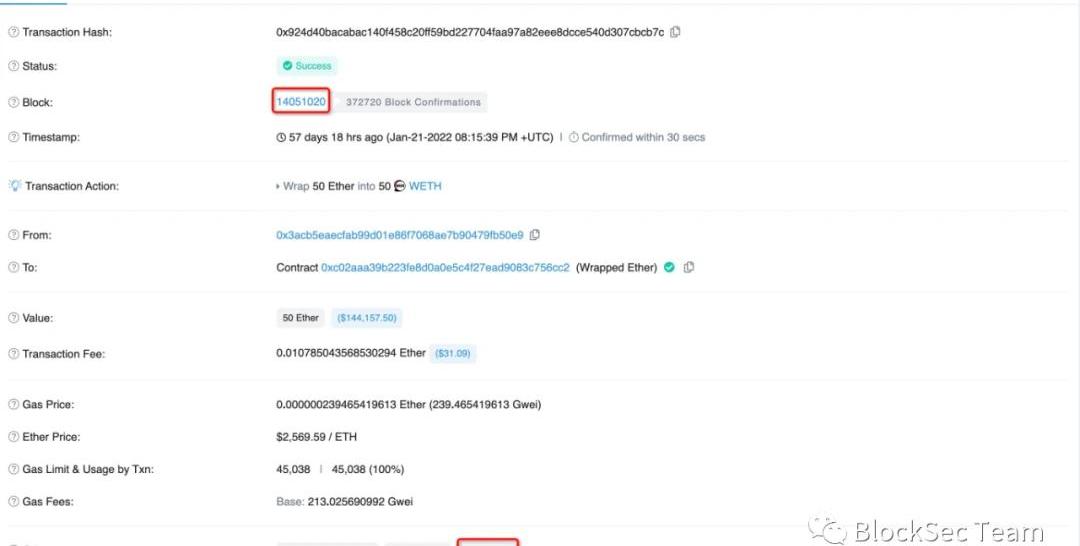

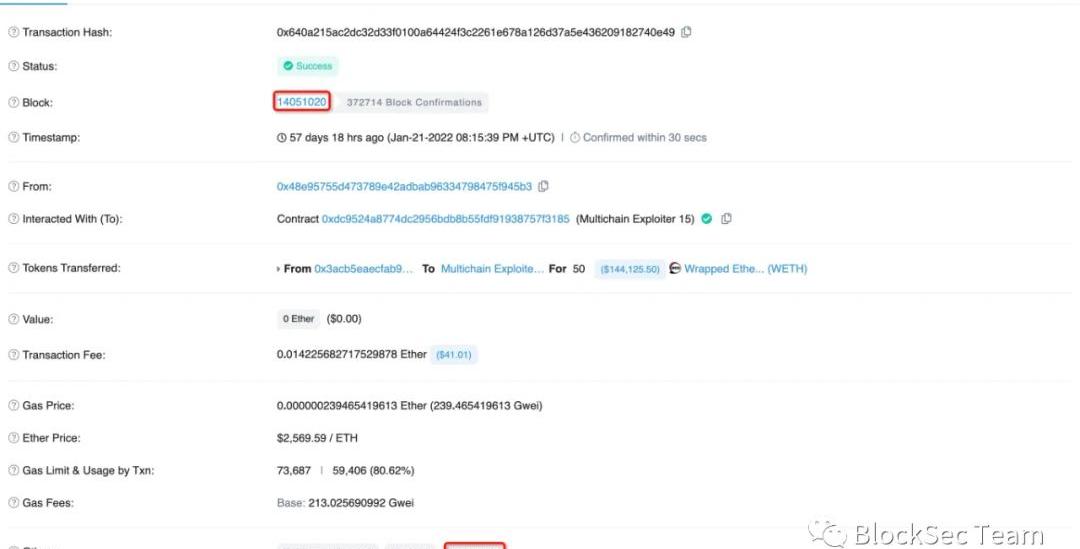

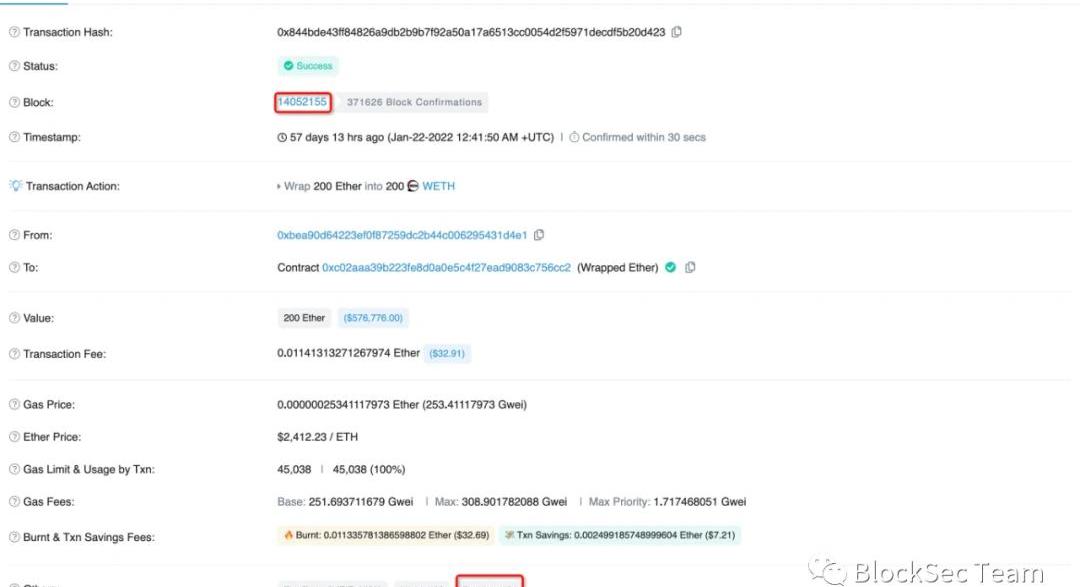

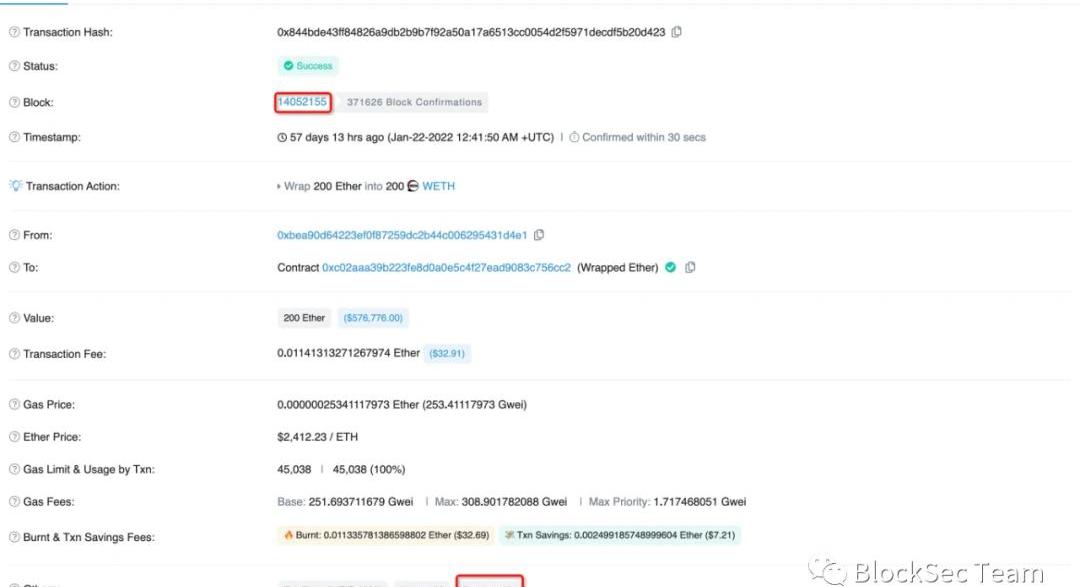

目前看起來救援成功與否依賴于Flashbots費用的軍備競賽。然而我們確實發現,由于多個參與方引發的激烈競爭的存在,使得Flashbots并非總是有效,這里的激烈競爭來自于和攻擊/救援無關的其它交易發送方,比如套利等。在這種情況下,即便某個攻擊交易所設置的最高Flashbots費用,都無法保證贏得Flashbots競爭。另一個可行的方法是使用通過mempool發送正常交易,如果交易被安排在合適的位置,也有可能實現目標。這里合適的位置指的是攻擊/救援交易位于轉賬交易之后,且非常接近轉賬交易。事實上,攻擊者0x48e9**運用這樣的策略成功的收割了312.014657ETH,且并沒有付出任何Flashbots費用的成本。以下四幅圖展示了該攻擊者獲利最高的兩次攻擊:圖10和圖11分別展示了在區塊高度14051020,受害者0x3acb**的轉賬交易位于65,而攻擊交易位于66。圖12和圖13分別展示了在區塊高度14052155,受害者0xbea9**的轉賬交易位于161,而攻擊交易位于164。

顯然,這樣巧妙的策略兼具實用性和啟發性,值得關注和學習。0x4一些其它的思考

0x4.1如何區分白帽和攻擊者?

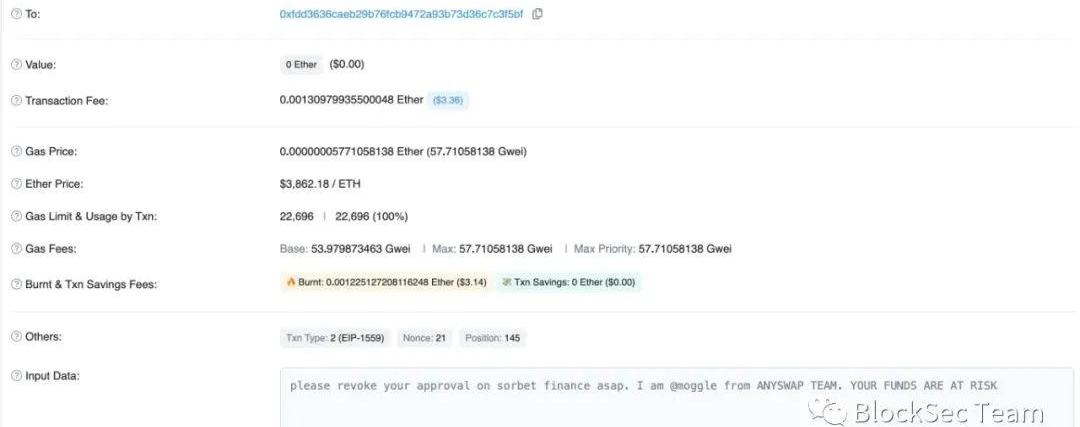

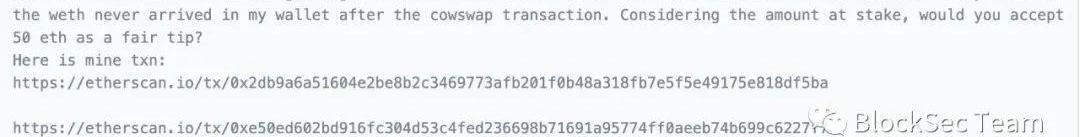

識別白帽及其行為可能并不像一般人認為的那樣簡單直白。舉例來說,賬戶地址0xfa27被Etherscan.io標記為白帽:MultichainExploiter4(Whitehat)。然而在一開始的時候,這個地址被標記為攻擊者:MultichainExploiter4。這里的變化來自于項目方和攻擊者的互動,在若干輪協商之后,攻擊者同意保留50ETH的獲利作為獎賞,返還其它獲利:在交易0x3c3d**中,項目方聯系該攻擊者:

在交易0xd360**中,攻擊者回復:

在交易0x354f**中,項目方在受到返還的資金后表示感謝:

毫無疑問,該攻擊者通過這樣的方式不僅獲利也成功洗白了自己。這種現象不是第一次出現,其激勵的公平性也在社區內部引起了很大的爭議和討論。0x4.2白帽之間的競爭

社區有必要建立一個溝通協調機制來降低/避免白帽之間的競爭。一方面,這樣的競爭會浪費救援資源。比如在本次救援中,我們和其它三個白帽試圖同時保護54個受害者。另一方面,這樣的競爭也提高了救援成本。這些競爭會不可避免地加劇Flashbots費用比例的提高。如之前的圖7和圖8所示,不同白帽先后設置了80%和81%的Flashbots費用比例。然而可以想見的是,如果沒有相應的協調機制,白帽們是無法放棄/停止這樣的競爭的。0x4.3如何更好地開展救援行動?

一方面,從透明性考量,白帽可以在不泄露敏感信息的同時向社區公開宣告自己的行為,這樣取信于社區的方式在實踐中表現良好。與針對某個特別攻擊的阻斷任務相比,這樣的救援行動通常是拉鋸戰,白帽和攻擊者之間會在一段時間內交手多次,因此會有充足的時間做宣告。當然,在剛開始行動的時候,漏洞相關的細節信息并不需要披露,以免造成不必要的危害;在行動結束后,這些信息應該向社區充分公開。另一方面,社區的各方力量可以攜手合作,使得救援行動更為迅速和有效,包括但不限于:Flashbots/Miners向認證過且可信的白帽提供綠色通道,既可用于搶跑攻擊交易,也能避免白帽間的競爭。被攻擊的項目方負責Flashbots費用的成本。項目方采用更為方便和快捷的機制及時向用戶預警。項目方在代碼中采用一些必要的應急措施。

近期,BAYC“生態”進展迅猛。先是其母公司YugaLabs宣布收購LarvaLabs開發的CryptoPunks和MeebitsNFT系列,并計劃將這兩個NFT系列的全部商業權利提供給持有者.

1900/1/1 0:00:00前言 北京時間2022年3月31日,知道創宇區塊鏈安全實驗室監測到借貸平臺Ola_finance遭到重入攻擊.

1900/1/1 0:00:00頭條 英國將在未來幾周公布加密貨幣監管計劃消息人士稱,英國財政大臣蘇納克預計將在未來幾周內宣布一項新的加密貨幣監管制度.

1900/1/1 0:00:00隨著人們對DAO的理解越發深入,以及在OpenDAO空投等一系列事件的推動下,類似的空投活動以及DAO的推出已經司空見慣.

1900/1/1 0:00:00原文作者:Aragon原文標題:WhowillBuildthenext10,000DAOs? 在上一次更新的研究中.

1900/1/1 0:00:002022年4月6日至9日,全球最大的比特幣會議「比特幣2022」在美國邁阿密舉行,吸引了超過3.5萬與會者,其中包括全球眾多政界人士、加密企業、金融大鱷、技術精英和科技行業名流.

1900/1/1 0:00:00