BTC/HKD+1.26%

BTC/HKD+1.26% ETH/HKD+1.19%

ETH/HKD+1.19% LTC/HKD+1.57%

LTC/HKD+1.57% ADA/HKD-0.22%

ADA/HKD-0.22% SOL/HKD+2.99%

SOL/HKD+2.99% XRP/HKD+0.1%

XRP/HKD+0.1%DNSHijacking(劫持)大家應該都耳濡目染了,歷史上MyEtherWallet、PancakeSwap、SpiritSwap、KLAYswap、ConvexFinance等等以及今天的CurveFinance,十來個知名加密貨幣項目都遭遇過。但很多人可能不一定知道其劫持的根本原因,更重要的是如何防御,我這里做個簡單分享。DNS可以讓我們訪問目標域名時找到對應的IP:Domain->IP_REAL如果這種指向關系被攻擊者替換了:Domain->IP_BAD(攻擊者控制)那這個IP_BAD所在服務器響應的內容,攻擊者就可以任意偽造了。最終對于用戶來說,在瀏覽器里目標域名下的任何內容都可能有問題。DNS劫持其實分為好幾種可能性,比如常見的有兩大類:域名控制臺被黑,攻擊者可以任意修改其中的DNSA記錄(把IP指向攻擊者控制的IP_BAD),或者直接修改Nameservers為攻擊者控制的DNS服務器;在網絡上做粗暴的中間人劫持,強制把目標域名指向IP_BAD。第1點的劫持可以做到靜默劫持,也就是用戶瀏覽器那端不會有任何安全提示,因為此時HTTPS證書,攻擊者是可以簽發另一個合法的。第2點的劫持,在域名采用HTTPS的情況下就沒法靜默劫持了,會出現HTTPS證書錯誤提示,但用戶可以強制繼續訪問,除非目標域名配置了HSTS安全機制。重點強調下:如果現在有Crypto/Web3項目的域名沒有強制HTTPS(意思是還存在HTTP可以訪問的情況),及HTTPS沒有強制開啟HSTS(HTTPStrictTransportSecurity),那么對于第2點這種劫持場景是有很大風險的。大家擦亮眼睛,一定要警惕。對于項目方來說,除了對自己的域名HTTPS+HSTS配置完備之外,可以常規做如下安全檢查:檢查域名相關DNS記錄(A及NS)是否正常;檢查域名在瀏覽器里的證書顯示是否是自己配置的;檢查域名管理的相關平臺是否開啟了雙因素認證;檢查Web服務請求日志及相關日志是否正常。對于用戶來說,防御要點好幾條,我一一講解下。對于關鍵域名,堅決不以HTTP形式訪問,比如:http://examplecom而應該始終HTTPS形式:https://examplecom如果HTTPS形式,瀏覽器有HTTPS證書報錯,那么堅決不繼續。這一點可以對抗非靜默的DNS劫持攻擊。對于靜默劫持的情況,不管是DNS劫持、還是項目方服務器被黑、內部作惡、項目前端代碼被供應鏈攻擊投等,其實站在用戶角度來看,最終的體現都一樣。瀏覽器側不會有任何異常,直到有用戶的資產被盜才可能發現。那么這種情況下用戶如何防御呢?用戶除了保持每一步操作的警惕外。我推薦一個在Web2時代就非常知名的瀏覽器安全擴展:@noscript(推特雖然很久很久沒更新,不過驚喜發現官網更新了,擴展也更新了),是@ma1的作品。NoScript默認攔截植入的JavaScript文件。

慢霧:Moonbirds的Nesting Contract相關漏洞在特定場景下才能產生危害:據慢霧區情報反饋,Moonbirds 發布安全公告,Nesting Contract 存在安全問題。當用戶在 OpenSea 或者 LooksRare等NFT交易市場進行掛單售賣時。賣家不能僅通過執行 nesting(筑巢) 來禁止NFT售賣,而是要在交易市場中下架相關的 NFT 售賣訂單。否則在某個特定場景下買家將會繞過 Moonbirds 在nesting(筑巢)時不能交易的限制。慢霧安全團隊經過研究發現該漏洞需要在特定場景才能產生危害屬于低風險。建議 Moonbirds 用戶自行排查已 nesting(筑巢)的 NFT 是否還在 NTF 市場中上架,如果已上架要及時進行下架。更多的漏洞細節請等待 Moonbirds 官方的披露。[2022/5/30 3:50:23]

慢霧:Let's Encrypt軟件Bug導致3月4日吊銷 300 萬個證書:Let's Encrypt由于在后端代碼中出現了一個錯誤,Let's Encrypt項目將在撤銷超過300萬個TLS證書。詳情是該錯誤影響了Boulder,Let's Encrypt項目使用該服務器軟件在發行TLS證書之前驗證用戶及其域。慢霧安全團隊提醒:數字貨幣行業有不少站點或內部系統為安全目的而使用 Let's Encrypt 自簽證書,請及時確認是否受到影響。如有影響請及時更新證書,以免造成不可預知的風險。用戶可查看原文鏈接在線驗證證書是否受到影響。[2020/3/4]

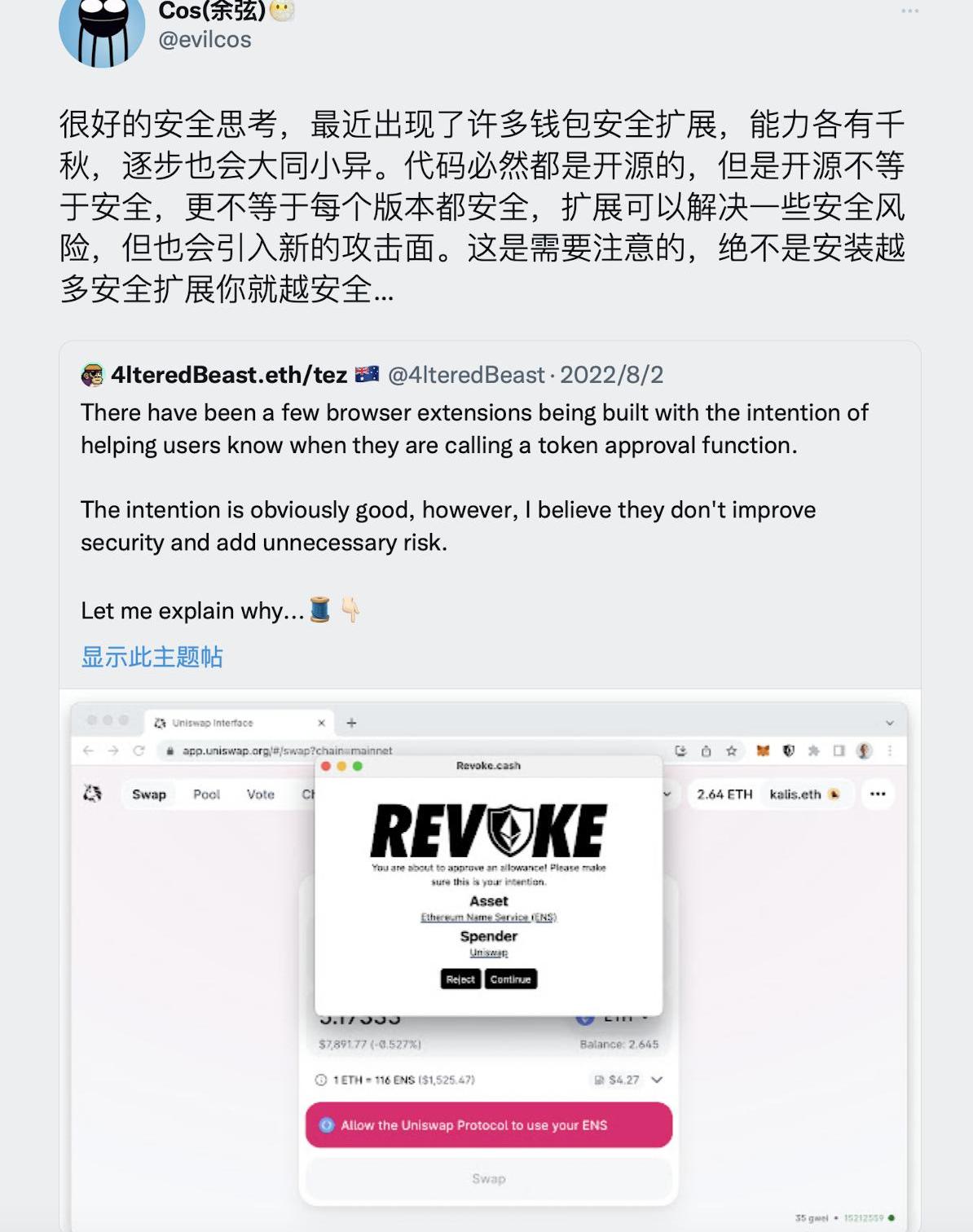

但是NoScript有一點的上手習慣門檻,有時候可能會很煩,我的建議是對于重要的域名訪問可以在安裝了NoScript的瀏覽器(比如Firefox)上進行,其他的盡管在另一個瀏覽器(如Chrome)上進行。隔離操作是一個很好的安全習慣。許多你可能覺得繁瑣的,駕馭后、習慣后,那么一切都還好。但是這并不能做到完美防御,比如這次@CurveFinance的攻擊,攻擊者更改了其DNSA記錄,指向一個IP_BAD,然后污染了前端頁面的:https://curvefi/js/app.ca2e5d81.js植入了盜幣有關的惡意代碼。如果我們之前NoScript信任了Curve,那么這次也可能中招。可能有人會說了要不要多安裝一些瀏覽器安全擴展,我的看法之前已經提過:

聲音 | 慢霧分析:Upbit 可能遭遇了 APT 攻擊:慢霧安全團隊懷疑 Upbit 被盜 34.2 萬 ETH 可能和之前一直在活動的 APT(高級持續性威脅)攻擊有關,這種攻擊的特點是長期潛伏,直到碰到可操作的大資金,一次性大筆盜走。因為年初 Upbit 就發現來自朝鮮的這類攻擊行為。當然我們也不能排除內鬼可能性。此外,被盜的是 Upbit 的ETH 熱錢包。冷錢包應該暫無風險。[2019/11/27]

動態 | 慢霧:Cryptopia被盜資金發生轉移:據慢霧科技反洗錢(AML)系統監測顯示,Cryptopia攻擊者分兩次轉移共20,843枚ETH,價值超380萬美元。目前資金仍停留在 0x90d78A49 和 0x6D693560 開頭的兩個新地址,未向交易所轉移。據悉,今年早些時候加密貨幣交易所Cryptopia遭受了黑客攻擊,價值超過1600萬美元的以太坊和ERC-20代幣被盜。[2019/11/17]

這個話題我暫時先介紹到這,目的是盡可能把其中要點進行安全科普。至于其他一些姿勢,后面有機會我再展開。原地址

Tags:HTTTPSCRYCRYPThttps://etherscan.iotps幣圈ElonCryptoGodCryptoheadz

July2022,Mike數據來源:FootprintAnalyticsSHIB和DOGE這兩種模因數字貨幣可能始于玩笑梗圖,但它們依然是存在感十足,獲投資最多的兩種加密貨幣.

1900/1/1 0:00:00Odaily星球日報譯者|Moni 合并或許是迄今為止以太坊網絡升級最重要的“催化劑”之一,也將在多個方面影響網絡,比如:顯著降低以太坊的能源消耗.

1900/1/1 0:00:00Web3之所以會出現,是因為中心化機構在管理金融和社會基礎設施時無法保障安全性、公平性和透明性.

1900/1/1 0:00:00AAVE近期推出了穩定幣GHO并在路線中提到了信用評分體系,這讓鏈上信貸再次回歸到人們的視線之中:在很早之前就被提及的無抵押信用貸款將要普及了嗎?并非如此.

1900/1/1 0:00:00合并很令人困惑,那就讓我們從頭開始,深入淺出地講解這件加密貨幣歷史上發生的最重要事件之一。1.什么是「合并」?「合并」是以太坊區塊鏈從使用工作量證明(PoW)共識機制轉變為權益證明(PoS)共識.

1900/1/1 0:00:00關鍵要點:我們預計在今年剩余時間里,價值將流向那些產生收入的DeFi協議隨著Fraxlend和fraxETH的推出,Frax有可能獲得更多市場份額.

1900/1/1 0:00:00